|

| |||||||

Plagegeister aller Art und deren Bekämpfung: Malwarebytes Anti-Malware Runtime error 372Windows 7 Wenn Du nicht sicher bist, ob Du dir Malware oder Trojaner eingefangen hast, erstelle hier ein Thema. Ein Experte wird sich mit weiteren Anweisungen melden und Dir helfen die Malware zu entfernen oder Unerwünschte Software zu deinstallieren bzw. zu löschen. Bitte schildere dein Problem so genau wie möglich. Sollte es ein Trojaner oder Viren Problem sein wird ein Experte Dir bei der Beseitigug der Infektion helfen. |

|

| |

| | #1 |

| /// Selecta Jahrusso       | Malwarebytes Anti-Malware Runtime error 372 Hast du den Temptreiber von GMER gelöscht. Bitte tu dir einen gefallen, lösche nichts wenn ich es dir nicht sage. ESET Online Scanner Bitte während der Online-Scans evtl. vorhandene externe Festplatten einschalten! Bitte während der Scans alle Hintergrundwächter (Anti-Virus-Programm, Firewall, Skriptblocking und ähnliches) abstellen und nicht vergessen, alles hinterher wieder einzuschalten.

Wenn der Scan beendet wurde

__________________ mfg, Daniel ASAP & UNITE Member Alliance of Security Analysis Professionals Unified Network of Instructors and Trusted Eliminators Lerne, zurück zu schlagen und unterstütze uns! TB Akademie |

| | #2 | |

| Malwarebytes Anti-Malware Runtime error 372Zitat:

Hier also das ESET log. Leider wohl unergiebig. Code:

ATTFilter ESETSmartInstaller@High as downloader log:

all ok

# version=7

# OnlineScannerApp.exe=1.0.0.1

# OnlineScanner.ocx=1.0.0.6211

# api_version=3.0.2

# EOSSerial=9c93fb9d83fe6c478bcfa559634ff9cd

# end=finished

# remove_checked=true

# archives_checked=true

# unwanted_checked=true

# unsafe_checked=false

# antistealth_checked=true

# utc_time=2010-07-29 05:42:27

# local_time=2010-07-29 07:42:27 (+0100, Westeuropäische Sommerzeit)

# country="Germany"

# lang=1033

# osver=5.1.2600 NT Service Pack 2

# compatibility_mode=crash

# scanned=690782

# found=1

# cleaned=1

# scan_time=14444

D:\0 Downloads\Game Patches Mods\Combat Mission\CMSF_v121_Patch.exe

probably a variant of Win32/Statik application (deleted - quarantined)

00000000000000000000000000000000 C

Beim scannen mit anderen tools, ist mir immer wieder vor allem in der registry ein user "S-1-5-19", "S-1-5-20" und "S-1-5-21-682003330-764733703-854245398-1003", aufgefallen. In der Systemsteuerung --> Verwaltung --> Lokale Sicherheitseinstellungen --> Lokale Richtlinien --> Zuweisen von Benutzerrechten, scheint dieser user "S-1-5-21-682003330-764733703-854245398-1003" sogar die alleinige Kotrolle über bestimmte Sicherheitseinstellungen zu haben. Vor kurzem gab es da auch noch ein Benutzerkonto, das ich nur über "control userpasswords2" sehen konnte und dann sofort gelöscht habe. Hatte wohl irgendwas mit ASP.NET state service zu tun, aber bin mir nicht sicher. Am Tag bevor die unerwünschte "Systemübernahme" auftrat, änderte ich mit dem "CMIA Security & Privacy Complete" die Einstellungen für "Windows Script Host" und "Schreibschutz für hosts datei setzen" auf Freischalltung (ticks weg), weil zuvor bei der Installation eines Game Demos, eine Fehlermeldung auftrat, die den inaktiven Window script host bemängelte. Zu diesem Zeitpunkt wollte der Installer aktuelle C++ runtime Bibliotheken installieren. Die Installation lief trotzdem zuende und das Game Demo lief auch. Habe irgendwie das Gefühl, das sich dann über den script host irgendwas "aktivierte", was zum jetzigen Systemzustand geführt hat. Trotz Admin Status, scheine ich auf meinem Computer nun nur noch User eines Lokalen Services zu sein. Seltsam alles...  Kann man evtl. die Autoruns im Autostart checken? |

| | #3 |

| /// Selecta Jahrusso       | Malwarebytes Anti-Malware Runtime error 372 Den Autostart hab ich schon lange gecheckt, und noch ein bisschen mehr

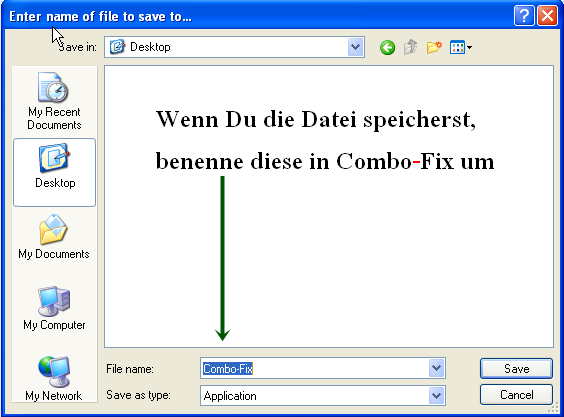

__________________ Solch Schlüssel sollte man eher in Ruhe lassen. Wie gesagt, ich kann Dir nicht garantieren das ich finde ob oder was manipuliert wurde. Nehmen wir mal den Hammer Lade ComboFix von einem der unten aufgeführten Links herunter. Du musst diese umbenennen, bevor Du es auf den Desktop speicherst. Speichere ComboFix auf deinen Desktop.**NB: Es ist wichtig, das ComboFix.exe auf dem Desktop gespeichert wird**

Combofix darf ausschließlich ausgeführt werden, wenn ein Kompetenzler dies ausdrücklich empfohlen hat!

__________________ |

| | #4 |

| Malwarebytes Anti-Malware Runtime error 372 Das Combofix log: Code:

ATTFilter ComboFix 10-07-28.03 - DUMMY 29.07.2010 16:15:40.1.1 - FAT32x86

ausgeführt von:: c:\dokumente und einstellungen\DUMMY\Desktop\Blub007.exe

.

(((((((((((((((((((((((((((((((((((( Weitere Löschungen ))))))))))))))))))))))))))))))))))))))))))))))))

.

c:\windows\system32\msvcsv60.dll

c:\windows\system32\ReadMe.txt

.

((((((((((((((((((((((((((((((((((((((( Treiber/Dienste )))))))))))))))))))))))))))))))))))))))))))))))))

.

-------\Legacy_XPROTECTOR

((((((((((((((((((((((( Dateien erstellt von 2010-06-28 bis 2010-07-29 ))))))))))))))))))))))))))))))

.

2010-07-28 20:18 . 2010-07-28 20:18 -------- d-----w- C:\_OTL

2010-07-28 01:23 . 2010-04-29 13:39 38224 ----a-w- c:\windows\system32\drivers\mbamswissarmy.sys

2010-07-28 01:23 . 2010-07-28 01:23 -------- d-----w- c:\dokumente und einstellungen\All Users\Anwendungsdaten\Malwarebytes

2010-07-28 01:23 . 2010-04-29 13:39 20952 ----a-w- c:\windows\system32\drivers\mbam.sys

2010-07-27 18:00 . 2010-07-27 18:00 -------- d-----w- c:\programme\Malwarebytes' Anti-Malware

2010-07-27 05:11 . 2010-07-27 05:11 -------- d-----w- C:\rsit

2010-07-27 05:11 . 2010-07-27 05:11 -------- d-----w- c:\programme\trend micro

2010-07-22 05:28 . 2010-07-22 05:28 24032 ----a-w- c:\dokumente und einstellungen\Administrator.SCHROTTBOX\Lokale Einstellungen\Anwendungsdaten\GDIPFONTCACHEV1.DAT

2010-07-22 05:03 . 2001-08-18 10:00 19456 ----a-w- c:\windows\system32\simptcp.dll

2010-07-22 04:27 . 2010-07-22 04:27 -------- d-----w- c:\programme\avmwlanstick

2010-07-21 21:04 . 2010-07-21 21:04 -------- d-----w- c:\dokumente und einstellungen\Administrator.SCHROTTBOX\Lokale Einstellungen\Anwendungsdaten\Mozilla

2010-07-21 04:54 . 2010-07-21 04:54 415124 ----a-w- c:\windows\system32\prfh0407.dat

2010-07-21 04:54 . 2010-07-21 04:54 74988 ----a-w- c:\windows\system32\prfc0407.dat

2010-07-21 02:59 . 2010-07-21 03:00 -------- d-----r- c:\dokumente und einstellungen\Daniel\Eigene Dateien

2010-07-21 01:26 . 2010-07-21 01:26 142 ----a-w- c:\dokumente und einstellungen\SparkleXP\Lokale Einstellungen\Anwendungsdaten\fusioncache.dat

2010-07-21 01:26 . 2010-07-21 01:26 -------- d-----w- c:\dokumente und einstellungen\SparkleXP\Lokale Einstellungen\Anwendungsdaten\ApplicationHistory

2010-07-21 01:10 . 2004-08-03 23:57 221184 ----a-w- c:\windows\system32\wmpns.dll

2010-07-21 01:09 . 2010-07-21 01:10 -------- d-----r- c:\dokumente und einstellungen\SparkleXP\Eigene Dateien

2010-07-11 16:23 . 2010-07-11 16:23 -------- d-----w- C:\MAPDATA

2010-07-11 16:19 . 2010-07-11 16:19 40960 ----a-r- c:\dokumente und einstellungen\DUMMY\Anwendungsdaten\Microsoft\Installer\{5E08B15D-7C97-4FC9-8500-BD7EDA18C66A}\NewShortcut3_5E08B15D7C974FC98500BD7EDA18C66A.exe

2010-07-11 16:19 . 2010-07-11 16:19 40960 ----a-r- c:\dokumente und einstellungen\DUMMY\Anwendungsdaten\Microsoft\Installer\{5E08B15D-7C97-4FC9-8500-BD7EDA18C66A}\NewShortcut1_5E08B15D7C974FC98500BD7EDA18C66A.exe

2010-07-11 16:19 . 2010-07-11 16:19 40960 ----a-r- c:\dokumente und einstellungen\DUMMY\Anwendungsdaten\Microsoft\Installer\{5E08B15D-7C97-4FC9-8500-BD7EDA18C66A}\ARPPRODUCTICON.exe

2010-07-02 20:46 . 2010-07-02 20:46 -------- d-----w- c:\programme\Geogrid

2010-07-02 19:32 . 2010-07-02 19:32 -------- d-----w- c:\programme\Dornier GmbH

.

(((((((((((((((((((((((((((((((((((( Find3M Bericht ))))))))))))))))))))))))))))))))))))))))))))))))))))))

.

2010-07-29 14:23 . 2008-01-30 06:34 1897 --sha-w- c:\windows\system32\mmf.sys

2010-07-22 00:26 . 2001-10-19 19:30 415124 ----a-w- c:\windows\system32\perfh007.dat

2010-07-22 00:26 . 2001-10-19 19:30 74988 ----a-w- c:\windows\system32\perfc007.dat

2010-07-21 07:02 . 2007-07-22 20:45 24032 ----a-w- c:\dokumente und einstellungen\DUMMY\Lokale Einstellungen\Anwendungsdaten\GDIPFONTCACHEV1.DAT

2010-07-19 04:31 . 2008-06-22 05:04 32 ----a-w- c:\windows\msocreg32.dat

2010-06-24 04:08 . 2010-06-24 04:08 -------- d-----w- c:\dokumente und einstellungen\DUMMY\Anwendungsdaten\Tracker Software

2010-06-21 10:15 . 2007-11-15 05:56 724992 ----a-w- c:\windows\iun6002.exe

2010-06-09 22:00 . 2010-06-09 22:00 4379984 ----a-w- c:\windows\system32\D3DX9_40.dll

2010-05-11 21:08 . 2008-01-30 06:33 16384 ----a-w- c:\windows\Runservice.exe

2010-05-11 21:08 . 2008-01-30 06:33 48640 ----a-w- c:\windows\mmfs.dll

2008-08-14 00:38 . 2008-08-14 00:14 88 --sh--r- c:\windows\system32\80CA324E5B.sys

.

------- Sigcheck -------

Kryptografiedienst Fehler !!

.

(((((((((((((((((((((((((((( Autostartpunkte der Registrierung ))))))))))))))))))))))))))))))))))))))))

.

.

*Hinweis* leere Einträge & legitime Standardeinträge werden nicht angezeigt.

REGEDIT4

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run]

"NvCplDaemon"="c:\windows\system32\NvCpl.dll" [2007-12-04 8523776]

"C-Media Mixer"="Mixer.exe" [2001-11-15 1216512]

"SiSUSBRG"="c:\windows\SiSUSBrg.exe" [2002-07-12 106496]

"AVMWlanClient"="c:\programme\avmwlanstick\wlangui.exe" [2006-12-28 1454080]

"SNPSTD2"="c:\windows\vsnpstd2.exe" [2004-06-10 286720]

"avgnt"="d:\programme2\Avira\AntiVir Desktop\avgnt.exe" [2009-03-02 209153]

"nwiz"="nwiz.exe" [2007-12-04 1626112]

[HKEY_USERS\.DEFAULT\Software\Microsoft\Windows\CurrentVersion\Run]

"CTFMON.EXE"="c:\windows\system32\CTFMON.EXE" [2004-08-03 15360]

[HKEY_LOCAL_MACHINE\software\microsoft\windows\currentversion\group policy\state\S-1-5-21-682003330-764733703-854245398-1005\Scripts\Logoff\0\0]

"Script"=scriptoff.exe

[HKEY_LOCAL_MACHINE\software\microsoft\windows\currentversion\group policy\state\S-1-5-21-682003330-764733703-854245398-1005\Scripts\Logon\0\0]

"Script"=scripton.exe

[HKLM\~\services\sharedaccess\parameters\firewallpolicy\standardprofile\AuthorizedApplications\List]

"c:\\WINDOWS\\system32\\sessmgr.exe"=

"c:\\Programme\\Yahoo!\\Messenger\\YahooMessenger.exe"=

"c:\\WINDOWS\\System32\\dplaysvr.exe"=

"d:\\Programme2\\Sshock2\\SHOCK2.icd"=

"d:\\Programme2\\WEB.DE\\WEB.DE MultiMessenger\\MESSENGR.EXE"=

"d:\\Programme2\\Ubisoft\\Faces of War\\facesofwar.exe"=

"d:\\Programme2\\505games\\1C\\Men of War\\mow.exe"=

"d:\\Programme2\\ICQ6.5\\ICQ.exe"=

"d:\\Programme2\\Steam\\SteamApps\\common\\red orchestra\\System\\RedOrchestra.exe"=

"d:\\Programme2\\Steam\\SteamApps\\common\\red orchestra\\System\\ROEd.exe"=

"d:\\Programme2\\Azureus\\Azureus.exe"=

"c:\\Programme\\Windows Live\\Messenger\\msnmsgr.exe"=

"c:\\Programme\\Windows Live\\Messenger\\livecall.exe"=

"d:\\Programme2\\IDA\\idag.exe"=

"d:\\Programme2\\IDA\\idag64.exe"=

[HKLM\~\services\sharedaccess\parameters\firewallpolicy\standardprofile\GloballyOpenPorts\List]

"64268:TCP"= 64268:TCP:*:Disabled:upload

"61794:TCP"= 61794:TCP:Azureus TCP

"61795:UDP"= 61795:UDP:Azureus UDP

"3389:TCP"= 3389:TCP:*:Disabled:@xpsp2res.dll,-22009

[HKLM\~\services\sharedaccess\parameters\firewallpolicy\standardprofile\IcmpSettings]

"AllowInboundEchoRequest"= 1 (0x1)

R3 avmeject;AVM Eject;c:\windows\system32\drivers\avmeject.sys [2006-12-28 4352]

R3 es1969;ESS 1969-Audiotreiber (WDM);c:\windows\system32\drivers\es1969.sys [2001-08-17 72192]

R3 solo;TerraTec 128iPCI (WDM);c:\windows\system32\drivers\solo.sys [2000-07-10 73873]

R4 Aha1hiinrw;Aha1hiinrw;c:\windows\system32\drivers\modem.sys [2004-08-03 30336]

S1 Asapi;Asapi; [x]

S1 hwinterface;hwinterface;c:\windows\system32\Drivers\hwinterface.sys [2008-02-21 3026]

S1 SSHDRV60;SSHDRV60;c:\windows\system32\drivers\SSHDRV60.sys [2008-07-24 36864]

S2 AntiVirSchedulerService;Avira AntiVir Scheduler;d:\programme2\Avira\AntiVir Desktop\sched.exe [2009-05-13 108289]

S2 drhard;drhard; [x]

S2 LicCtrlService;LicCtrl Service;c:\windows\runservice.exe [2010-05-11 16384]

S3 FWLANUSB;AVM FRITZ!WLAN;c:\windows\system32\DRIVERS\fwlanusb.sys [2006-12-28 265088]

.

.

------- Zusätzlicher Suchlauf -------

.

uStart Page = about:blank

uInternet Settings,ProxyOverride = fritz.box;***.***.***.*

FF - ProfilePath - c:\dokumente und einstellungen\DUMMY\Anwendungsdaten\Mozilla\Firefox\Profiles\glzgontx.default\

FF - prefs.js: browser.startup.homepage - hxxp://www.web.de/

FF - prefs.js: network.proxy.type - 4

FF - component: c:\dokumente und einstellungen\DUMMY\Anwendungsdaten\Mozilla\Firefox\Profiles\glzgontx.default\extensions\{62760FD6-B943-48C9-AB09-F99C6FE96088}\platform\WINNT\components\EbayAccessService.dll

FF - component: c:\dokumente und einstellungen\DUMMY\Anwendungsdaten\Mozilla\Firefox\Profiles\glzgontx.default\extensions\{62760FD6-B943-48C9-AB09-F99C6FE96088}\platform\WINNT\components\EbayFormSubmitObserver.dll

FF - component: c:\dokumente und einstellungen\DUMMY\Anwendungsdaten\Mozilla\Firefox\Profiles\glzgontx.default\extensions\fb_add_on@avm.de\components\FB_AddOn.dll

FF - component: d:\programme2\Mozilla Firefox\components\xpinstal.dll

.

- - - - Entfernte verwaiste Registrierungseinträge - - - -

AddRemove-Adobe Photoshop 7.0 - d:\programme2\Adobe\Photoshop 7.0\Uninst.isu

**************************************************************************

catchme 0.3.1398 W2K/XP/Vista - rootkit/stealth malware detector by Gmer, hxxp://www.gmer.net

Rootkit scan 2010-07-29 16:29

Windows 5.1.2600 Service Pack 2 FAT NTAPI

Scanne versteckte Prozesse...

Scanne versteckte Autostarteinträge...

Scanne versteckte Dateien...

Scan erfolgreich abgeschlossen

versteckte Dateien: 0

**************************************************************************

.

--------------------- Gesperrte Registrierungsschluessel ---------------------

[HKEY_LOCAL_MACHINE\software\LicCtrl\LicCtrl\LicCtrl\LicCtrl*lkzs$i&#&y@^t! #^$ g9^$&pgb SDB36o \D25BC253F035D347]

"1"=hex:6a,0b,56,13,c1,93,dc,9c,fb,61,a2,a0,e4,ff,91,20,60,bf,2f,c2,35,91,ae,

25

"2"=hex:fb,e6,50,7f,41,f4,51,a7,7f,ec,2d,f9,42,45,3a,02,3a,b7,45,15,3f,9d,8b,

c3

"3"=hex:6a,0b,56,13,c1,93,dc,9c,fb,61,a2,a0,e4,ff,91,20,5d,f5,58,d1,21,e0,48,

8b,38,57,44,9c,4e,8d,78,88,fd,f1,01,9d,86,d8,b5,cb,d9,bf,23,55,4a,bb,31,1f

[HKEY_LOCAL_MACHINE\software\LicCtrl\LicCtrl\LicCtrl\LicCtrl*lkzs$i&#&y@^t! #^$ g9^$&pgb SDB36o \D25BC253F035D347\A62C3DF982434ABDAD414E772CEE62E6]

"1"=hex:bf,6a,73,4a,48,57,d9,26,5d,d7,11,8b,51,ce,1c,37,b2,8b,15,99,5d,9d,47,

61,6c,bf,37,a7,d1,d7,c0,b2

"2"=hex:af,48,68,fb,0f,c8,42,37

"3"=hex:81,20,8f,ab,28,6a,52,9c

"4"=hex:2f,ad,a2,e7,8a,bf,05,5e

"5"=hex:bf,e5,23,7b,b0,66,d6,fc,b8,e8,6b,a0,96,52,f7,32,80,09,8f,24,b7,b3,55,

1a,98,d1,47,16,02,43,61,1c,b9,d5,8f,2a,7b,81,b1,fb,95,22,f8,b3,2c,53,9d,ae,\

"6"=hex:bf,e5,23,7b,b0,66,d6,fc,bc,64,22,fb,7e,d3,39,3e,a3,00,33,13,c0,21,f4,

51,6c,4e,0c,96,e2,dd,ad,8a,b6,c4,05,e8,5a,bd,9a,e9,d4,1a,3d,68,9d,00,32,20

"7"=hex:6a,0b,56,13,c1,93,dc,9c,fb,61,a2,a0,e4,ff,91,20,56,a7,02,9d,f0,a0,1d,

cc,28,d9,b1,18,9e,f1,8d,e8,54,e6,61,27,95,2e,52,cc,1c,f7,fa,64,bd,24,b7,82,\

"8"=hex:4e,76,82,b0,55,a5,5f,45,e3,46,37,7a,f1,bf,6e,0b,57,13,88,21,a0,92,65,

72,b9,9a,f2,3e,d9,45,85,51,e9,3a,c1,2c,27,5f,d1,9d,d2,e0,32,f2,fb,b8,18,f2,\

"9"=hex:81,20,8f,ab,28,6a,52,9c

"18"=hex:b6,dd,00,4d,9d,38,11,d1

"10"=hex:81,20,8f,ab,28,6a,52,9c

"11"=hex:81,20,8f,ab,28,6a,52,9c

"12"=hex:81,20,8f,ab,28,6a,52,9c

"13"=hex:81,20,8f,ab,28,6a,52,9c

"14"=hex:81,20,8f,ab,28,6a,52,9c

"24"=hex:81,20,8f,ab,28,6a,52,9c

"26"=hex:81,20,8f,ab,28,6a,52,9c

"27"=hex:81,20,8f,ab,28,6a,52,9c

"19"=hex:81,20,8f,ab,28,6a,52,9c

"22"=hex:81,20,8f,ab,28,6a,52,9c

.

------------------------ Weitere laufende Prozesse ------------------------

.

d:\programme2\Avira\AntiVir Desktop\avguard.exe

c:\programme\avmwlanstick\WlanNetService.exe

d:\programme2\CDBurnerXP\NMSAccessU.exe

c:\windows\system32\nvsvc32.exe

c:\windows\system32\tcpsvcs.exe

c:\windows\Mixer.exe

d:\programme2\MagicDisc\MagicDisc.exe

.

**************************************************************************

.

Zeit der Fertigstellung: 2010-07-29 16:35:05 - PC wurde neu gestartet

ComboFix-quarantined-files.txt 2010-07-29 14:35

Vor Suchlauf: 371.539.968 Bytes frei

Nach Suchlauf: 254.930.944 Bytes frei

WindowsXP-KB310994-SP2-Home-BootDisk-DEU.exe

[boot loader]

timeout=2

default=multi(0)disk(0)rdisk(0)partition(1)\WINDOWS

[operating systems]

c:\cmdcons\BOOTSECT.DAT="Microsoft Windows Recovery Console" /cmdcons

multi(0)disk(0)rdisk(0)partition(1)\WINDOWS="Microsoft Windows XP Professional" /noexecute=optin /fastdetect

- - End Of File - - 3B49AFCAA65F8130A9489E4FCC2C20A2

|

| | #5 |

| /// Selecta Jahrusso       | Malwarebytes Anti-Malware Runtime error 372 DU musst hierzu als Admin angemeldet sein start --> ausführen --> notepad (reinschreiben) Kopiere nun folgenden Text aus der Code-Box in das leere Textdokument Code:

ATTFilter @echo off

net stop cryptsvc

cd "%systemdrive%"

ren "%systemroot%\system32\catroot2\Edb.log" *.tst

net start cryptsvc

reg query "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CryptSvc" > "%temp%\look.txt"

notepad "%temp%\look.txt"

del %0

Wähle bei Dateityp alle Dateien aus. Doppelklich auf die file.bat, poste mir den Inhalt des Textdokuments. Vista- User: Mit Rechtsklick "als Administrator starten"

__________________ mfg, Daniel ASAP & UNITE Member Alliance of Security Analysis Professionals Unified Network of Instructors and Trusted Eliminators Lerne, zurück zu schlagen und unterstütze uns! TB Akademie |

| | #6 |

| Malwarebytes Anti-Malware Runtime error 372 ICH bin der Admin an meinem privaten Rechner zuhause, um den es hier ja geht und das ist ja das Problem, seit dem 19/20. Juli. Mein normaler user account, den ich ja so seit 2-3 Jahren verwende, hat den bei Installation vorgegebenen Admin Status. Hatte erst am Tag der ungewollten Systemänderung zum jetzigen Zustand, über "control userpasswords2" nachgeforscht, warum ich keinen Vollzugriff mehr auf meinen Rechner habe. Dabei habe ich neben meinem normalen Admin Account, noch 2 Dummies angelegt. SparkleXP ist noch ein anderer, durch ein tool angelegter. Daneben gab es keine von mir selbst angelegten accounts. Den verdächtigen "S-1-5-usw.", den ich für einen Hack gehalten habe, hatte ich dann gelöscht. Ausser mir selbst, kann an diesen Rechner niemand ran und die einzige Aussenverbindung, ist Direktzugang zum Internet. Daher habe ich es eben als Hackerangriff oder Trojaneraktivität gewertet. Sehr seltsam alles... Hier der Inhalt aus dem batch: Code:

ATTFilter ! REG.EXE VERSION 3.0

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CryptSvc

DependOnService REG_MULTI_SZ RpcSs\0\0

Description REG_SZ Stellt drei Verwaltungsdienste bereit: den Katalogdatenbankdienst, der die Signaturen von Windows-Dateien bestätigt; den Dienst für geschützten Stammspeicher, der Zertifikate vertrauenswürdiger Stammzertifizierungsstellen zu diesem Computer hinzufügt und entfernt und den Schlüsseldienst, der diesen Computer bei Einschreibungen in Zertifikate unterstützt. Wenn dieser Dienst beendet wird, werden diese Verwaltungsdienste nicht korrekt funktionieren. Wenn dieser Dienst deaktiviert wird, werden alle von diesem Dienst explizit abhängigen Dienste nicht gestartet werden können.

DisplayName REG_SZ CryptSvc

ErrorControl REG_DWORD 0x1

ImagePath REG_EXPAND_SZ %SystemRoot%\system32\svchost.exe -k netsvcs

ObjectName REG_SZ LocalSystem

Start REG_DWORD 0x2

Type REG_DWORD 0x20

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CryptSvc\Parameters

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CryptSvc\Security

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CryptSvc\Enum

|

| | #7 |

| /// Selecta Jahrusso       | Malwarebytes Anti-Malware Runtime error 372 Lösche die vorhandene Combofix.exe von deinem Desktop und lade das Programm von einem der folgenden Download-Spiegel neu herunter: BleepingComputer.com - ForoSpyware.comund speichere es erneut auf dem Desktop (nicht woanders hin, das ist wichtig)! Drücke die Windows + R Taste --> Notepad (hinein schreiben) --> OK Kopiere nun den Text aus der folgenden Codebox komplett in das leere Textdokument. Code:

ATTFilter DEQUARANTINE::

c:\qoobox\quarantine\c\windows\system32\msvcsv60.dll.vir

Quite::

Wichtig:

Falls im Skript die Anweisung Suspect:: oder Collect:: enthalten ist, wird eine Message-Box erscheinen, nachdem Combofix fertig ist. Klicke OK und folge den Aufforderungen/Anweisungen, um die Dateien hochzuladen. Hinweis für Mitleser: Obiges Combofix-Script ist ausschließlich für diesen User in dieser Situtation erstellt worden. Auf keinen Fall auf anderen Rechnern anwenden, das kann andere Systeme nachhaltig schädigen! Schritt 2 Thanks to Advanced Setup --> Malwarebytes.org Downloade dir Download and install SubInACL und installiere es. Schritt 3 start --> ausführen --> notepad (reinschreiben) Kopiere nun folgenden Text aus der Code-Box in das leere Textdokument Code:

ATTFilter @ECHO OFF ::Written to update registry permissions for Malwarebytes installation issues. cd /d "%programfiles%\Windows Resource Kits\Tools" subinacl /subkeyreg HKEY_CLASSES_ROOT\MBAMExt.MBAMShlExt /grant=administrators=f /grant=system=f /grant=restricted=r /grant=%USERNAME%=f /setowner=administrators subinacl /subkeyreg HKEY_CLASSES_ROOT\MBAMExt.MBAMShlExt.1 /grant=administrators=f /grant=system=f /grant=restricted=r /grant=%USERNAME%=f /setowner=administrators subinacl /subkeyreg HKEY_CLASSES_ROOT\SSubTimer6.CTimer /grant=administrators=f /grant=system=f /grant=restricted=r /grant=%USERNAME%=f /setowner=administrators subinacl /subkeyreg HKEY_CLASSES_ROOT\SSubTimer6.GSubclass /grant=administrators=f /grant=system=f /grant=restricted=r /grant=%USERNAME%=f /setowner=administrators subinacl /subkeyreg HKEY_CLASSES_ROOT\SSubTimer6.ISubclass /grant=administrators=f /grant=system=f /grant=restricted=r /grant=%USERNAME%=f /setowner=administrators subinacl /subkeyreg HKEY_CLASSES_ROOT\vbAcceleratorSGrid6.cGridCell /grant=administrators=f /grant=system=f /grant=restricted=r /grant=%USERNAME%=f /setowner=administrators subinacl /subkeyreg HKEY_CLASSES_ROOT\vbAcceleratorSGrid6.cGridSortObject /grant=administrators=f /grant=system=f /grant=restricted=r /grant=%USERNAME%=f /setowner=administrators subinacl /subkeyreg HKEY_CLASSES_ROOT\vbAcceleratorSGrid6.IGridCellOwnerDraw /grant=administrators=f /grant=system=f /grant=restricted=r /grant=%USERNAME%=f /setowner=administrators subinacl /subkeyreg HKEY_CLASSES_ROOT\vbAcceleratorSGrid6.vbalGrid /grant=administrators=f /grant=system=f /grant=restricted=r /grant=%USERNAME%=f /setowner=administrators ECHO . ECHO All done. Please try to reinstall Malwarebytes now. pause Wähle bei Dateityp alle Dateien aus. Doppelklich auf die file.bat. Vista- User: Mit Rechtsklick "als Administrator starten" Bitte poste in Deiner nächsten Antwort Combofix.txt

__________________ mfg, Daniel ASAP & UNITE Member Alliance of Security Analysis Professionals Unified Network of Instructors and Trusted Eliminators Lerne, zurück zu schlagen und unterstütze uns! TB Akademie Geändert von Larusso (29.07.2010 um 19:17 Uhr) |

|

| Themen zu Malwarebytes Anti-Malware Runtime error 372 |

| anti-malware, arten, control, error, fehler, folge, folgende, forum, installationsverzeichnis, liegts, link, malwarebytes, malwarebytes anti-malware, meldung, runtime, runtime error, starte, starten, tritt, version, versuch, woran |