|

| |||||||

Plagegeister aller Art und deren Bekämpfung: GMER findet Rootkit - FalsePositive oder nicht?Windows 7 Wenn Du nicht sicher bist, ob Du dir Malware oder Trojaner eingefangen hast, erstelle hier ein Thema. Ein Experte wird sich mit weiteren Anweisungen melden und Dir helfen die Malware zu entfernen oder Unerwünschte Software zu deinstallieren bzw. zu löschen. Bitte schildere dein Problem so genau wie möglich. Sollte es ein Trojaner oder Viren Problem sein wird ein Experte Dir bei der Beseitigug der Infektion helfen. |

|

| |

| | #1 |

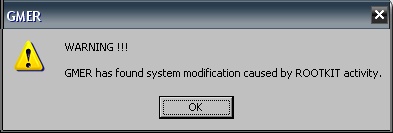

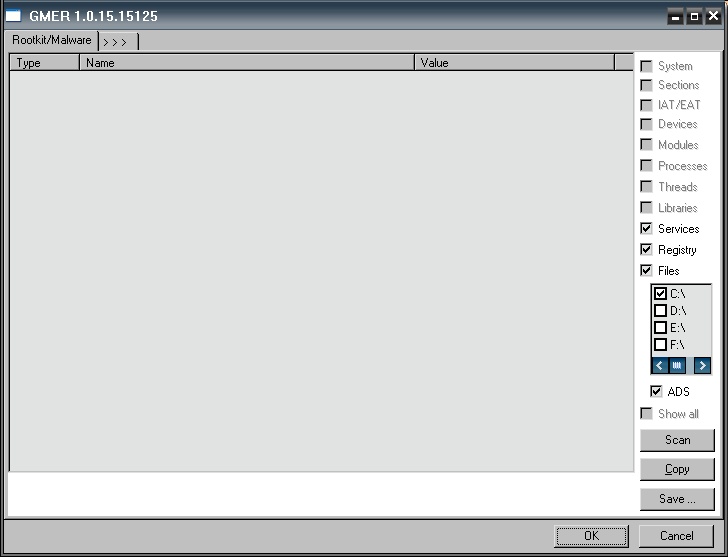

| GMER findet Rootkit - FalsePositive oder nicht? Guten Abend ihr lieben Leute, ich würde gern wissen ob folgendes GMER Ergebnis ein FS ist oder eben nicht. System: Windows XP x64 SP2 - alle Updates Nlitet & ntsvcfg "closed" (nur SMB fürs Netzwerk auf - ohne browsing) Scan wurde nach einem Neustart ausgeführt. Die Maus wurde nicht bewegt. Der Bildschirmstandby sprang beim ersten mal (nach 5min) und exact nach dieser Aktion kam die Meldung. Da ich dies für einen Zufall hielt, hab ich den Monitor Standby deaktiviert, aber erstneut hat GMER ein rootkit gefunden. Meldung:  Log Code:

ATTFilter GMER 1.0.15.15125 - http://www.gmer.net

Rootkit scan 2009-10-07 02:03:07

Windows 5.2.3790 Service Pack 2

Running: 5q014w4g.exe

---- Services - GMER 1.0.15 ----

Service C:\WINDOWS\system32\services.exe? (*** hidden *** ) [AUTO] Eventlog <-- ROOTKIT !!!

Service C:\WINDOWS\System32\lsass.exe? (*** hidden *** ) [MANUAL] HTTPFilter <-- ROOTKIT !!!

Service C:\WINDOWS\system32\msdtc.exe? (*** hidden *** ) [DISABLED] MSDTC <-- ROOTKIT !!!

Service C:\WINDOWS\system32\lsass.exe? (*** hidden *** ) [MANUAL] Netlogon <-- ROOTKIT !!!

Service C:\WINDOWS\system32\lsass.exe? (*** hidden *** ) [MANUAL] NtLmSsp <-- ROOTKIT !!!

Service C:\WINDOWS\system32\services.exe? (*** hidden *** ) [AUTO] PlugPlay <-- ROOTKIT !!!

Service C:\WINDOWS\system32\lsass.exe? (*** hidden *** ) [MANUAL] PolicyAgent <-- ROOTKIT !!!

Service C:\WINDOWS\system32\lsass.exe? (*** hidden *** ) [AUTO] ProtectedStorage <-- ROOTKIT !!!

Service C:\WINDOWS\system32\sessmgr.exe? (*** hidden *** ) [MANUAL] RDSessMgr <-- ROOTKIT !!!

Service C:\WINDOWS\system32\lsass.exe? (*** hidden *** ) [AUTO] SamSs <-- ROOTKIT !!!

Service C:\WINDOWS\system32\drivers\scsiport.sys? (*** hidden *** ) ScsiPort <-- ROOTKIT !!!

Service C:\WINDOWS\System32\vds.exe? (*** hidden *** ) [MANUAL] vds <-- ROOTKIT !!!

Service C:\WINDOWS\system32\wbem\wmiapsrv.exe? (*** hidden *** ) [MANUAL] WmiApSrv <-- ROOTKIT !!!

---- Registry - GMER 1.0.15 ----

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg@s1 771343423

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg@s2 285507792

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg@h0 2

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg\14919EA49A8F3B4AA3CF1058D9A64CEC

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg\14919EA49A8F3B4AA3CF1058D9A64CEC@p0 C:\Program Files (x86)\DAEMON Tools Lite\

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg\14919EA49A8F3B4AA3CF1058D9A64CEC@h0 1

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg\14919EA49A8F3B4AA3CF1058D9A64CEC@hdf12 0xD3 0x73 0x23 0x17 ...

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg\14919EA49A8F3B4AA3CF1058D9A64CEC\00000001

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg\14919EA49A8F3B4AA3CF1058D9A64CEC\00000001@a0 0x20 0x01 0x00 0x00 ...

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg\14919EA49A8F3B4AA3CF1058D9A64CEC\00000001@hdf12 0x58 0xE6 0x08 0xD2 ...

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg\14919EA49A8F3B4AA3CF1058D9A64CEC\00000001\gdq0

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg\14919EA49A8F3B4AA3CF1058D9A64CEC\00000001\gdq0@hdf12 0xE0 0x5B 0x23 0x53 ...

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg\19659239224E364682FA4BAF72C53EA4

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg\19659239224E364682FA4BAF72C53EA4@h0 0

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg\19659239224E364682FA4BAF72C53EA4@khjeh 0x93 0x06 0x24 0x3E ...

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg\19659239224E364682FA4BAF72C53EA4\00000001

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg\19659239224E364682FA4BAF72C53EA4\00000001@khjeh 0x8B 0xC3 0x2E 0xE3 ...

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg\19659239224E364682FA4BAF72C53EA4\00000001\0Jf40

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg\19659239224E364682FA4BAF72C53EA4\00000001\0Jf40@khjeh 0x01 0xCC 0xC8 0xD5 ...

Reg HKLM\SYSTEM\ControlSet002\Services\sptd\Cfg\19659239224E364682FA4BAF72C53EA4\00000001 (not active ControlSet)

Reg HKLM\SYSTEM\ControlSet002\Services\sptd\Cfg\19659239224E364682FA4BAF72C53EA4\00000001@khjeh 0x8B 0xC3 0x2E 0xE3 ...

Reg HKLM\SYSTEM\ControlSet002\Services\sptd\Cfg\19659239224E364682FA4BAF72C53EA4\00000001\0Jf40 (not active ControlSet)

Reg HKLM\SYSTEM\ControlSet002\Services\sptd\Cfg\19659239224E364682FA4BAF72C53EA4\00000001\0Jf40@khjeh 0xC7 0x47 0x89 0xC3 ...

---- EOF - GMER 1.0.15 ----

Über jegliche Antworten wäre ich sehr dankbar. Accountdaten sind bisher keine verschwunden und wenn das ganze kein false positive ist, wäre das Teil schon länger aktiv.  Vielen Dank im Voraus. Grüße Moppelkotze |

| | #2 |

| GMER findet Rootkit - FalsePositive oder nicht? Niemand der mir helfen kann?

__________________ Mwav & Malwarebytes Scan war negativ. Geändert von Moppelkotze (07.10.2009 um 13:07 Uhr) |

| | #3 |

| GMER findet Rootkit - FalsePositive oder nicht? Hallo Moppelkotze

__________________ Bei Rootkits kann ich dir nicht viel helfen. Lad doch bitte die Datein bei Virustotal hoch und Poste das Ergebnis hier. Wenn die Meldung erscheint das die Datei bereits Analysiert wurde als sie trotzdem Analysieren. Wie sieht es mit einem HijackThis Logfile aus? Gruß Black_Light Geändert von Black_Light (07.10.2009 um 14:56 Uhr) |

| | #4 | |

| GMER findet Rootkit - FalsePositive oder nicht?Zitat:

GMER zeigt bei mir z.B. auch nur wenige Dinge an, die überprüft werden. Scheint mir zu XP x64 nicht wirklich kompatibel zu sein oder es liegt an meinem System.  HiJackThis Logfile: Code:

ATTFilter Logfile of Trend Micro HijackThis v2.0.2 Scan saved at 00:56:09, on 08.10.2009 Platform: Windows 2003 SP2 (WinNT 5.02.3790) MSIE: Internet Explorer v8.00 (8.00.6001.18702) Boot mode: Normal Running processes: C:\Program Files (x86)\AMD\RAIDXpert\bin\RAIDXpertService.exe C:\Program Files (x86)\AMD\RAIDXpert\bin\RAIDXpert.exe C:\WINDOWS\SysWOW64\E_S00RP2.EXE C:\Program Files (x86)\Java\jre6\bin\jqs.exe C:\WINDOWS\SysWOW64\SAgent4.exe C:\Program Files (x86)\Common Files\Acronis\Schedule2\schedhlp.exe C:\Program Files (x86)\DAEMON Tools Lite\daemon.exe C:\Program Files (x86)\SpeedFan\speedfan.exe C:\WINDOWS\SysWOW64\ctfmon.exe C:\Program Files (x86)\Acronis\TrueImageHome\TrueImageMonitor.exe C:\Program Files (x86)\Analog Devices\SoundMAX\Smax4.exe C:\Program Files (x86)\Acronis\TrueImageHome\TimounterMonitor.exe C:\Program Files (x86)\Analog Devices\Core\smax4pnp.exe C:\Program Files (x86)\Java\jre6\bin\jusched.exe C:\Program Files (x86)\Trillian\trillian.exe C:\Program Files (x86)\Mozilla Firefox\firefox.exe C:\Program Files (x86)\Mozilla Thunderbird\thunderbird.exe C:\WINDOWS\system32\WinMsgBalloonServer.exe C:\WINDOWS\system32\WinMsgBalloonClient.exe C:\Program Files (x86)\Winamp\winamp.exe C:\Program Files (x86)\Microsoft Virtual PC\Virtual PC.exe C:\Program Files (x86)\Total Commander\TOTALCMD.EXE C:\DOCUME~1\MRBF83~1.MIT\LOCALS~1\Temp\_tc\HijackThis.exe R0 - HKCU\Software\Microsoft\Internet Explorer\Main,Start Page = about:blank R1 - HKLM\Software\Microsoft\Internet Explorer\Main,Default_Page_URL = http://go.microsoft.com/fwlink/?LinkId=69157 R1 - HKLM\Software\Microsoft\Internet Explorer\Main,Default_Search_URL = http://go.microsoft.com/fwlink/?LinkId=54896 R1 - HKLM\Software\Microsoft\Internet Explorer\Main,Search Page = http://go.microsoft.com/fwlink/?LinkId=54896 R0 - HKLM\Software\Microsoft\Internet Explorer\Main,Start Page = http://go.microsoft.com/fwlink/?LinkId=69157 F2 - REG:system.ini: UserInit=userinit O2 - BHO: Spybot-S&D IE Protection - {53707962-6F74-2D53-2644-206D7942484F} - C:\PROGRA~2\SPYBOT~1\SDHelper.dll O2 - BHO: Java(tm) Plug-In 2 SSV Helper - {DBC80044-A445-435b-BC74-9C25C1C588A9} - C:\Program Files (x86)\Java\jre6\bin\jp2ssv.dll O2 - BHO: JQSIEStartDetectorImpl - {E7E6F031-17CE-4C07-BC86-EABFE594F69C} - C:\Program Files (x86)\Java\jre6\lib\deploy\jqs\ie\jqs_plugin.dll O4 - HKLM\..\Run: [TrueImageMonitor.exe] C:\Program Files (x86)\Acronis\TrueImageHome\TrueImageMonitor.exe O4 - HKLM\..\Run: [SoundMAX] "C:\Program Files (x86)\Analog Devices\SoundMAX\Smax4.exe" /tray O4 - HKLM\..\Run: [AcronisTimounterMonitor] C:\Program Files (x86)\Acronis\TrueImageHome\TimounterMonitor.exe O4 - HKLM\..\Run: [SoundMAXPnP] C:\Program Files (x86)\Analog Devices\Core\smax4pnp.exe O4 - HKLM\..\Run: [SunJavaUpdateSched] "C:\Program Files (x86)\Java\jre6\bin\jusched.exe" O4 - HKCU\..\Run: [ctfmon.exe] C:\WINDOWS\system32\ctfmon.exe O4 - HKCU\..\Run: [DAEMON Tools Lite] "C:\Program Files (x86)\DAEMON Tools Lite\daemon.exe" -autorun O4 - HKUS\S-1-5-19\..\Run: [CTFMON.EXE] C:\WINDOWS\system32\CTFMON.EXE (User 'LOKALER DIENST') O4 - HKUS\S-1-5-19\..\RunOnce: [nltide_3] rundll32 advpack.dll,LaunchINFSectionEx nLite.inf,C,,4,N (User 'LOKALER DIENST') O4 - HKUS\S-1-5-20\..\Run: [CTFMON.EXE] C:\WINDOWS\system32\CTFMON.EXE (User 'NETZWERKDIENST') O4 - HKUS\S-1-5-20\..\RunOnce: [tscuninstall] %systemroot%\system32\tscupgrd.exe (User 'NETZWERKDIENST') O4 - HKUS\S-1-5-18\..\Run: [CTFMON.EXE] C:\WINDOWS\system32\CTFMON.EXE (User 'SYSTEM') O4 - HKUS\S-1-5-18\..\RunOnce: [nltide_3] rundll32 advpack.dll,LaunchINFSectionEx nLite.inf,C,,4,N (User 'SYSTEM') O4 - HKUS\.DEFAULT\..\Run: [CTFMON.EXE] C:\WINDOWS\system32\CTFMON.EXE (User 'Default user') O4 - HKUS\.DEFAULT\..\RunOnce: [nltide_3] rundll32 advpack.dll,LaunchINFSectionEx nLite.inf,C,,4,N (User 'Default user') O4 - Startup: SpeedFan.lnk = C:\Program Files (x86)\SpeedFan\speedfan.exe O9 - Extra button: (no name) - {DFB852A3-47F8-48C4-A200-58CAB36FD2A2} - C:\PROGRA~2\SPYBOT~1\SDHelper.dll O9 - Extra 'Tools' menuitem: Spybot - Search & Destroy Configuration - {DFB852A3-47F8-48C4-A200-58CAB36FD2A2} - C:\PROGRA~2\SPYBOT~1\SDHelper.dll O15 - ESC Trusted Zone: http://runonce.msn.com O16 - DPF: {6414512B-B978-451D-A0D8-FCFDF33E833C} (WUWebControl Class) - http://update.microsoft.com/windowsupdate/v6/V5Controls/en/x86/client/wuweb_site.cab?1228688052625 O16 - DPF: {6E32070A-766D-4EE6-879C-DC1FA91D2FC3} (MUWebControl Class) - http://update.microsoft.com/microsoftupdate/v6/V5Controls/en/x86/client/muweb_site.cab?1250048780250 O16 - DPF: {D27CDB6E-AE6D-11CF-96B8-444553540000} - http://fpdownload2.macromedia.com/get/flashplayer/current/swflash.cab O17 - HKLM\System\CCS\Services\Tcpip\..\{3C199B5D-C34D-4B28-8623-EBA16406A731}: NameServer = 192.168.***.* (Router IP halt) O23 - Service: Acronis Scheduler2 Service (AcrSch2Svc) - Acronis - C:\Program Files (x86)\Common Files\Acronis\Schedule2\schedul2.exe O23 - Service: AMD RAIDXpert (AMD_RAIDXpert) - AMD - C:\Program Files (x86)\AMD\RAIDXpert\bin\RAIDXpertService.exe O23 - Service: AODService - Unknown owner - C:\Program.exe (file missing) O23 - Service: Logical Disk Manager Administrative Service (dmadmin) - Unknown owner - C:\WINDOWS\System32\dmadmin.exe (file missing) O23 - Service: EPSON V3 Service2(02) (EPSON_PM_RPCV2_02) - SEIKO EPSON CORPORATION - C:\WINDOWS\system32\E_S00RP2.EXE O23 - Service: Event Log (Eventlog) - Unknown owner - C:\WINDOWS\system32\services.exe (file missing) O23 - Service: HTTP SSL (HTTPFilter) - Unknown owner - C:\WINDOWS\System32\lsass.exe (file missing) O23 - Service: InstallDriver Table Manager (IDriverT) - Unknown owner - C:\Program Files (x86)\Common Files\InstallShield\Driver\11\Intel 32\IDriverT.exe (file missing) O23 - Service: Java Quick Starter (JavaQuickStarterService) - Sun Microsystems, Inc. - C:\Program Files (x86)\Java\jre6\bin\jqs.exe O23 - Service: Net Logon (Netlogon) - Unknown owner - C:\WINDOWS\system32\lsass.exe (file missing) O23 - Service: NT LM Security Support Provider (NtLmSsp) - Unknown owner - C:\WINDOWS\system32\lsass.exe (file missing) O23 - Service: NVIDIA Display Driver Service (nvsvc) - Unknown owner - C:\WINDOWS\system32\nvsvc64.exe (file missing) O23 - Service: O&O Defrag - Unknown owner - C:\WINDOWS\system32\oodag.exe (file missing) O23 - Service: Plug and Play (PlugPlay) - Unknown owner - C:\WINDOWS\system32\services.exe (file missing) O23 - Service: IPSEC Services (PolicyAgent) - Unknown owner - C:\WINDOWS\system32\lsass.exe (file missing) O23 - Service: Protected Storage (ProtectedStorage) - Unknown owner - C:\WINDOWS\system32\lsass.exe (file missing) O23 - Service: Remote Desktop Help Session Manager (RDSessMgr) - Unknown owner - C:\WINDOWS\system32\sessmgr.exe (file missing) O23 - Service: Remote Packet Capture Protocol v.0 (experimental) (rpcapd) - CACE Technologies, Inc. - C:\Program Files (x86)\WinPcap\rpcapd.exe O23 - Service: Security Accounts Manager (SamSs) - Unknown owner - C:\WINDOWS\system32\lsass.exe (file missing) O23 - Service: Epson Printer Status Agent4 (StatusAgent4) - SEIKO EPSON CORPORATION - C:\WINDOWS\SysWOW64\SAgent4.exe O23 - Service: UPS - Unknown owner - C:\WINDOWS\System32\ups.exe (file missing) O23 - Service: Virtual Disk Service (vds) - Unknown owner - C:\WINDOWS\System32\vds.exe (file missing) O23 - Service: WMI Performance Adapter (WmiApSrv) - Unknown owner - C:\WINDOWS\system32\wbem\wmiapsrv.exe (file missing) -- End of file - 7579 bytes Geändert von Moppelkotze (08.10.2009 um 00:04 Uhr) |

| | #5 |

| GMER findet Rootkit - FalsePositive oder nicht? Ich sehe gerade ... die File Missing Berichte sind (fast) alle Quark. Das dürfte wohl damit zusammenhängen, dass x32 Software unter XP/2k3 x64 nicht auf den x64 Systemordner zugreifen kann. Geht nur per bypass und bringt dann einige Probleme mit sich. Im TotalCommander kann man es z.B. per Hand (ini) aktivieren. |

| | #7 |

| GMER findet Rootkit - FalsePositive oder nicht? Bei nem Kollegen mit XP x64 kommen die hidden Einträge _nicht_. Ich habe allerdings alle Files einzeln bei Virustotal.com hochgeladen und bei allen 0 Funde erhalten. |

| | #8 |

| GMER findet Rootkit - FalsePositive oder nicht? Ja, was mich wundert, das was GMER bei dir an rootkits ausgibt sind ja eigentlich die normalen Windows Prozesse. Um sicher zu gehen solltest du vielleicht mal hier schauen http://www.trojaner-board.de/69886-a...-beachten.html und den Punkt 2 abarbeiten. Bei 64bit Systemen ist das leider aber immer so eine Sache da die meisten Tools die wir hier einsetzen leider noch nicht für 64bit angepasst wurden. Gruß Acid

__________________ Kein Support per PM Das befolgen der Tips und Anleitungen geschieht auf eigene Gefahr. |

| | #9 |

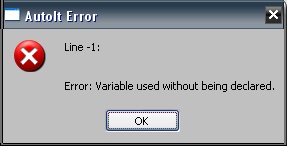

| GMER findet Rootkit - FalsePositive oder nicht? Malwarebytes findet nichts - wie bereits geschrieben. CCleaner hilft bei Malware wohl eher weniger und von Regcleanern halte ich wenig bis nichts. Die Tempfiles putzt bei mir ein Script bei jedem shutdown automatisch von der Platte. RSIT habe ich bisher nicht ausgeführt, dafür aber einen HJT Log oben gepostet. RSIT läuft eh nicht:  Beim Punkt Services und Dienste.  Zwecks Dienste: Ist es möglich das GMER aufgrund des Nlite Windows spinnt? Bei einem normalen XP x64 meckert es nämlich nicht. |

|

| Themen zu GMER findet Rootkit - FalsePositive oder nicht? |

| antworten, c.exe, c:\windows, c:\windows\system32\services.exe, code, controlset002, deaktiviert, ergebnis, false positive, folge, gmer, leute, lsass.exe, maus, min, monitor, netzwerk, neustart, not, policyagent, registry, rootkit, services, services.exe, sp2, system32, tools, verschwunden, xp x64 |