|

| |||||||

Plagegeister aller Art und deren Bekämpfung: GMER findet Rootkit - FalsePositive oder nicht?Windows 7 Wenn Du nicht sicher bist, ob Du dir Malware oder Trojaner eingefangen hast, erstelle hier ein Thema. Ein Experte wird sich mit weiteren Anweisungen melden und Dir helfen die Malware zu entfernen oder Unerwünschte Software zu deinstallieren bzw. zu löschen. Bitte schildere dein Problem so genau wie möglich. Sollte es ein Trojaner oder Viren Problem sein wird ein Experte Dir bei der Beseitigug der Infektion helfen. |

| | #1 |

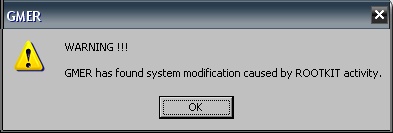

| GMER findet Rootkit - FalsePositive oder nicht? Guten Abend ihr lieben Leute, ich würde gern wissen ob folgendes GMER Ergebnis ein FS ist oder eben nicht. System: Windows XP x64 SP2 - alle Updates Nlitet & ntsvcfg "closed" (nur SMB fürs Netzwerk auf - ohne browsing) Scan wurde nach einem Neustart ausgeführt. Die Maus wurde nicht bewegt. Der Bildschirmstandby sprang beim ersten mal (nach 5min) und exact nach dieser Aktion kam die Meldung. Da ich dies für einen Zufall hielt, hab ich den Monitor Standby deaktiviert, aber erstneut hat GMER ein rootkit gefunden. Meldung:  Log Code:

ATTFilter GMER 1.0.15.15125 - http://www.gmer.net

Rootkit scan 2009-10-07 02:03:07

Windows 5.2.3790 Service Pack 2

Running: 5q014w4g.exe

---- Services - GMER 1.0.15 ----

Service C:\WINDOWS\system32\services.exe? (*** hidden *** ) [AUTO] Eventlog <-- ROOTKIT !!!

Service C:\WINDOWS\System32\lsass.exe? (*** hidden *** ) [MANUAL] HTTPFilter <-- ROOTKIT !!!

Service C:\WINDOWS\system32\msdtc.exe? (*** hidden *** ) [DISABLED] MSDTC <-- ROOTKIT !!!

Service C:\WINDOWS\system32\lsass.exe? (*** hidden *** ) [MANUAL] Netlogon <-- ROOTKIT !!!

Service C:\WINDOWS\system32\lsass.exe? (*** hidden *** ) [MANUAL] NtLmSsp <-- ROOTKIT !!!

Service C:\WINDOWS\system32\services.exe? (*** hidden *** ) [AUTO] PlugPlay <-- ROOTKIT !!!

Service C:\WINDOWS\system32\lsass.exe? (*** hidden *** ) [MANUAL] PolicyAgent <-- ROOTKIT !!!

Service C:\WINDOWS\system32\lsass.exe? (*** hidden *** ) [AUTO] ProtectedStorage <-- ROOTKIT !!!

Service C:\WINDOWS\system32\sessmgr.exe? (*** hidden *** ) [MANUAL] RDSessMgr <-- ROOTKIT !!!

Service C:\WINDOWS\system32\lsass.exe? (*** hidden *** ) [AUTO] SamSs <-- ROOTKIT !!!

Service C:\WINDOWS\system32\drivers\scsiport.sys? (*** hidden *** ) ScsiPort <-- ROOTKIT !!!

Service C:\WINDOWS\System32\vds.exe? (*** hidden *** ) [MANUAL] vds <-- ROOTKIT !!!

Service C:\WINDOWS\system32\wbem\wmiapsrv.exe? (*** hidden *** ) [MANUAL] WmiApSrv <-- ROOTKIT !!!

---- Registry - GMER 1.0.15 ----

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg@s1 771343423

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg@s2 285507792

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg@h0 2

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg\14919EA49A8F3B4AA3CF1058D9A64CEC

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg\14919EA49A8F3B4AA3CF1058D9A64CEC@p0 C:\Program Files (x86)\DAEMON Tools Lite\

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg\14919EA49A8F3B4AA3CF1058D9A64CEC@h0 1

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg\14919EA49A8F3B4AA3CF1058D9A64CEC@hdf12 0xD3 0x73 0x23 0x17 ...

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg\14919EA49A8F3B4AA3CF1058D9A64CEC\00000001

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg\14919EA49A8F3B4AA3CF1058D9A64CEC\00000001@a0 0x20 0x01 0x00 0x00 ...

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg\14919EA49A8F3B4AA3CF1058D9A64CEC\00000001@hdf12 0x58 0xE6 0x08 0xD2 ...

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg\14919EA49A8F3B4AA3CF1058D9A64CEC\00000001\gdq0

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg\14919EA49A8F3B4AA3CF1058D9A64CEC\00000001\gdq0@hdf12 0xE0 0x5B 0x23 0x53 ...

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg\19659239224E364682FA4BAF72C53EA4

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg\19659239224E364682FA4BAF72C53EA4@h0 0

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg\19659239224E364682FA4BAF72C53EA4@khjeh 0x93 0x06 0x24 0x3E ...

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg\19659239224E364682FA4BAF72C53EA4\00000001

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg\19659239224E364682FA4BAF72C53EA4\00000001@khjeh 0x8B 0xC3 0x2E 0xE3 ...

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg\19659239224E364682FA4BAF72C53EA4\00000001\0Jf40

Reg HKLM\SYSTEM\CurrentControlSet\Services\sptd\Cfg\19659239224E364682FA4BAF72C53EA4\00000001\0Jf40@khjeh 0x01 0xCC 0xC8 0xD5 ...

Reg HKLM\SYSTEM\ControlSet002\Services\sptd\Cfg\19659239224E364682FA4BAF72C53EA4\00000001 (not active ControlSet)

Reg HKLM\SYSTEM\ControlSet002\Services\sptd\Cfg\19659239224E364682FA4BAF72C53EA4\00000001@khjeh 0x8B 0xC3 0x2E 0xE3 ...

Reg HKLM\SYSTEM\ControlSet002\Services\sptd\Cfg\19659239224E364682FA4BAF72C53EA4\00000001\0Jf40 (not active ControlSet)

Reg HKLM\SYSTEM\ControlSet002\Services\sptd\Cfg\19659239224E364682FA4BAF72C53EA4\00000001\0Jf40@khjeh 0xC7 0x47 0x89 0xC3 ...

---- EOF - GMER 1.0.15 ----

Über jegliche Antworten wäre ich sehr dankbar. Accountdaten sind bisher keine verschwunden und wenn das ganze kein false positive ist, wäre das Teil schon länger aktiv.  Vielen Dank im Voraus. Grüße Moppelkotze |

| Themen zu GMER findet Rootkit - FalsePositive oder nicht? |

| antworten, c.exe, c:\windows, c:\windows\system32\services.exe, code, controlset002, deaktiviert, ergebnis, false positive, folge, gmer, leute, lsass.exe, maus, min, monitor, netzwerk, neustart, not, policyagent, registry, rootkit, services, services.exe, sp2, system32, tools, verschwunden, xp x64 |