|

| |||||||

Plagegeister aller Art und deren Bekämpfung: Nach Löschen von Virus durch AntiVir Desktop-Hintergrund nicht mehr editierbarWindows 7 Wenn Du nicht sicher bist, ob Du dir Malware oder Trojaner eingefangen hast, erstelle hier ein Thema. Ein Experte wird sich mit weiteren Anweisungen melden und Dir helfen die Malware zu entfernen oder Unerwünschte Software zu deinstallieren bzw. zu löschen. Bitte schildere dein Problem so genau wie möglich. Sollte es ein Trojaner oder Viren Problem sein wird ein Experte Dir bei der Beseitigug der Infektion helfen. |

|

| |

| | #1 |

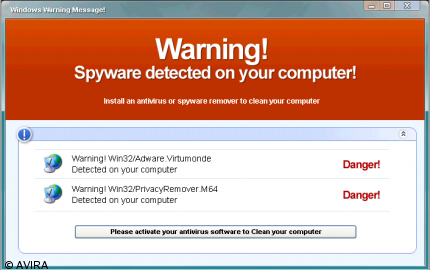

| Nach Löschen von Virus durch AntiVir Desktop-Hintergrund nicht mehr editierbar Hallo! ich hatte heute auf einmal als Hintergrundbild eine Nachricht "Windows Warning Message - Spyware detected on your Computer". Habe mir daraufhin AntiVir heruntergeladen und laufen lassen, die infizierten Files wurden gelöscht. Leider lässt sich der Hintergrund jetzt nicht mehr ändern, die entsprechenden Karteireiter fehlen einfach. Hier das Log-File von AntiVir: Code:

ATTFilter Avira AntiVir Personal

Erstellungsdatum der Reportdatei: Donnerstag, 11. September 2008 11:34

Es wird nach 1608940 Virenstämmen gesucht.

Lizenznehmer: Avira AntiVir PersonalEdition Classic

Seriennummer: 0000149996-ADJIE-0001

Plattform: Windows XP

Windowsversion: (Service Pack 2) [5.1.2600]

Boot Modus: Normal gebootet

Benutzername: SYSTEM

Computername: -DX-

Versionsinformationen:

BUILD.DAT : 8.1.0.331 16934 Bytes 12.8.2008 11:44:00

AVSCAN.EXE : 8.1.4.7 315649 Bytes 26.6.2008 08:57:50

AVSCAN.DLL : 8.1.4.0 48897 Bytes 9.5.2008 11:27:08

LUKE.DLL : 8.1.4.5 164097 Bytes 12.6.2008 12:44:18

LUKERES.DLL : 8.1.4.0 12545 Bytes 9.5.2008 11:40:44

ANTIVIR0.VDF : 6.40.0.0 11030528 Bytes 18.7.2007 10:33:34

ANTIVIR1.VDF : 7.0.5.1 8182784 Bytes 24.6.2008 13:54:16

ANTIVIR2.VDF : 7.0.6.94 2998784 Bytes 31.8.2008 09:33:36

ANTIVIR3.VDF : 7.0.6.145 323072 Bytes 11.9.2008 09:33:38

Engineversion : 8.1.1.28

AEVDF.DLL : 8.1.0.5 102772 Bytes 9.7.2008 08:38:32

AESCRIPT.DLL : 8.1.0.70 319866 Bytes 11.9.2008 09:33:44

AESCN.DLL : 8.1.0.23 119156 Bytes 11.9.2008 09:33:44

AERDL.DLL : 8.1.1.1 397683 Bytes 11.9.2008 09:33:42

AEPACK.DLL : 8.1.2.1 364917 Bytes 11.9.2008 09:33:42

AEOFFICE.DLL : 8.1.0.23 196987 Bytes 11.9.2008 09:33:42

AEHEUR.DLL : 8.1.0.51 1397111 Bytes 11.9.2008 09:33:42

AEHELP.DLL : 8.1.0.15 115063 Bytes 9.7.2008 08:38:32

AEGEN.DLL : 8.1.0.36 315764 Bytes 11.9.2008 09:33:40

AEEMU.DLL : 8.1.0.7 430452 Bytes 11.9.2008 09:33:40

AECORE.DLL : 8.1.1.11 172406 Bytes 11.9.2008 09:33:38

AEBB.DLL : 8.1.0.1 53617 Bytes 24.4.2008 08:50:42

AVWINLL.DLL : 1.0.0.12 15105 Bytes 9.7.2008 08:40:04

AVPREF.DLL : 8.0.2.0 38657 Bytes 16.5.2008 09:28:00

AVREP.DLL : 8.0.0.2 98344 Bytes 11.9.2008 09:33:38

AVREG.DLL : 8.0.0.1 33537 Bytes 9.5.2008 11:26:38

AVARKT.DLL : 1.0.0.23 307457 Bytes 12.2.2008 08:29:20

AVEVTLOG.DLL : 8.0.0.16 119041 Bytes 12.6.2008 12:27:48

SQLITE3.DLL : 3.3.17.1 339968 Bytes 22.1.2008 17:28:04

SMTPLIB.DLL : 1.2.0.23 28929 Bytes 12.6.2008 12:49:38

NETNT.DLL : 8.0.0.1 7937 Bytes 25.1.2008 12:05:08

RCIMAGE.DLL : 8.0.0.51 2371841 Bytes 12.6.2008 13:45:02

RCTEXT.DLL : 8.0.52.0 86273 Bytes 27.6.2008 13:32:06

Konfiguration für den aktuellen Suchlauf:

Job Name.........................: Vollständige Systemprüfung

Konfigurationsdatei..............: c:\programme\avira\antivir personaledition classic\sysscan.avp

Protokollierung..................: niedrig

Primäre Aktion...................: interaktiv

Sekundäre Aktion.................: ignorieren

Durchsuche Masterbootsektoren....: ein

Durchsuche Bootsektoren..........: ein

Bootsektoren.....................: C:, E:, F:, G:, H:, I:,

Durchsuche aktive Programme......: ein

Durchsuche Registrierung.........: ein

Suche nach Rootkits..............: aus

Datei Suchmodus..................: Intelligente Dateiauswahl

Durchsuche Archive...............: ein

Rekursionstiefe einschränken.....: 20

Archiv Smart Extensions..........: ein

Makrovirenheuristik..............: ein

Dateiheuristik...................: mittel

Beginn des Suchlaufs: Donnerstag, 11. September 2008 11:34

Der Suchlauf über gestartete Prozesse wird begonnen:

Durchsuche Prozess 'avscan.exe' - '1' Modul(e) wurden durchsucht

Durchsuche Prozess 'avcenter.exe' - '1' Modul(e) wurden durchsucht

Durchsuche Prozess 'jucheck.exe' - '1' Modul(e) wurden durchsucht

Durchsuche Prozess 'sched.exe' - '1' Modul(e) wurden durchsucht

Durchsuche Prozess 'avgnt.exe' - '1' Modul(e) wurden durchsucht

Durchsuche Prozess 'avguard.exe' - '1' Modul(e) wurden durchsucht

Durchsuche Prozess 'trillian.exe' - '1' Modul(e) wurden durchsucht

Durchsuche Prozess 'wuauclt.exe' - '1' Modul(e) wurden durchsucht

Durchsuche Prozess 'firefox.exe' - '1' Modul(e) wurden durchsucht

Durchsuche Prozess 'hprblog.exe' - '1' Modul(e) wurden durchsucht

Durchsuche Prozess 'hpqSTE08.exe' - '1' Modul(e) wurden durchsucht

Durchsuche Prozess 'hpqtra08.exe' - '1' Modul(e) wurden durchsucht

Durchsuche Prozess 'WZQKPICK.EXE' - '1' Modul(e) wurden durchsucht

Durchsuche Prozess 'alg.exe' - '1' Modul(e) wurden durchsucht

Durchsuche Prozess 'ctfmon.exe' - '1' Modul(e) wurden durchsucht

Durchsuche Prozess '.ttEB.tmp.exe' - '1' Modul(e) wurden durchsucht

Modul ist infiziert -> 'C:\Dokumente und Einstellungen\Daniel\Lokale Einstellungen\Temp\.ttEB.tmp.exe'

Durchsuche Prozess 'lphclgrj0et5r.exe' - '1' Modul(e) wurden durchsucht

Modul ist infiziert -> 'C:\WINDOWS\system32\lphclgrj0et5r.exe'

Durchsuche Prozess 'hpwuSchd2.exe' - '1' Modul(e) wurden durchsucht

Durchsuche Prozess 'RTHDCPL.EXE' - '1' Modul(e) wurden durchsucht

Durchsuche Prozess 'rundll32.exe' - '1' Modul(e) wurden durchsucht

Durchsuche Prozess 'jusched.exe' - '1' Modul(e) wurden durchsucht

Durchsuche Prozess 'EXPLORER.EXE' - '1' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '1' Modul(e) wurden durchsucht

Durchsuche Prozess 'nvsvc32.exe' - '1' Modul(e) wurden durchsucht

Durchsuche Prozess 'spoolsv.exe' - '1' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '1' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '1' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '1' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '1' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '1' Modul(e) wurden durchsucht

Durchsuche Prozess 'lsass.exe' - '1' Modul(e) wurden durchsucht

Durchsuche Prozess 'services.exe' - '1' Modul(e) wurden durchsucht

Durchsuche Prozess 'winlogon.exe' - '1' Modul(e) wurden durchsucht

Durchsuche Prozess 'csrss.exe' - '1' Modul(e) wurden durchsucht

Durchsuche Prozess 'SMSS.EXE' - '1' Modul(e) wurden durchsucht

Prozess '.ttEB.tmp.exe' wird beendet

Prozess 'lphclgrj0et5r.exe' wird beendet

C:\Dokumente und Einstellungen\Daniel\Lokale Einstellungen\Temp\.ttEB.tmp.exe

[FUND] Enthält Erkennungsmuster der Phish-Datei/Email PHISH/FraudTool.XPAntivirus.RS

[HINWEIS] Die Datei wurde gelöscht.

C:\WINDOWS\system32\lphclgrj0et5r.exe

[FUND] Enthält ein Erkennungsmuster des (gefährlichen) Backdoorprogrammes BDS/Frauder.EE.11

[HINWEIS] Die Datei wurde gelöscht.

Es wurden '37' Prozesse mit '35' Modulen durchsucht

Der Suchlauf über die Masterbootsektoren wird begonnen:

Masterbootsektor HD0

[INFO] Es wurde kein Virus gefunden!

Masterbootsektor HD1

[INFO] Es wurde kein Virus gefunden!

Masterbootsektor HD2

[INFO] Es wurde kein Virus gefunden!

[WARNUNG] Systemfehler [21]: Das Gerät ist nicht bereit.

Masterbootsektor HD3

[INFO] Es wurde kein Virus gefunden!

[WARNUNG] Systemfehler [21]: Das Gerät ist nicht bereit.

Masterbootsektor HD4

[INFO] Es wurde kein Virus gefunden!

[WARNUNG] Systemfehler [21]: Das Gerät ist nicht bereit.

Masterbootsektor HD5

[INFO] Es wurde kein Virus gefunden!

[WARNUNG] Systemfehler [21]: Das Gerät ist nicht bereit.

Der Suchlauf über die Bootsektoren wird begonnen:

Bootsektor 'C:\'

[INFO] Es wurde kein Virus gefunden!

Bootsektor 'E:\'

[INFO] Es wurde kein Virus gefunden!

Bootsektor 'F:\'

[INFO] Es wurde kein Virus gefunden!

Bootsektor 'G:\'

[INFO] Es wurde kein Virus gefunden!

Bootsektor 'H:\'

[INFO] Es wurde kein Virus gefunden!

Bootsektor 'I:\'

[INFO] Es wurde kein Virus gefunden!

Der Suchlauf auf Verweise zu ausführbaren Dateien (Registry) wird begonnen.

Die Registry wurde durchsucht ( '58' Dateien ).

Der Suchlauf über die ausgewählten Dateien wird begonnen:

Beginne mit der Suche in 'C:\' <SYSTEM>

C:\WINDOWS\system32\a.exe

[FUND] Ist das Trojanische Pferd TR/FraudPack.34816

[HINWEIS] Die Datei wurde gelöscht.

C:\WINDOWS\system32\phclgrj0et5r.bmp

[FUND] Ist das Trojanische Pferd TR/Fakealert.AAF

[HINWEIS] Die Datei wurde gelöscht.

C:\Dokumente und Einstellungen\Daniel\Lokale Einstellungen\Temp\.ttE8.tmp.vbs

[FUND] Enthält Erkennungsmuster des VBS-Scriptvirus VBS/Agent.1002

[HINWEIS] Die Datei wurde gelöscht.

C:\Dokumente und Einstellungen\Daniel\Lokale Einstellungen\Temp\.ttEB.tmp

[FUND] Enthält Erkennungsmuster der Phish-Datei/Email PHISH/FraudTool.XPAntivirus.RS

[HINWEIS] Die Datei wurde gelöscht.

C:\Dokumente und Einstellungen\Daniel\Lokale Einstellungen\Temp\.tt4.tmp.vbs

[FUND] Enthält Erkennungsmuster des VBS-Scriptvirus VBS/Agent.1002

[HINWEIS] Die Datei wurde gelöscht.

C:\Dokumente und Einstellungen\Daniel\Lokale Einstellungen\Temp\nsi3.tmp\euladlg.dll

[FUND] Ist das Trojanische Pferd TR/FakeAV.AM

[HINWEIS] Die Datei wurde gelöscht.

C:\Dokumente und Einstellungen\Daniel\Lokale Einstellungen\Temp\nsgEF.tmp\euladlg.dll

[FUND] Ist das Trojanische Pferd TR/FakeAV.AM

[HINWEIS] Die Datei wurde gelöscht.

C:\Dokumente und Einstellungen\Daniel\Lokale Einstellungen\Temporary Internet Files\Content.IE5\KLEJ09QZ\pipo[1]

[FUND] Ist das Trojanische Pferd TR/FraudPack.34816

[HINWEIS] Die Datei wurde gelöscht.

C:\Dokumente und Einstellungen\Gast\Anwendungsdaten\Sun\Java\Deployment\cache\6.0\47\58535aaf-6dbc321d

[0] Archivtyp: ZIP

--> OP.class

[FUND] Enthält Erkennungsmuster des Exploits EXP/ByteVerify.I

[HINWEIS] Die Datei wurde gelöscht.

C:\Dokumente und Einstellungen\Gast\Anwendungsdaten\Sun\Java\Deployment\cache\6.0\52\6d7493b4-583b7f2f

[0] Archivtyp: ZIP

--> OP.class

[FUND] Enthält Erkennungsmuster des Exploits EXP/ByteVerify.I

[HINWEIS] Die Datei wurde gelöscht.

C:\Dokumente und Einstellungen\Gast\Anwendungsdaten\Sun\Java\Deployment\cache\6.0\59\107cd1bb-4192c619

[0] Archivtyp: ZIP

--> MagicApplet.class

[FUND] Enthält Erkennungsmuster des Exploits EXP/Java.Bytver.5.B

--> OwnClassLoader.class

[FUND] Enthält Erkennungsmuster des Exploits EXP/ByteVerify

--> ProxyClassLoader.class

[FUND] Enthält Erkennungsmuster des Exploits EXP/Java.Bytver.5.A

--> Installer.class

[FUND] Enthält Erkennungsmuster des Exploits EXP/ByteVerify.S.1

[HINWEIS] Die Datei wurde gelöscht.

C:\System Volume Information\_restore{9C8611C6-0B28-4F97-A2AA-AB23520B839E}\RP4\A0000013.exe

[FUND] Enthält ein Erkennungsmuster des (gefährlichen) Backdoorprogrammes BDS/Frauder.EE.11

[HINWEIS] Die Datei wurde gelöscht.

C:\System Volume Information\_restore{9C8611C6-0B28-4F97-A2AA-AB23520B839E}\RP4\A0000015.exe

[FUND] Ist das Trojanische Pferd TR/FraudPack.34816

[HINWEIS] Die Datei wurde gelöscht.

Beginne mit der Suche in 'E:\' <PROGRAMME>

Beginne mit der Suche in 'F:\' <SPIELE>

Beginne mit der Suche in 'G:\' <DATEN>

G:\pagefile.sys

[WARNUNG] Die Datei konnte nicht geöffnet werden!

Beginne mit der Suche in 'H:\' <CHRISTEL>

Beginne mit der Suche in 'I:\' <MUSIK>

Ende des Suchlaufs: Donnerstag, 11. September 2008 12:15

Benötigte Zeit: 41:01 Minute(n)

Der Suchlauf wurde vollständig durchgeführt.

12123 Verzeichnisse wurden überprüft

365713 Dateien wurden geprüft

20 Viren bzw. unerwünschte Programme wurden gefunden

0 Dateien wurden als verdächtig eingestuft

15 Dateien wurden gelöscht

0 Viren bzw. unerwünschte Programme wurden repariert

0 Dateien wurden in die Quarantäne verschoben

0 Dateien wurden umbenannt

1 Dateien konnten nicht durchsucht werden

365692 Dateien ohne Befall

2226 Archive wurden durchsucht

5 Warnungen

15 Hinweise

Geändert von metallissim0 (11.09.2008 um 12:51 Uhr) Grund: Log in Code umgesetzt |

| | #2 |

| Nach Löschen von Virus durch AntiVir Desktop-Hintergrund nicht mehr editierbar Nachtrag:

__________________Ab und zu (ich kann keinen Auslöser o.ä. ausmachen) bekomme ich einen Bluescreen mit verschieden lautenden Meldungen. 2 davon (etwa, die Meldung verschwindet relativ schnell) "IRQL not equal", "Unexpected Kernel trap". Wenn ich nichts mache startet Windows neu (also kein kompletter PC-Neustart) und während des Windows-Ladevorgangs kommt wieder ein Bluescreen. Wenn ich während des Bluescreens eine Taste(nkombination) (strg+alt+entf oder leertaste) drücke, kehrt Windows zurück zum Zustand vor dem Bluescreen, als hätte dieser nur das Bild verdeckt. D.h. alle Programme laufen noch, es sind noch die gleichen Webseiten geöffnet wie vorher. |

| | #3 |

| | Nach Löschen von Virus durch AntiVir Desktop-Hintergrund nicht mehr editierbar Hi metallissim0 und willkommen an Board

__________________ Klingt nach dem Trojaner, mit dem ich mich auch momentan rumquäle, siehe http://www.trojaner-board.de/59655-w...rauder-bu.html Sieht das Hintergrundbild zufälligerweise so aus:  Falls ja, dan melde dich mal, ich kann dir sagen, was ich bis jetzt gemacht hab, bräuchte aber selber noch Hilfe. SG |

| | #4 |

| Nach Löschen von Virus durch AntiVir Desktop-Hintergrund nicht mehr editierbar Ja, genauso sah das Bild aus, es ist ja nicht mehr da, seit AntiVir die infizierten Files gelöscht hat. Ich bin grad ehrlich gesagt etwas irritiert, dass von den Fachleuten hier keine Reaktion kommt, wohl aber bei anderen die wesentlich später ihr Problem gepostet haben. |

| | #5 |

| Nach Löschen von Virus durch AntiVir Desktop-Hintergrund nicht mehr editierbar Anleitung SmitfraudFix: Lade dir dieses Tool -> SmitfraudFix

|

| | #6 |

| Nach Löschen von Virus durch AntiVir Desktop-Hintergrund nicht mehr editierbar Zunächst schonmal danke! Hier das Ergebnis: Code:

ATTFilter SmitFraudFix v2.349

Scan done at 22:59:48,65, 11.09.2008

Run from C:\Dokumente und Einstellungen\xxxxx\Desktop\SmitfraudFix

OS: Microsoft Windows XP [Version 5.1.2600] - Windows_NT

The filesystem type is FAT32

Fix run in safe mode

»»»»»»»»»»»»»»»»»»»»»»»» Process

C:\WINDOWS\System32\smss.exe

C:\WINDOWS\system32\winlogon.exe

C:\WINDOWS\system32\services.exe

C:\WINDOWS\system32\lsass.exe

C:\WINDOWS\system32\svchost.exe

C:\WINDOWS\system32\svchost.exe

C:\WINDOWS\Explorer.EXE

C:\Dokumente und Einstellungen\xxxxx\Desktop\SmitfraudFix\Policies.exe

C:\WINDOWS\system32\cmd.exe

»»»»»»»»»»»»»»»»»»»»»»»» hosts

»»»»»»»»»»»»»»»»»»»»»»»» C:\

»»»»»»»»»»»»»»»»»»»»»»»» C:\WINDOWS

»»»»»»»»»»»»»»»»»»»»»»»» C:\WINDOWS\system

»»»»»»»»»»»»»»»»»»»»»»»» C:\WINDOWS\Web

»»»»»»»»»»»»»»»»»»»»»»»» C:\WINDOWS\system32

»»»»»»»»»»»»»»»»»»»»»»»» C:\Dokumente und Einstellungen\xxxxx

»»»»»»»»»»»»»»»»»»»»»»»» C:\Dokumente und Einstellungen\xxxxx\Application Data

»»»»»»»»»»»»»»»»»»»»»»»» Start Menu

»»»»»»»»»»»»»»»»»»»»»»»» C:\DOKUME~1\xxxxx\FAVORI~1

»»»»»»»»»»»»»»»»»»»»»»»» Desktop

»»»»»»»»»»»»»»»»»»»»»»»» C:\Programme

»»»»»»»»»»»»»»»»»»»»»»»» Corrupted keys

»»»»»»»»»»»»»»»»»»»»»»»» Desktop Components

[HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\Desktop\Components\0]

"Source"="About:Home"

"SubscribedURL"="About:Home"

"FriendlyName"="Die derzeitige Homepage"

»»»»»»»»»»»»»»»»»»»»»»»» IEDFix

!!!Attention, following keys are not inevitably infected!!!

IEDFix

Credits: Malware Analysis & Diagnostic

Code: S!Ri

»»»»»»»»»»»»»»»»»»»»»»»» VACFix

!!!Attention, following keys are not inevitably infected!!!

VACFix

Credits: Malware Analysis & Diagnostic

Code: S!Ri

»»»»»»»»»»»»»»»»»»»»»»»» 404Fix

!!!Attention, following keys are not inevitably infected!!!

404Fix

Credits: Malware Analysis & Diagnostic

Code: S!Ri

»»»»»»»»»»»»»»»»»»»»»»»» AntiXPVSTFix

!!!Attention, following keys are not inevitably infected!!!

AntiXPVSTFix

Credits: Malware Analysis & Diagnostic

Code: S!Ri

»»»»»»»»»»»»»»»»»»»»»»»» Sharedtaskscheduler

!!!Attention, following keys are not inevitably infected!!!

SrchSTS.exe by S!Ri

Search SharedTaskScheduler's .dll

»»»»»»»»»»»»»»»»»»»»»»»» AppInit_DLLs

!!!Attention, following keys are not inevitably infected!!!

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows]

"AppInit_DLLs"=""

»»»»»»»»»»»»»»»»»»»»»»»» Winlogon

!!!Attention, following keys are not inevitably infected!!!

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon]

"Userinit"="C:\\WINDOWS\\system32\\userinit.exe,"

"System"=""

»»»»»»»»»»»»»»»»»»»»»»»» RK

»»»»»»»»»»»»»»»»»»»»»»»» DNS

HKLM\SYSTEM\CCS\Services\Tcpip\..\{2B317642-8A32-44C7-8E06-FE9989AB41B1}: DhcpNameServer=192.168.2.1

HKLM\SYSTEM\CCS\Services\Tcpip\..\{C1DF55C0-CFA1-40E0-8697-C9016473CF46}: DhcpNameServer=192.168.2.1

HKLM\SYSTEM\CS1\Services\Tcpip\..\{2B317642-8A32-44C7-8E06-FE9989AB41B1}: DhcpNameServer=192.168.2.1

HKLM\SYSTEM\CS1\Services\Tcpip\..\{C1DF55C0-CFA1-40E0-8697-C9016473CF46}: DhcpNameServer=192.168.2.1

HKLM\SYSTEM\CS2\Services\Tcpip\..\{2B317642-8A32-44C7-8E06-FE9989AB41B1}: DhcpNameServer=192.168.2.1

HKLM\SYSTEM\CS2\Services\Tcpip\..\{C1DF55C0-CFA1-40E0-8697-C9016473CF46}: DhcpNameServer=192.168.2.1

HKLM\SYSTEM\CCS\Services\Tcpip\Parameters: DhcpNameServer=192.168.2.1

HKLM\SYSTEM\CS1\Services\Tcpip\Parameters: DhcpNameServer=192.168.2.1

HKLM\SYSTEM\CS2\Services\Tcpip\Parameters: DhcpNameServer=192.168.2.1

»»»»»»»»»»»»»»»»»»»»»»»» Scanning for wininet.dll infection

»»»»»»»»»»»»»»»»»»»»»»»» End

|

|

| Themen zu Nach Löschen von Virus durch AntiVir Desktop-Hintergrund nicht mehr editierbar |

| .dll, antivir, auf einmal, avg, avgnt.exe, avira, computer, content.ie5, ctfmon.exe, einstellungen, firefox.exe, geliefert, helfen, infizierte, internet, jucheck.exe, jusched.exe, log-file, logon.exe, löschen, modul, musik, nt.dll, phish/fraud, programme, prozesse, registry, rthdcpl.exe, rundll, sched.exe, services.exe, spyware, suchlauf, svchost.exe, verweise, virus, virus gefunden, warnung, windows, winlogon.exe, wuauclt.exe, ändern |