|

| |||||||

Plagegeister aller Art und deren Bekämpfung: Windows 10 Malware (Exploit:Java/Anorge.E + Exploit:Java/CVE-2013-1489.A) Malware entfernen oder System neu aufsetzen?Windows 7 Wenn Du nicht sicher bist, ob Du dir Malware oder Trojaner eingefangen hast, erstelle hier ein Thema. Ein Experte wird sich mit weiteren Anweisungen melden und Dir helfen die Malware zu entfernen oder Unerwünschte Software zu deinstallieren bzw. zu löschen. Bitte schildere dein Problem so genau wie möglich. Sollte es ein Trojaner oder Viren Problem sein wird ein Experte Dir bei der Beseitigug der Infektion helfen. |

|

| |

| | #1 |

| | Windows 10 Malware (Exploit:Java/Anorge.E + Exploit:Java/CVE-2013-1489.A) Malware entfernen oder System neu aufsetzen? Guten Tag, ich habe in meinem PC (Windows 10 64 Bit, Upgrade von Windows 7) zusätzlich zur normalen Festplatte noch eine alte Laptop-Festplatte als Laufwerk E: gehabt. Der Laptop hatte vor Jahren den Geist aufgegeben und war auch einmal mit Ransomware infiziert welche damals professionell entfernt wurde. Nun habe ich zum ersten Mal seit Ewigkeiten einen vollständigen Scan vom Windows Defender durchführen lassen, welcher u.a. die folgende Malware entdeckt hat: -Exploit:Java/Anorge.E -Exploit:Java/CVE-2013-1489.A Diese Malware ist wohl auf dem E-Laufwerk angesiedelt. Der Windows Defender hat versucht die Malware zu beseitigen und behauptet dies sei erfolgreich gewesen, findet jetzt auch nichts mehr. MalwareBytes Premium welches ich sonst benutze und welches täglich scannt hat nie etwas gefunden. Ich habe jetzt die alte Festplatte ausgebaut (brauche ich eigentlich nicht mehr), das C-Laufwerk mit Avira Free Antivirus gescannt welcher ein anderes PUP (OpenCandy oder so) gefunden hat und mit AdwareCleaner gescannt welcher wiederum ein anderes PUP (Optional.Legacy) gefunden hat. Jetzt hat mir ein Bekannter dieses Forum empfohlen. Ich habe ein Back-UP meiner wichtigsten Daten auf einer externen Festplatte und in der Dropbox. Meine Fragen sind jetzt: Lohnt sich der Versuch das aktuelle System von Malware zu befreien oder sollte ich besser Windows 10 neu installieren? Falls neu aufsetzen, reicht es wenn ich das aus Windows heraus mache oder sollte ich einen bootfähigen USB-Stick erstellen und von dort aus Windows 10 neu installieren? Die ursprüngliche Windows 7-CD habe ich natürlich inzwischen verschlampt... Ich kenne mich leider nicht gut aus mit Computern... Vielen Dank im Voraus! |

| | #2 |

| /// Winkelfunktion /// TB-Süch-Tiger™       | Windows 10 Malware (Exploit:Java/Anorge.E + Exploit:Java/CVE-2013-1489.A) Malware entfernen oder System neu aufsetzen? Lesestoff: Lesestoff:Posten in CODE-Tags Die Logfiles anzuhängen oder sogar vorher in ein ZIP, RAR oder 7Z-Archiv zu packen erschwert mir massiv die Arbeit. Auch wenn die Logs für einen Beitrag zu groß sein sollten, bitte ich dich die Logs direkt und notfalls über mehrere Beiträge verteilt zu posten. Um die Logfiles in eine CODE-Box zu stellen gehe so vor:

__________________ |

| | #3 |

| | Windows 10 Malware (Exploit:Java/Anorge.E + Exploit:Java/CVE-2013-1489.A) Malware entfernen oder System neu aufsetzen? Die Anwort verstehe ich leider nicht. Um welches Logfile geht es? Gibt Windows Defender ein Logfile aus? Malwarebytes, Avira und AdwareCleaner haben die Malware ja nicht (mehr) gefunden.

__________________ |

| | #4 | |

| /// Winkelfunktion /// TB-Süch-Tiger™       | Windows 10 Malware (Exploit:Java/Anorge.E + Exploit:Java/CVE-2013-1489.A) Malware entfernen oder System neu aufsetzen? Und warum bitte schriebst du sowas: Zitat:

Man kann auch einfach mal im WD nachschauen und die Funde genau/komplett notieren und dann hier posten.

__________________ Logfiles bitte immer in CODE-Tags posten  |

| | #5 |

| | Windows 10 Malware (Exploit:Java/Anorge.E + Exploit:Java/CVE-2013-1489.A) Malware entfernen oder System neu aufsetzen? Windows Defender Details: Exploit:Java/CVE-2013-1489.A Code:

ATTFilter file:E:\Users\*****\AppData\LocalLow\Sun\Java\Deployment\cache\6.0\61\3e0eb83d-1dd71ee9

Code:

ATTFilter file:E:\Users\*****\AppData\LocalLow\Sun\Java\Deployment\cache\6.0\42\3e8ad42a-79db5a2d

Code:

ATTFilter

Free Antivirus

Erstellungsdatum der Reportdatei: Sonntag, 27. August 2017 15:59

Das Programm läuft als uneingeschränkte Vollversion.

Online-Dienste stehen zur Verfügung.

Lizenznehmer : Free

Seriennummer : 0000149996-AVHOE-0000001

Plattform : Windows 10 Home

Windowsversion : (plain) [10.0.15063]

Boot Modus : Normal gebootet

Benutzername : Rhino

Computername : RHINO-PC

Versionsinformationen:

build.dat : 15.0.29.32 109303 Bytes 01.08.2017 15:23:00

AVSCAN.EXE : 15.0.29.31 1559512 Bytes 05.08.2017 06:11:10

AVSCANRC.DLL : 15.0.29.30 73768 Bytes 05.08.2017 06:11:10

LUKE.DLL : 15.0.29.31 82144 Bytes 05.08.2017 06:11:13

AVSCPLR.DLL : 15.0.29.31 156376 Bytes 05.08.2017 06:11:10

REPAIR.DLL : 15.0.29.31 689944 Bytes 05.08.2017 06:11:10

repair.rdf : 1.0.30.28 2712722 Bytes 24.08.2017 19:33:07

AVREG.DLL : 15.0.29.31 455608 Bytes 05.08.2017 06:11:09

avlode.dll : 15.0.29.31 868648 Bytes 05.08.2017 06:11:09

avlode.rdf : 14.0.5.130 168771 Bytes 07.06.2017 17:07:29

XBV00003.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:51

XBV00004.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:51

XBV00005.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:51

XBV00006.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:51

XBV00007.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:51

XBV00008.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:51

XBV00009.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:51

XBV00010.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:51

XBV00011.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:51

XBV00012.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:51

XBV00013.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:51

XBV00014.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:51

XBV00015.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:51

XBV00016.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:51

XBV00017.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:51

XBV00018.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:51

XBV00019.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:51

XBV00020.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:51

XBV00021.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:51

XBV00022.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:52

XBV00023.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:52

XBV00024.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:52

XBV00025.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:52

XBV00026.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:52

XBV00027.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:52

XBV00028.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:52

XBV00029.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:52

XBV00030.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:52

XBV00031.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:52

XBV00032.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:52

XBV00033.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:52

XBV00034.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:52

XBV00035.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:52

XBV00036.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:52

XBV00037.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:52

XBV00038.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:52

XBV00039.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:52

XBV00040.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:52

XBV00041.VDF : 8.14.19.50 2048 Bytes 26.07.2017 15:09:52

XBV00095.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00096.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00097.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00098.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00099.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00100.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00101.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00102.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00103.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00104.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00105.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00106.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00107.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00108.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00109.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00110.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00111.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00112.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00113.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00114.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00115.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00116.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00117.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00118.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00119.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00120.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00121.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00122.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00123.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00124.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00125.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00126.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00127.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00128.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00129.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00130.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00131.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00132.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00133.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00134.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00135.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00136.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00137.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00138.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00139.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00140.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00141.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00142.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00143.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00144.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:11

XBV00145.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00146.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00147.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00148.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00149.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00150.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00151.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00152.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00153.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00154.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00155.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00156.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00157.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00158.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00159.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00160.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00161.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00162.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00163.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00164.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00165.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00166.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00167.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00168.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00169.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00170.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00171.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00172.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00173.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00174.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00175.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00176.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00177.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00178.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00179.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00180.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00181.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00182.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00183.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00184.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00185.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00186.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00187.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00188.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00189.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00190.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00191.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00192.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00193.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00194.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00195.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00196.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00197.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:12

XBV00198.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00199.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00200.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00201.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00202.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00203.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00204.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00205.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00206.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00207.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00208.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00209.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00210.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00211.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00212.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00213.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00214.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00215.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00216.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00217.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00218.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00219.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00220.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00221.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00222.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00223.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00224.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00225.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00226.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00227.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00228.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00229.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00230.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00231.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00232.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00233.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00234.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00235.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00236.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00237.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00238.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00239.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00240.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00241.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00242.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00243.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00244.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00245.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00246.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00247.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00248.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00249.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:13

XBV00250.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:14

XBV00251.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:14

XBV00252.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:14

XBV00253.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:14

XBV00254.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:14

XBV00255.VDF : 8.14.23.204 2048 Bytes 21.08.2017 17:53:14

XBV00000.VDF : 7.14.1.132 155588096 Bytes 25.04.2017 13:22:05

XBV00001.VDF : 7.14.18.244 21405696 Bytes 26.07.2017 15:09:51

XBV00002.VDF : 8.14.23.204 6929408 Bytes 21.08.2017 17:53:09

XBV00042.VDF : 8.14.23.206 13312 Bytes 21.08.2017 17:53:09

XBV00043.VDF : 8.14.23.208 22528 Bytes 21.08.2017 17:53:10

XBV00044.VDF : 8.14.23.226 13312 Bytes 21.08.2017 17:53:10

XBV00045.VDF : 8.14.23.242 35840 Bytes 21.08.2017 17:53:10

XBV00046.VDF : 8.14.24.2 2048 Bytes 21.08.2017 17:53:10

XBV00047.VDF : 8.14.24.18 71168 Bytes 21.08.2017 17:53:10

XBV00048.VDF : 8.14.24.34 14336 Bytes 21.08.2017 01:23:42

XBV00049.VDF : 8.14.24.50 19456 Bytes 21.08.2017 01:23:42

XBV00050.VDF : 8.14.24.56 84480 Bytes 22.08.2017 23:23:09

XBV00051.VDF : 8.14.24.58 25600 Bytes 22.08.2017 23:23:09

XBV00052.VDF : 8.14.24.60 13824 Bytes 22.08.2017 23:23:09

XBV00053.VDF : 8.14.24.62 14848 Bytes 22.08.2017 23:23:09

XBV00054.VDF : 8.14.24.64 38912 Bytes 22.08.2017 23:23:09

XBV00055.VDF : 8.14.24.66 15872 Bytes 22.08.2017 23:23:09

XBV00056.VDF : 8.14.24.68 12800 Bytes 22.08.2017 23:23:09

XBV00057.VDF : 8.14.24.70 15360 Bytes 22.08.2017 23:23:09

XBV00058.VDF : 8.14.24.72 10752 Bytes 22.08.2017 23:23:09

XBV00059.VDF : 8.14.24.74 25600 Bytes 22.08.2017 23:23:09

XBV00060.VDF : 8.14.24.76 11776 Bytes 22.08.2017 23:23:09

XBV00061.VDF : 8.14.24.78 20992 Bytes 22.08.2017 23:23:09

XBV00062.VDF : 8.14.24.80 2048 Bytes 22.08.2017 23:23:09

XBV00063.VDF : 8.14.24.86 27136 Bytes 22.08.2017 23:23:09

XBV00064.VDF : 8.14.24.90 87552 Bytes 23.08.2017 13:57:14

XBV00065.VDF : 8.14.24.92 20480 Bytes 23.08.2017 01:32:38

XBV00066.VDF : 8.14.24.94 14848 Bytes 23.08.2017 01:32:39

XBV00067.VDF : 8.14.24.96 4608 Bytes 23.08.2017 01:32:39

XBV00068.VDF : 8.14.24.98 16384 Bytes 23.08.2017 01:32:39

XBV00069.VDF : 8.14.24.100 53760 Bytes 23.08.2017 01:32:39

XBV00070.VDF : 8.14.24.108 5120 Bytes 23.08.2017 01:32:39

XBV00071.VDF : 8.14.24.110 20480 Bytes 23.08.2017 01:32:39

XBV00072.VDF : 8.14.24.112 2048 Bytes 23.08.2017 01:32:39

XBV00073.VDF : 8.14.24.118 111104 Bytes 24.08.2017 19:33:07

XBV00074.VDF : 8.14.24.120 16384 Bytes 24.08.2017 19:33:07

XBV00075.VDF : 8.14.24.122 12288 Bytes 24.08.2017 19:33:07

XBV00076.VDF : 8.14.24.124 24576 Bytes 24.08.2017 19:33:07

XBV00077.VDF : 8.14.24.126 37888 Bytes 24.08.2017 19:33:07

XBV00078.VDF : 8.14.24.128 32256 Bytes 24.08.2017 19:33:07

XBV00079.VDF : 8.14.24.130 19456 Bytes 24.08.2017 19:33:07

XBV00080.VDF : 8.14.24.132 14336 Bytes 24.08.2017 19:33:07

XBV00081.VDF : 8.14.24.134 29184 Bytes 24.08.2017 01:33:06

XBV00082.VDF : 8.14.24.138 98816 Bytes 25.08.2017 22:47:55

XBV00083.VDF : 8.14.24.154 2560 Bytes 25.08.2017 22:47:55

XBV00084.VDF : 8.14.24.170 2048 Bytes 25.08.2017 22:47:55

XBV00085.VDF : 8.14.24.186 2048 Bytes 25.08.2017 22:47:55

XBV00086.VDF : 8.14.24.202 133120 Bytes 25.08.2017 22:47:55

XBV00087.VDF : 8.14.24.218 10752 Bytes 25.08.2017 22:47:55

XBV00088.VDF : 8.14.24.234 22528 Bytes 25.08.2017 22:47:55

XBV00089.VDF : 8.14.24.250 20992 Bytes 25.08.2017 19:00:51

XBV00090.VDF : 8.14.24.254 129536 Bytes 26.08.2017 19:00:51

XBV00091.VDF : 8.14.25.0 21504 Bytes 26.08.2017 19:00:51

XBV00092.VDF : 8.14.25.2 30720 Bytes 26.08.2017 19:00:51

XBV00093.VDF : 8.14.25.4 39936 Bytes 26.08.2017 13:34:49

XBV00094.VDF : 8.14.25.6 126976 Bytes 27.08.2017 13:34:49

LOCAL001.VDF : 8.14.25.6 191224320 Bytes 27.08.2017 13:35:27

Engineversion : 8.3.48.2

AEBB.DLL : 8.1.3.0 59296 Bytes 19.11.2015 16:32:39

AECORE.DLL : 8.3.14.0 266480 Bytes 22.08.2017 23:23:09

AECRYPTO.DLL : 8.2.1.0 129904 Bytes 14.10.2016 15:43:30

AEDROID.DLL : 8.4.3.400 2801640 Bytes 02.08.2017 23:33:37

AEEMU.DLL : 8.1.3.8 404328 Bytes 18.03.2016 16:27:42

AEEXP.DLL : 8.4.4.32 353752 Bytes 09.08.2017 20:08:34

AEGEN.DLL : 8.1.8.322 678648 Bytes 07.02.2017 16:07:06

AEHELP.DLL : 8.3.2.12 284584 Bytes 27.12.2016 17:42:50

AEHEUR.DLL : 8.1.6.4 11545904 Bytes 22.08.2017 23:23:10

AELIBINF.DLL : 8.2.1.4 68464 Bytes 12.05.2016 15:58:36

AEMOBILE.DLL : 8.1.18.4 346872 Bytes 16.02.2017 15:21:32

AEOFFICE.DLL : 8.4.1.12 607272 Bytes 22.08.2017 23:23:10

AEPACK.DLL : 8.4.2.70 835856 Bytes 12.07.2017 16:37:17

AERDL.DLL : 8.2.2.36 835848 Bytes 07.06.2017 17:07:28

AESBX.DLL : 8.2.22.14 1667056 Bytes 02.08.2017 23:33:37

AESCN.DLL : 8.3.7.0 158416 Bytes 22.08.2017 23:23:10

AESCRIPT.DLL : 8.3.3.20 923128 Bytes 17.08.2017 17:20:38

AEVDF.DLL : 8.3.3.4 142184 Bytes 21.03.2016 12:15:45

AVWINLL.DLL : 15.0.29.30 37448 Bytes 05.08.2017 06:11:08

AVPREF.DLL : 15.0.29.30 63920 Bytes 05.08.2017 06:11:09

AVREP.DLL : 15.0.29.30 234888 Bytes 05.08.2017 06:11:10

AVARKT.DLL : 15.0.29.30 241096 Bytes 05.08.2017 06:11:09

SQLITE3.DLL : 15.0.29.30 473256 Bytes 05.08.2017 06:11:14

AVSMTP.DLL : 15.0.29.30 90392 Bytes 05.08.2017 06:11:10

NETNT.DLL : 15.0.29.30 26568 Bytes 05.08.2017 06:11:13

CommonImageRc.dll: 15.0.29.30 3878048 Bytes 05.08.2017 06:11:08

CommonTextRc.dll: 15.0.29.30 82080 Bytes 05.08.2017 06:11:08

Konfiguration für den aktuellen Suchlauf:

Job Name..............................: Vollständige Prüfung

Konfigurationsdatei...................: C:\Program Files (x86)\Avira\AntiVir Desktop\sysscan.avp

Protokollierung.......................: standard

Primäre Aktion........................: Interaktiv

Sekundäre Aktion......................: Ignorieren

Durchsuche Masterbootsektoren.........: ein

Durchsuche Bootsektoren...............: ein

Bootsektoren..........................: C:,

Durchsuche aktive Programme...........: ein

Laufende Programme erweitert..........: ein

Durchsuche Registrierung..............: ein

Suche nach Rootkits...................: ein

Integritätsprüfung von Systemdateien..: aus

Prüfe alle Dateien....................: Alle Dateien

Durchsuche Archive....................: ein

Rekursionstiefe einschränken..........: 20

Archiv Smart Extensions...............: ein

Makrovirenheuristik...................: ein

Dateiheuristik........................: erweitert

Auszulassende Dateien.................:

Beginn des Suchlaufs: Sonntag, 27. August 2017 15:59

Der Suchlauf über die Bootsektoren wird begonnen:

Bootsektor 'HDD0(C:)'

[INFO] Es wurde kein Virus gefunden!

Der Suchlauf nach versteckten Objekten wird begonnen.

Der Bootsektor wurde aufgrund des inkompatiblen Formats nicht gescannt.

Der Suchlauf über gestartete Prozesse wird begonnen:

Durchsuche Prozess 'svchost.exe' - '16' Modul(e) wurden durchsucht

Durchsuche Prozess 'fontdrvhost.exe' - '10' Modul(e) wurden durchsucht

Durchsuche Prozess 'fontdrvhost.exe' - '11' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '81' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '41' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '22' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '47' Modul(e) wurden durchsucht

Durchsuche Prozess 'dwm.exe' - '66' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '27' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '26' Modul(e) wurden durchsucht

Durchsuche Prozess 'atiesrxx.exe' - '29' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '28' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '35' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '34' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '24' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '50' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '26' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '33' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '32' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '27' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '23' Modul(e) wurden durchsucht

Durchsuche Prozess 'WUDFHost.exe' - '38' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '36' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '58' Modul(e) wurden durchsucht

Durchsuche Prozess 'atieclxx.exe' - '44' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '34' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '56' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '37' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '66' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '44' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '29' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '36' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '49' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '25' Modul(e) wurden durchsucht

Durchsuche Prozess 'spoolsv.exe' - '94' Modul(e) wurden durchsucht

Durchsuche Prozess 'sched.exe' - '74' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '40' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '35' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '42' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '49' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '33' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '58' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '58' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '26' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '39' Modul(e) wurden durchsucht

Durchsuche Prozess 'avguard.exe' - '120' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '50' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '45' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '54' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '85' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '58' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '48' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '33' Modul(e) wurden durchsucht

Durchsuche Prozess 'PnkBstrA.exe' - '36' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '75' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '23' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '44' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '40' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '23' Modul(e) wurden durchsucht

Durchsuche Prozess 'dashost.exe' - '53' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '30' Modul(e) wurden durchsucht

Durchsuche Prozess 'Fuel.Service.exe' - '52' Modul(e) wurden durchsucht

Durchsuche Prozess 'armsvc.exe' - '36' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '83' Modul(e) wurden durchsucht

Durchsuche Prozess 'mbamservice.exe' - '108' Modul(e) wurden durchsucht

Durchsuche Prozess 'Avira.ServiceHost.exe' - '118' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '41' Modul(e) wurden durchsucht

Durchsuche Prozess 'mqsvc.exe' - '69' Modul(e) wurden durchsucht

Durchsuche Prozess 'smsvchost.exe' - '45' Modul(e) wurden durchsucht

Durchsuche Prozess 'smsvchost.exe' - '43' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '70' Modul(e) wurden durchsucht

Durchsuche Prozess 'sihost.exe' - '80' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '49' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '98' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '57' Modul(e) wurden durchsucht

Durchsuche Prozess 'taskhostw.exe' - '66' Modul(e) wurden durchsucht

Durchsuche Prozess 'Explorer.EXE' - '260' Modul(e) wurden durchsucht

Durchsuche Prozess 'SearchIndexer.exe' - '57' Modul(e) wurden durchsucht

Durchsuche Prozess 'SearchUI.exe' - '150' Modul(e) wurden durchsucht

Durchsuche Prozess 'ShellExperienceHost.exe' - '132' Modul(e) wurden durchsucht

Durchsuche Prozess 'RuntimeBroker.exe' - '112' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '43' Modul(e) wurden durchsucht

Durchsuche Prozess 'SkypeHost.exe' - '67' Modul(e) wurden durchsucht

Durchsuche Prozess 'wmiprvse.exe' - '48' Modul(e) wurden durchsucht

Durchsuche Prozess 'MSASCuiL.exe' - '42' Modul(e) wurden durchsucht

Durchsuche Prozess 'RtkNGUI64.exe' - '56' Modul(e) wurden durchsucht

Durchsuche Prozess 'nusb3mon.exe' - '44' Modul(e) wurden durchsucht

Durchsuche Prozess 'mbamtray.exe' - '76' Modul(e) wurden durchsucht

Durchsuche Prozess 'HydraDM.exe' - '43' Modul(e) wurden durchsucht

Durchsuche Prozess 'DropboxUpdate.exe' - '61' Modul(e) wurden durchsucht

Durchsuche Prozess 'HydraDM64.exe' - '36' Modul(e) wurden durchsucht

Durchsuche Prozess 'MOM.exe' - '75' Modul(e) wurden durchsucht

Durchsuche Prozess 'avgnt.exe' - '92' Modul(e) wurden durchsucht

Durchsuche Prozess 'CCC.exe' - '237' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '26' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '96' Modul(e) wurden durchsucht

Durchsuche Prozess 'Avira.Systray.exe' - '139' Modul(e) wurden durchsucht

Durchsuche Prozess 'avshadow.exe' - '45' Modul(e) wurden durchsucht

Durchsuche Prozess 'DllHost.exe' - '30' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '67' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '44' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '56' Modul(e) wurden durchsucht

Durchsuche Prozess 'SystemSettingsBroker.exe' - '59' Modul(e) wurden durchsucht

Durchsuche Prozess 'ApplicationFrameHost.exe' - '64' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '41' Modul(e) wurden durchsucht

Durchsuche Prozess 'SystemSettings.exe' - '139' Modul(e) wurden durchsucht

Durchsuche Prozess 'AUDIODG.EXE' - '36' Modul(e) wurden durchsucht

Durchsuche Prozess 'SearchProtocolHost.exe' - '58' Modul(e) wurden durchsucht

Durchsuche Prozess 'firefox.exe' - '157' Modul(e) wurden durchsucht

Durchsuche Prozess 'firefox.exe' - '95' Modul(e) wurden durchsucht

Durchsuche Prozess 'firefox.exe' - '130' Modul(e) wurden durchsucht

Durchsuche Prozess 'DllHost.exe' - '28' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '27' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '42' Modul(e) wurden durchsucht

Durchsuche Prozess 'SearchFilterHost.exe' - '60' Modul(e) wurden durchsucht

Durchsuche Prozess 'avcenter.exe' - '160' Modul(e) wurden durchsucht

Durchsuche Prozess 'avscan.exe' - '83' Modul(e) wurden durchsucht

Durchsuche Prozess 'avscan.exe' - '124' Modul(e) wurden durchsucht

Durchsuche Prozess 'vssvc.exe' - '37' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '33' Modul(e) wurden durchsucht

Durchsuche Prozess 'svchost.exe' - '59' Modul(e) wurden durchsucht

Durchsuche Prozess 'winlogon.exe' - '38' Modul(e) wurden durchsucht

Durchsuche Prozess 'lsass.exe' - '72' Modul(e) wurden durchsucht

Der Suchlauf auf Verweise zu ausführbaren Dateien (Registry) wird begonnen:

Die Registry wurde durchsucht ( '9830' Dateien ).

Der Suchlauf über die ausgewählten Dateien wird begonnen:

Beginne mit der Suche in 'C:\'

C:\Users\Rhino\Downloads\PDFCreator-2_1_1-setup.exe

[0] Archivtyp: Inno Setup

--> {tmp}\OCSetupHlp.dll

[FUND] Enthält Muster der Software PUA/OpenCandy.Gen

[WARNUNG] Infizierte Dateien in Archiven können nicht repariert werden

Beginne mit der Desinfektion:

[ERROR] RepairMalware: Not able to Repair Malware PUA/OpenCandy.Gen

C:\Users\Rhino\Downloads\PDFCreator-2_1_1-setup.exe

[FUND] Enthält Muster der Software PUA/OpenCandy.Gen

[HINWEIS] Die Datei wurde ins Quarantäneverzeichnis unter dem Namen '5199a345.qua' verschoben!

Ende des Suchlaufs: Sonntag, 27. August 2017 19:27

Benötigte Zeit: 3:23:16 Stunde(n)

Der Suchlauf wurde vollständig durchgeführt.

42409 Verzeichnisse wurden überprüft

623247 Dateien wurden geprüft

1 Viren bzw. unerwünschte Programme wurden gefunden

0 Dateien wurden als verdächtig eingestuft

0 Dateien wurden gelöscht

0 Viren bzw. unerwünschte Programme wurden repariert

1 Dateien wurden in die Quarantäne verschoben

0 Dateien wurden umbenannt

0 Dateien konnten nicht durchsucht werden

623246 Dateien ohne Befall

9017 Archive wurden durchsucht

1 Warnungen

1 Hinweise

Code:

ATTFilter # AdwCleaner 7.0.1.0 - Logfile created on Sun Aug 27 17:32:23 2017

# Updated on 2017/05/08 by Malwarebytes

# Database: 07-31-2017.1

# Running on Windows 10 Home (X64)

# Mode: scan

# Support: https://www.malwarebytes.com/support

***** [ Services ] *****

No malicious services found.

***** [ Folders ] *****

No malicious folders found.

***** [ Files ] *****

PUP.Optional.Legacy, C:\END

***** [ DLL ] *****

No malicious DLLs found.

***** [ WMI ] *****

No malicious WMI found.

***** [ Shortcuts ] *****

No malicious shortcuts found.

***** [ Tasks ] *****

No malicious tasks found.

***** [ Registry ] *****

No malicious registry entries found.

***** [ Firefox (and derivatives) ] *****

No malicious Firefox entries.

***** [ Chromium (and derivatives) ] *****

No malicious Chromium entries.

*************************

########## EOF - C:\AdwCleaner\AdwCleaner[S0].txt ##########

|

| | #6 |

| /// Winkelfunktion /// TB-Süch-Tiger™       | Windows 10 Malware (Exploit:Java/Anorge.E + Exploit:Java/CVE-2013-1489.A) Malware entfernen oder System neu aufsetzen? Da wurde nur ein Setup anmeckert weil das Junkware installiert wenn man nicht aufpasst. Die anderen Funde beziehen sich nur auf das Altsystem, du hast die Platte ja umgebaut.

__________________ --> Windows 10 Malware (Exploit:Java/Anorge.E + Exploit:Java/CVE-2013-1489.A) Malware entfernen oder System neu aufsetzen? |

| | #7 |

| | Windows 10 Malware (Exploit:Java/Anorge.E + Exploit:Java/CVE-2013-1489.A) Malware entfernen oder System neu aufsetzen? Kann ich denn das aktuelle System so weiterverwenden oder sollte man das sicherheitshalber platt machen? Ich hatte irgendwo gelesen, dass diese Trojaner/Malware (Exploit:Java/Anorge.E + Exploit:Java/CVE-2013-1489.A) nur extrem schwer vom System zu entfernen sein soll. Ich weiß, dass sich die WD-Warnung auf das alte System/die alte Platte bezieht die inzwischen raus ist. Ich weiß aber nicht, ob sich sowas ausbreitet und auch die andere Festplatte infizieren kann? Tut mir Leid wenn das furchtbar dumme Fragen sind, ich kenne mich wirklich nicht so gut aus mit PCs. Auf jeden Fall schon Mal vielen Dank für die super schnelle Antwort! |

| | #8 |

| /// Winkelfunktion /// TB-Süch-Tiger™       | Windows 10 Malware (Exploit:Java/Anorge.E + Exploit:Java/CVE-2013-1489.A) Malware entfernen oder System neu aufsetzen? Benötigte Dateien sichern, den Rest löschen

__________________ Logfiles bitte immer in CODE-Tags posten  |

| | #9 |

| | Windows 10 Malware (Exploit:Java/Anorge.E + Exploit:Java/CVE-2013-1489.A) Malware entfernen oder System neu aufsetzen? Ok, also vom aktuellen System die Daten sichern (habe ich gemacht) und dann Windows neu installieren? Habe ich das richtig verstanden? Reicht das, wenn ich dafür die Windows-interne Windows zurücksetzen/neu installieren-Funktion für nutze oder sollte man das besser von einem bootfähigen USB-Stick aus machen? |

| | #10 |

| /// Winkelfunktion /// TB-Süch-Tiger™       | Windows 10 Malware (Exploit:Java/Anorge.E + Exploit:Java/CVE-2013-1489.A) Malware entfernen oder System neu aufsetzen? Nein! Ich bezog mich auf die alte Platte. Man muss doch nicht wegen jedem Furz sein Windows neu installieren  hast du meinen Beitrag #6 denn nicht richtig gelesen? Der wär völlig anders ausgefallen wenn ne Neuinstallation nötig wär... hast du meinen Beitrag #6 denn nicht richtig gelesen? Der wär völlig anders ausgefallen wenn ne Neuinstallation nötig wär...

__________________ Logfiles bitte immer in CODE-Tags posten  |

| | #11 |

| | Windows 10 Malware (Exploit:Java/Anorge.E + Exploit:Java/CVE-2013-1489.A) Malware entfernen oder System neu aufsetzen? Ah ok. Das war ein Missverständnis. Ich dachte im Beitrag #6 wären die Ergebnisse von AdwareCleaner und Avira gemeint gewesen. Die alte Platte brauche ich nicht mehr, habe da seit Ewigkeiten nicht mehr drauf geguckt. Dann lasse ich alles so wie es ist, wenn keine Gefahr besteht, dass die aktuelle Platte dadurch auch in Mitleidenschaft gezogen wurde. Ist das für die Zukunft ausreichend wenn Malwarebytes und WD aktiv ist und ich gelegentlich noch mit Avira scanne? |

| | #12 |

| /// Winkelfunktion /// TB-Süch-Tiger™       | Windows 10 Malware (Exploit:Java/Anorge.E + Exploit:Java/CVE-2013-1489.A) Malware entfernen oder System neu aufsetzen? Dann formatier doch die alte Platte und nimm sie für Testzwecke oder Backups oder so... Und bitte nicht nur mal wieder auf den Virenscanner herumreiten, um deine Rechner abzusichern solltest du folgende Lesestoffe verinnerlichen:

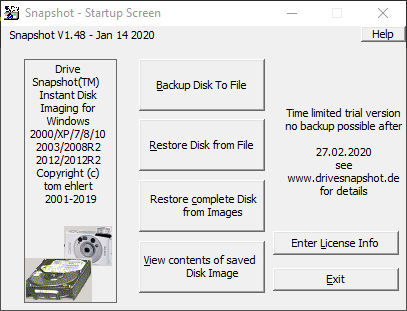

Lesestoff: Lesestoff:Grundsätzliches Ändere regelmäßig Deine wichtigen Online-Passwörter und erstelle regelmäßig Backups deiner wichtigen Dateien oder des Systems (genaueres dazu im Lesestoff zu Backups) Finger weg von Registry-Cleanern, Optimizern usw!!! - die Performancesteigerung ist umstritten bis ganz klar nicht belegbar, dafür hast du ein großes Risiko dein System zu zerstören v.a. bei Registry-Operationen. Das Beste ist, die windowseigene Datenträgerbereinigung zu verwenden - und die Registry in Ruhe zu lassen! Softwareinstallationen und Aktualisierungen Für Windows gibt es seit einiger Zeit einen brauchbaren Paketmanager, der mit einfachen Befehlen es erlaubt, automatisiert Software herunterzuladen und zu installieren. Das erspart eine Menge Arbeit, denn ohne einen Paketmanager muss man jedes Programm selbst prüfen und separat manuell updaten, vorher manuell noch runterladen etc. pp. - siehe auch --> http://www.trojaner-board.de/186035-...r-windows.html Ich empfehle daher, alle Programme, sofern verfügbar, über chocolatey zu installieren. Falls du schon mit Linux zu tun hattest, wird dir die Syntax sehr vertraut sein. Die FAQs zu choco findest du da --> Chocolatey: Häufig gestellte Fragen (englisch) Für den seltenen Fall, dass du das benötigte Programm NICHT im repository von chocolatey findest: Lade diese Software immer von einem sauberen Portal wie  . Finger weg von chip.de oder softonic! . Finger weg von chip.de oder softonic!Wähle beim Installieren von Software immer die benutzerdefinierte Option und entferne den Haken bei allen optional angebotenen Toolbars oder sonstigen, fürs Programm, irrelevanten Ergänzungen. Um Adware wieder los zu werden, empfiehlt sich zunächst die Deinstallation sowie die anschließende Resteentfernung mit Adwcleaner.  Lesestoff: Lesestoff:Absicherung Beim Betriebsystem Windows die automatischen Updates aktivieren. Auch sicherheitsrelevante Software sollte immer in aktueller Version vorliegen - sofern benötigt, wenn nicht benötigt natürlich sinnigerweise deinstallieren oder Alternativen verwenden (und diese aktuell halten). Das zeitnahe Einspielen von Updates ist erforderlich, damit Sicherheitslücken geschlossen werden; Sicherheitslücken werden dazu ausgenutzt, um beim einfachen Besuch einer manipulierten Website per "Drive-by" Malware zu installieren. Besonders aufpassen bzgl. der Aktualität musst du bei folgender Software:

Optional:  Lesestoff: Lesestoff:Virenscanner + Firewall Vorab sei erwähnt, dass man niemals die Schutzwirkung eines Virenscanners überbewerten darf! Die Dinger sind mittlerweile auch unter Windows stark umstritten und können Probleme bereiten, die man so ohne AV einfach nicht haben wird. Zudem werden sie auch niemals jeden Schädling finden können. Aussagen der Anbieter dieser Software entpuppen sich regelmäßig als Marketinggeblubber. Lies dazu => Aus aktuellem Anlass: Antivirus-Schlangenöl | Elias Schwerdtfeger und => http://www.golem.de/news/antivirenso...12-125148.html Verwende also MAXIMAL ein einziges der folgenden AVs mit Echtzeitscanner und stets aktueller Signaturendatenbank; verwende immer nur reine Virenscanner (keine Produkte mit Suite oder Internet Security in Namen, denn diese bringen kontraproduktive Firewalls mit - die Windows-Firewall ist alles was benötigt wird!)

Microsoft Security Essentials (MSE) ist ab Windows 8 fest eingebaut, wenn du also Windows 8, 8.1 oder 10 und dich für MSE entschieden hast, brauchst du nicht extra MSE zu installieren. Bei Windows 7 muss es aber manuell installiert oder über die Windows Updates als optionales Update bezogen werden. Selbstverständlich ist ein legales/aktiviertes Windows Voraussetzung dafür. Zusätzlich kannst Du Deinen PC regelmäßig mit Malwarebytes Anti-Malware und/oder mit dem ESET Online Scanner scannen.  Lesestoff: Lesestoff:Backup-/Image-Tools IMHO sind Wiederherstellungspunkte nix weiter als eine Notlösung, wer sich auf was Funktionierendes verlassen will und muss, kommt um echte Backup/Imaging Software nicht herum. Ich nehme unter Windows immer Drive Snapshot - Disk Image Backup for Windows NT/2000/XP/2003/X64 Damit man sinnvolle Backups hat muss man regelmäßig zB wöchentlich ein Image auf eine separate externe Festplatte erstellen. Diese externe Festplatte wird nur dann angeschlossen, wenn man das Backup erstellen will (oder etwas wiederherstellen muss), sonsten bleibt sie aus Sicherheitsgründen sicher im Schrank verwahrt - allein schon aus dem Grund, die Backups vor Krypto-Trojaner zu schützen. Option 1: Drivesnapshot Offizielle TB-Anleitung --> http://www.trojaner-board.de/186299-...esnapshot.html  Drive Snapshot - Disk Image Backup for Windows NT/2000/XP/2003/X64 Download (32-Bit) => http://www.drivesnapshot.de/download/snapshot.exe Download (64-Bit) => http://www.drivesnapshot.de/download/snapshot64.exe Es gibt da auch leicht abgespeckte Versionen von Acronis TrueImage gratis wenn man Platten von Seagate und/oder Western Digital hat. Vllt sagen diese Programme dir mehr zu. Mein Favorit aber ist das kleine o.g. Drivesnapshot. Option 2: Seagate DiscWizard Download => Seagate DiscWizard - Download - Filepony Screenshots: http://filepony.de/screenshot/seagate_discwizard5.jpg http://filepony.de/screenshot/seagate_discwizard4.png http://filepony.de/screenshot/seagate_discwizard3.jpg Option 3: Acronis TrueImage WD Edition Download => Acronis True Image WD Edition - Download - Filepony Screenshots: http://filepony.de/screenshot/acroni...d_edition1.jpg http://filepony.de/screenshot/acroni...d_edition2.jpg

__________________ Logfiles bitte immer in CODE-Tags posten  |

| | #13 |

| | Windows 10 Malware (Exploit:Java/Anorge.E + Exploit:Java/CVE-2013-1489.A) Malware entfernen oder System neu aufsetzen? ok, alles klar. Dann bin ich beruhigt und vielen Dank nochmal! |

|

| Themen zu Windows 10 Malware (Exploit:Java/Anorge.E + Exploit:Java/CVE-2013-1489.A) Malware entfernen oder System neu aufsetzen? |

| aktuelle, antivirus, aufsetzen, avira, brauche, computer, defender, entfernen, exploit, festplatte, folge, forum, frage, free, infiziert, laufwerk, malware, malwarebytes, malwarebytes premium, neu, nicht mehr, scan, scannt, system, windows, windows 7 |