|

| |||||||

Diskussionsforum: Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziertWindows 7 Hier sind ausschließlich fachspezifische Diskussionen erwünscht. Bitte keine Log-Files, Hilferufe oder ähnliches posten. Themen zum "Trojaner entfernen" oder "Malware Probleme" dürfen hier nur diskutiert werden. Bereinigungen von nicht ausgebildeten Usern sind hier untersagt. Wenn du dir einen Virus doer Trojaner eingefangen hast, eröffne ein Thema in den Bereinigungsforen oben. |

| | #10 |

| Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziert Links checke ich gleich nochmal. Gerade nochmal chkrootkit laufen lassen und den log gekürzt: -->Packete die ich nicht installiert habe -->Possible Linux/Ebury --> SNIFFER Code:

ATTFilter [sudo] Passwort für denniss:

ROOTDIR is `/'

Searching for suspicious files and dirs, it may take a while... The following suspicious files and directories were found:

/usr/lib/debug/.build-id /usr/lib/pymodules/python2.7/.path /usr/lib/python2.7/dist-packages/PyQt4/uic/widget-plugins/.noinit /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/noentry/.htaccess /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/digest_wrongrelm/.htaccess /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/digest_wrongrelm/.htpasswd /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/digest_anon/.htaccess /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/digest_anon/.htpasswd /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/digest/.htaccess /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/digest/.htpasswd /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/digest_time/.htaccess /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/digest_time/.htpasswd /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/basic/file/.htaccess /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/basic/file/.htpasswd /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/basic/authz_owner/.htaccess /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/basic/authz_owner/.htpasswd /lib/modules/4.2.0-16-generic/vdso/.build-id /lib/modules/4.2.0-30-generic/vdso/.build-id

/usr/lib/debug/.build-id /lib/modules/4.2.0-16-generic/vdso/.build-id /lib/modules/4.2.0-30-generic/vdso/.build-id

Searching for common ssh-scanners default files... nothing found

Searching for Linux/Ebury - Operation Windigo ssh... Possible Linux/Ebury - Operation Windigo installetd

......

enp3s0: PACKET SNIFFER(/sbin/dhclient[1152])

Checking `w55808'... not infected

Checking `wted'... chkwtmp: nothing deleted

Checking `scalper'... not infected

Checking `slapper'... not infected

Checking `z2'... user denniss deleted or never logged from lastlog!

user root deleted or never logged from lastlog!

Checking `chkutmp'... The tty of the following user process(es) were not found

in /var/run/utmp !

! RUID PID TTY CMD

! root 1493 tty7 /usr/bin/X -core :0 -seat seat0 -auth /var/run/lightdm/root/:0 -nolisten tcp vt7 -novtswitch

chkutmp: nothing deleted

Checking `OSX_RSPLUG'... not infected

denniss@InvisibleThings:~$

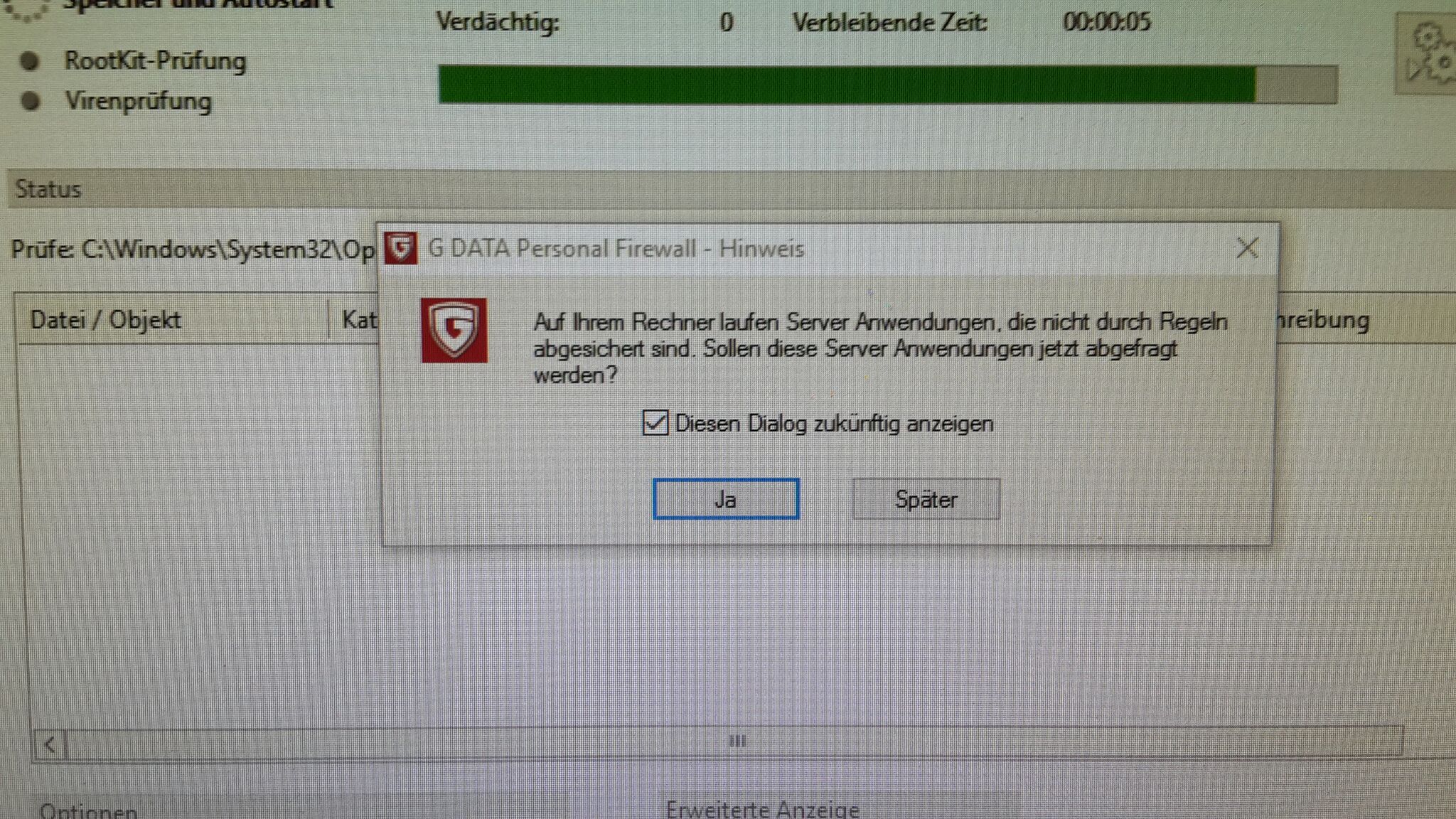

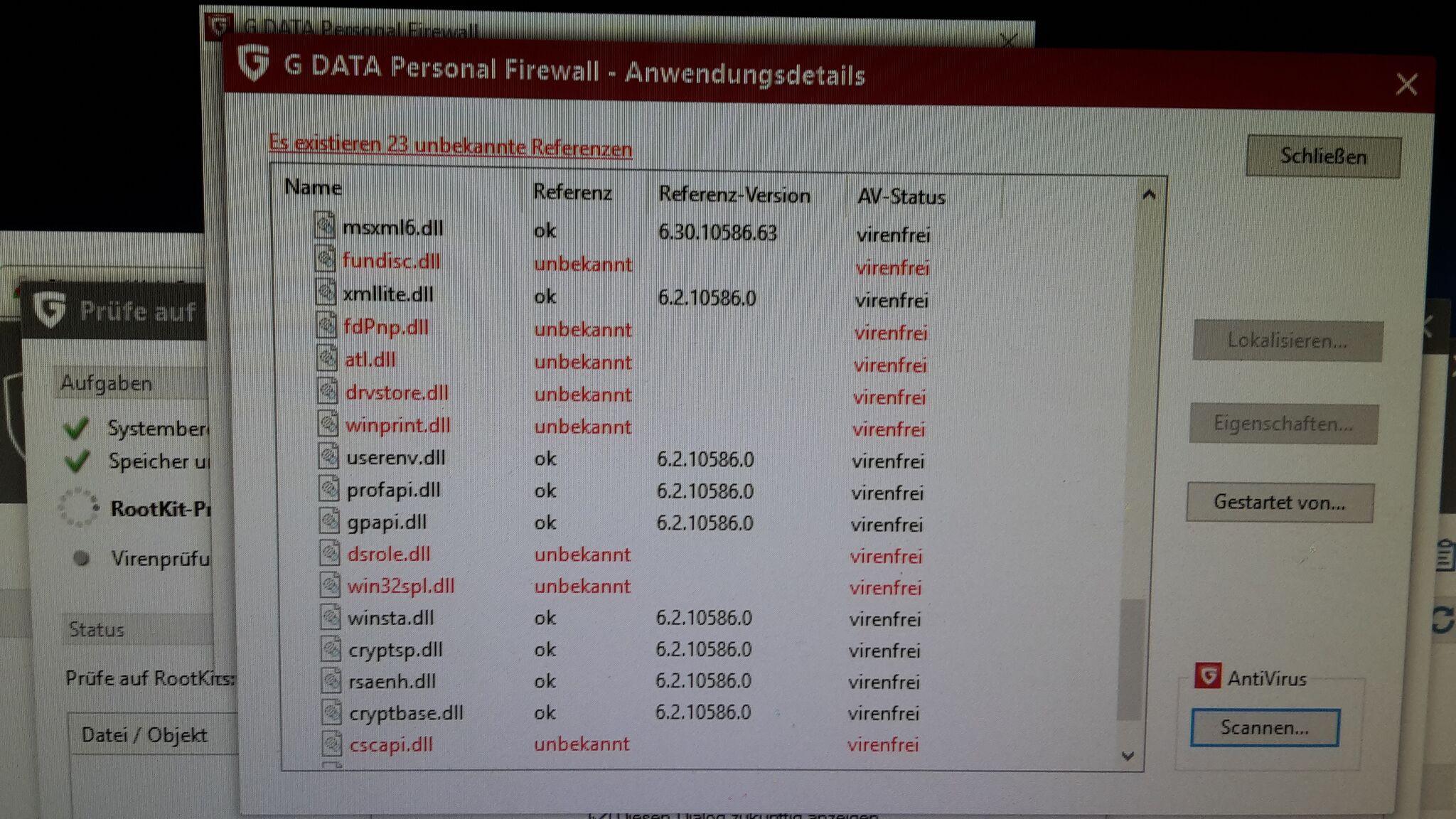

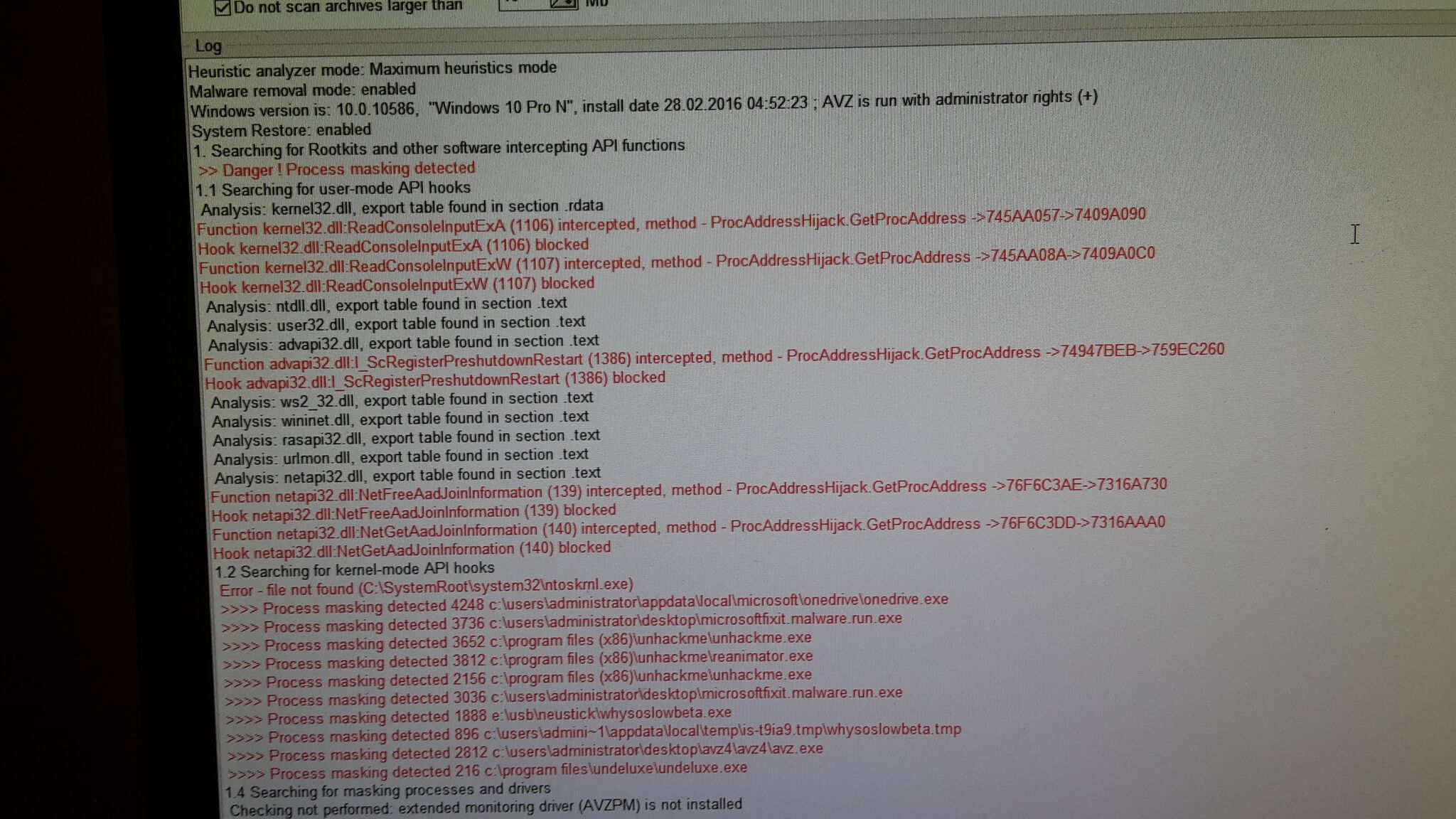

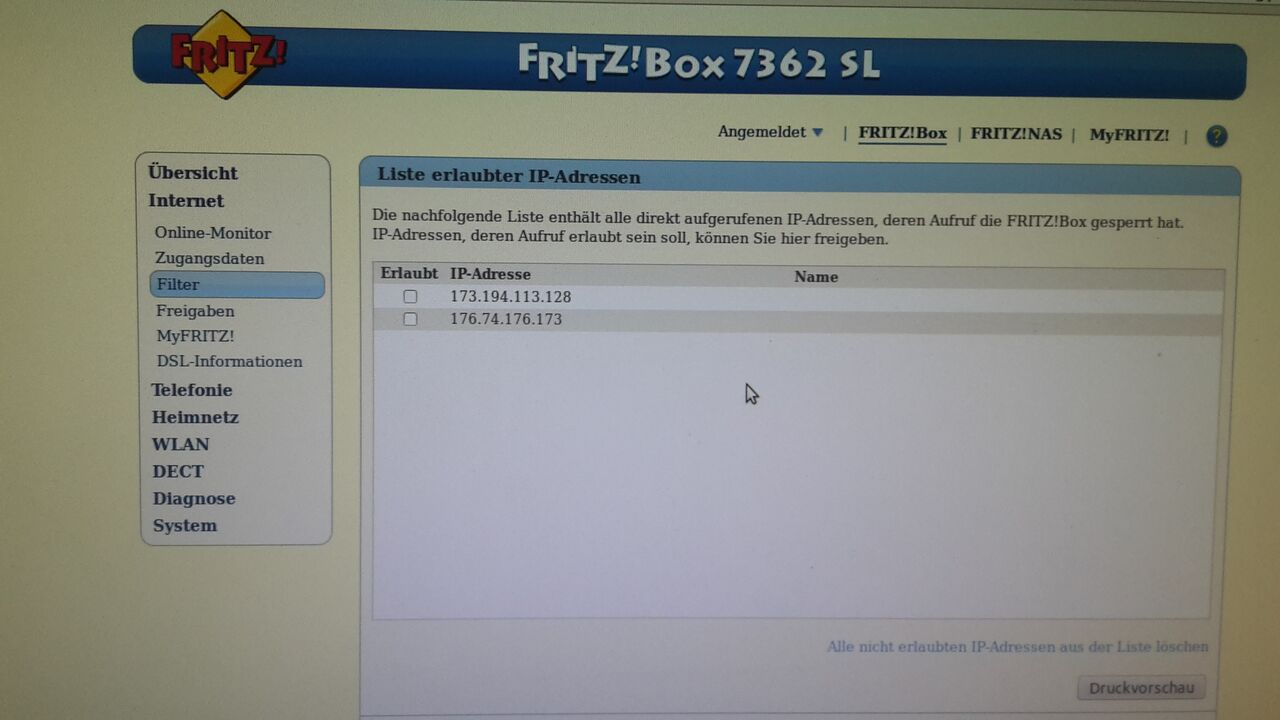

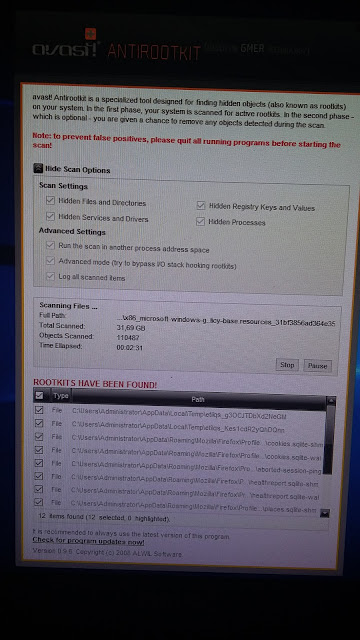

Das erste Unternehmen hatte nur einen Desktop-PC, das war im Okt/Nov 2015, die fanden "Auffälligkeiten", und nannten hohe CPU-Auslasung, vor allem durch svchost.exe . Da deren Scanner nichts fand, stuften sie den Rechner als sauber ein. Als ich den PC abgeholt und abgeschlossen habe, stürtzte der von denen installierte Bitdefender nach 30 Min Online-Zeit permanent ab und Updates schlugen fehl. Gemacht haben die dann auf Rückfrage nichts mehr, es kam nur die Aussage: "Dann müssen Sie einen Verteiler in der Nähe haben". Das zweite Unternehmen hat nach Absprache 3 Rechner und 2 Mobiltelefone von uns mitgenommen und ich habe alles was als Infektionsquelle in Frage kommen könnte weggeschmissen, z.B. USB-Sticks usw. Alles Systeme wurden überprüft, aber mehr als "Auffälligkeiten" gab es dort auch nicht. Als der Techniker dann zur Routerkonfiguration und zur Rückbringung der Rechner kam, fiel Ihm der Fremdzugriff auch auf, er wusste dann aber auch nicht weiter: "Mehr können wir da auch nicht machen". Ergänzung: fehlende Screens von oben   AVZ Funde  Router IP Freigabe   |

| Themen zu Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziert |

| anderen, bootkit, desktop, festplatte, folge, folgen, foren, hardware, hilft, infiziert, links, linux, löschen, malware, nemesis, neuinstallation, ordner, partition, platte, rechner, rootkit, sichtbar, systeme, thema, unmöglich, versteckte, ähnliches |