|

| |||||||

Diskussionsforum: Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziertWindows 7 Hier sind ausschließlich fachspezifische Diskussionen erwünscht. Bitte keine Log-Files, Hilferufe oder ähnliches posten. Themen zum "Trojaner entfernen" oder "Malware Probleme" dürfen hier nur diskutiert werden. Bereinigungen von nicht ausgebildeten Usern sind hier untersagt. Wenn du dir einen Virus doer Trojaner eingefangen hast, eröffne ein Thema in den Bereinigungsforen oben. |

|

| |

| | #1 |

| Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziert Von den sechs Screenshots sehe ich genau einen  Die Frage war nicht, wer die Experten sind, sondern was deren Meinung zu den Problemen war. |

| | #2 |

| Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziert Links checke ich gleich nochmal.

__________________Gerade nochmal chkrootkit laufen lassen und den log gekürzt: -->Packete die ich nicht installiert habe -->Possible Linux/Ebury --> SNIFFER Code:

ATTFilter [sudo] Passwort für denniss:

ROOTDIR is `/'

Searching for suspicious files and dirs, it may take a while... The following suspicious files and directories were found:

/usr/lib/debug/.build-id /usr/lib/pymodules/python2.7/.path /usr/lib/python2.7/dist-packages/PyQt4/uic/widget-plugins/.noinit /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/noentry/.htaccess /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/digest_wrongrelm/.htaccess /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/digest_wrongrelm/.htpasswd /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/digest_anon/.htaccess /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/digest_anon/.htpasswd /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/digest/.htaccess /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/digest/.htpasswd /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/digest_time/.htaccess /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/digest_time/.htpasswd /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/basic/file/.htaccess /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/basic/file/.htpasswd /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/basic/authz_owner/.htaccess /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/basic/authz_owner/.htpasswd /lib/modules/4.2.0-16-generic/vdso/.build-id /lib/modules/4.2.0-30-generic/vdso/.build-id

/usr/lib/debug/.build-id /lib/modules/4.2.0-16-generic/vdso/.build-id /lib/modules/4.2.0-30-generic/vdso/.build-id

Searching for common ssh-scanners default files... nothing found

Searching for Linux/Ebury - Operation Windigo ssh... Possible Linux/Ebury - Operation Windigo installetd

......

enp3s0: PACKET SNIFFER(/sbin/dhclient[1152])

Checking `w55808'... not infected

Checking `wted'... chkwtmp: nothing deleted

Checking `scalper'... not infected

Checking `slapper'... not infected

Checking `z2'... user denniss deleted or never logged from lastlog!

user root deleted or never logged from lastlog!

Checking `chkutmp'... The tty of the following user process(es) were not found

in /var/run/utmp !

! RUID PID TTY CMD

! root 1493 tty7 /usr/bin/X -core :0 -seat seat0 -auth /var/run/lightdm/root/:0 -nolisten tcp vt7 -novtswitch

chkutmp: nothing deleted

Checking `OSX_RSPLUG'... not infected

denniss@InvisibleThings:~$

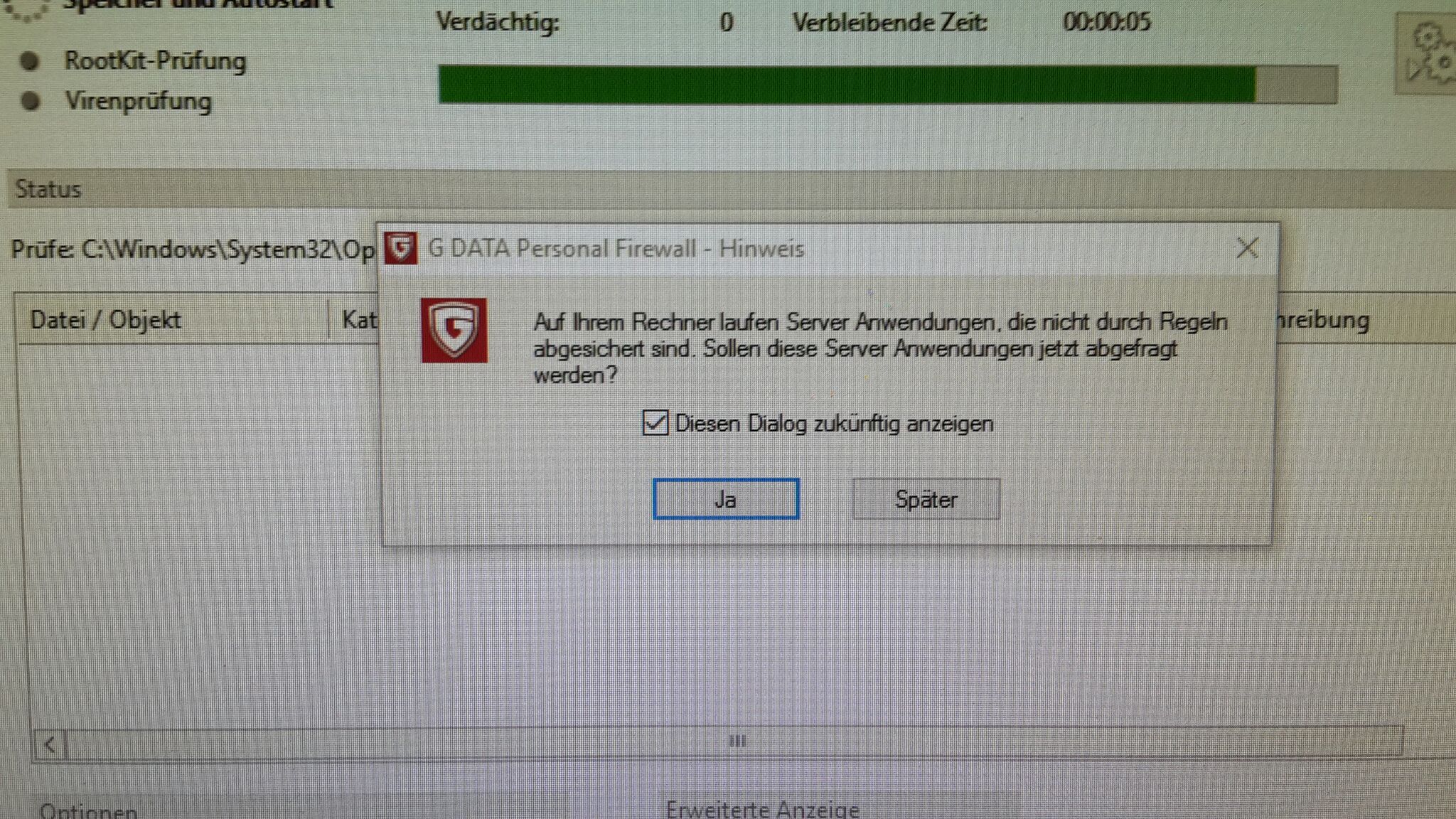

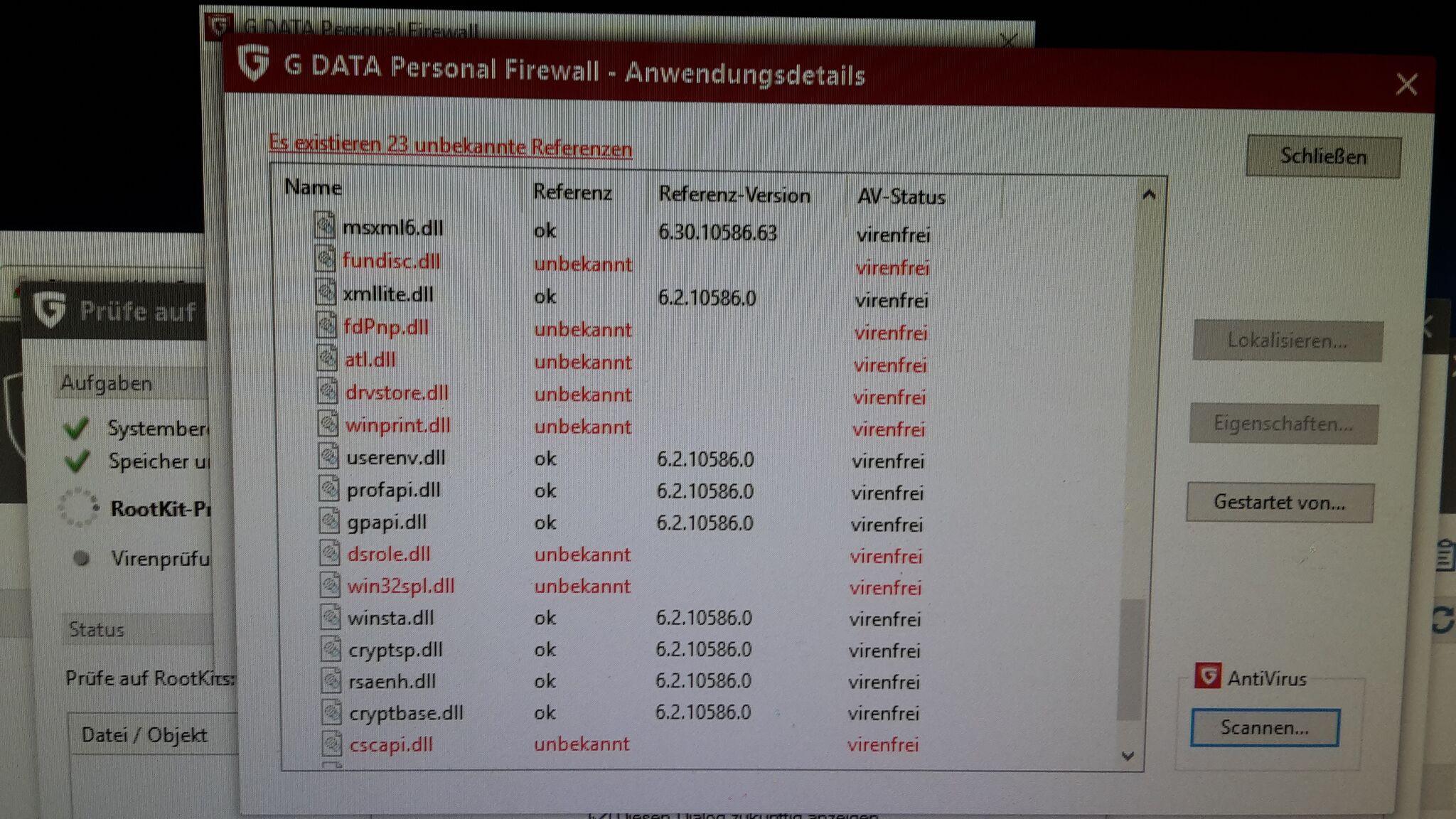

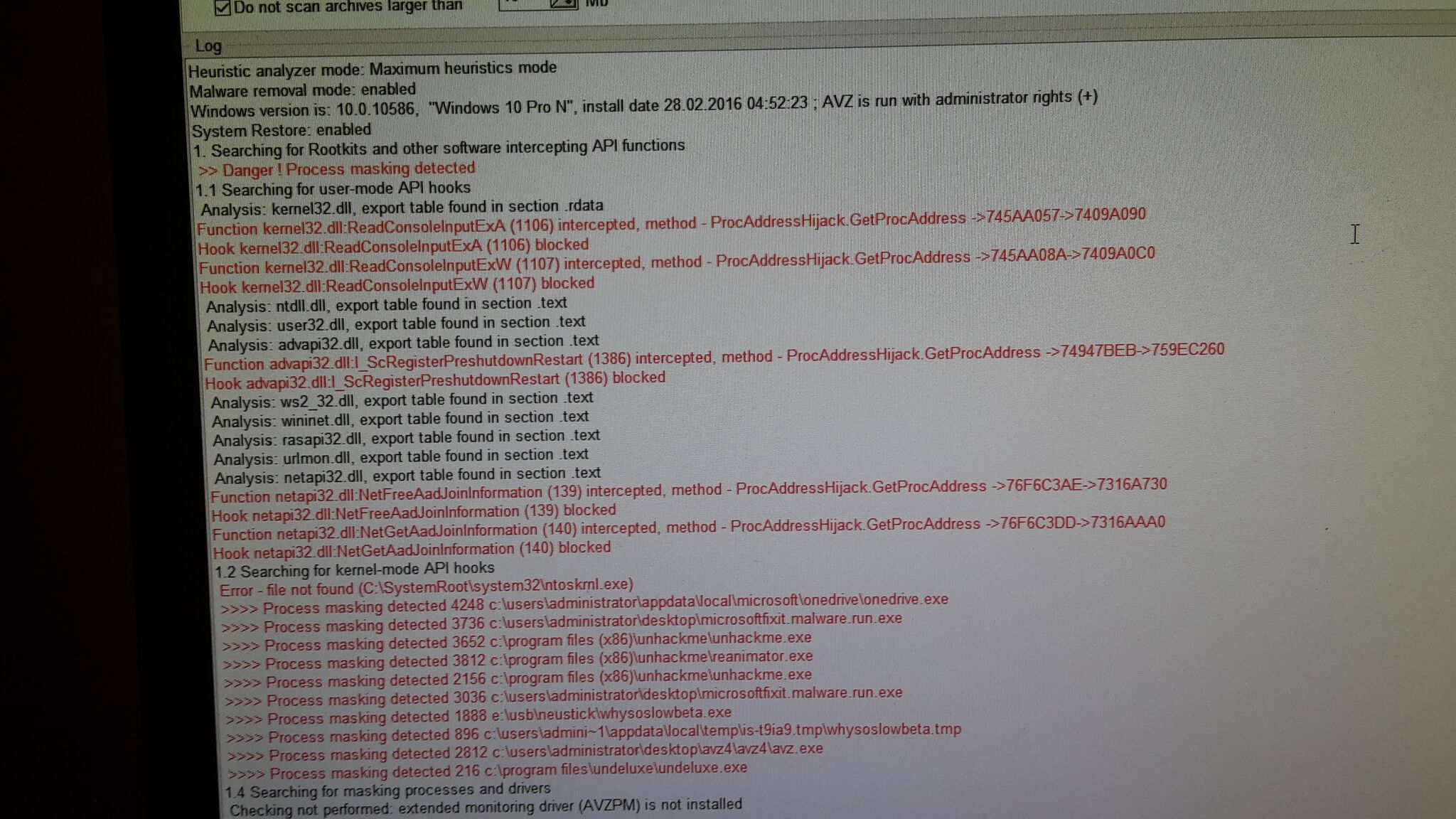

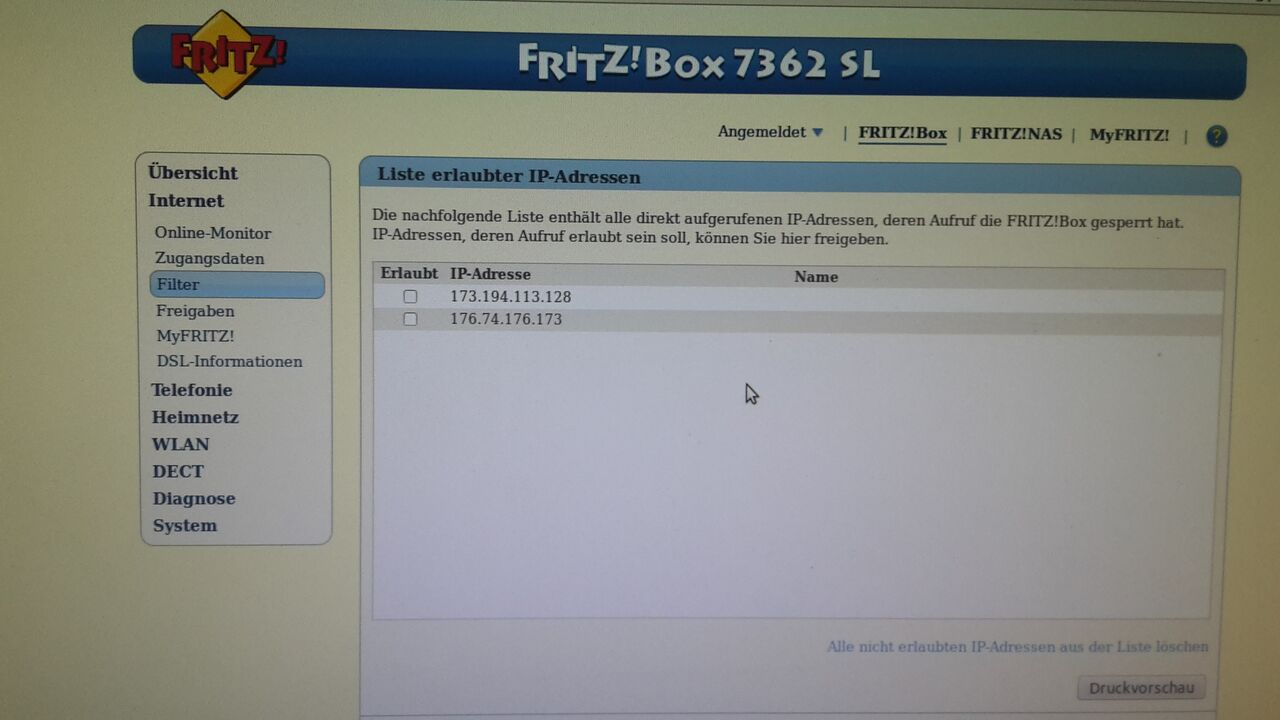

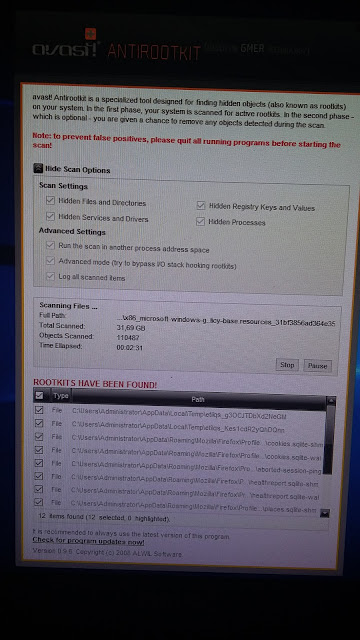

Das erste Unternehmen hatte nur einen Desktop-PC, das war im Okt/Nov 2015, die fanden "Auffälligkeiten", und nannten hohe CPU-Auslasung, vor allem durch svchost.exe . Da deren Scanner nichts fand, stuften sie den Rechner als sauber ein. Als ich den PC abgeholt und abgeschlossen habe, stürtzte der von denen installierte Bitdefender nach 30 Min Online-Zeit permanent ab und Updates schlugen fehl. Gemacht haben die dann auf Rückfrage nichts mehr, es kam nur die Aussage: "Dann müssen Sie einen Verteiler in der Nähe haben". Das zweite Unternehmen hat nach Absprache 3 Rechner und 2 Mobiltelefone von uns mitgenommen und ich habe alles was als Infektionsquelle in Frage kommen könnte weggeschmissen, z.B. USB-Sticks usw. Alles Systeme wurden überprüft, aber mehr als "Auffälligkeiten" gab es dort auch nicht. Als der Techniker dann zur Routerkonfiguration und zur Rückbringung der Rechner kam, fiel Ihm der Fremdzugriff auch auf, er wusste dann aber auch nicht weiter: "Mehr können wir da auch nicht machen". Ergänzung: fehlende Screens von oben   AVZ Funde  Router IP Freigabe   |

| | #3 |

| Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziert Mal ein paar Gedanken/Theorien zu der Thematik:

__________________Du hattest vor 6 Monaten diverse „Probleme“. U.a. Missbrauch PayPal, Onlinebanking und Onlineshops. Möglichkeiten, wie es dazu kommen konnte, gibt es viele. Ein kompromittiertes System ist nur eine davon. Treten in diese Richtung noch Probleme auf? Wahrscheinlich suchst du seit diesen Ereignissen fleißig nach Sicherheitslücken sowie schadhaften Prozessen und bist allem gegenüber sehr skeptisch, was du nicht kennst bzw. vermutest direkt das schlimmste. Um das Suchen einfacher zu machen, nutzt zu Tools, die evtl. aus zweifelhaften Quellen stammen und fängst dir genau hierbei immer wieder etwas ein. Das kann sein, muss aber nicht sein. Zweifelsohne hast du aber einfach nicht genug Wissen, um Logfiles und ähnliches sinnvoll auswerten und vor allem bewerten zu können. Als Laie nutzt du weiter irgendwelche Tools und gehst davon aus, dass alles, was bei 3 nicht auf dem Baum ist (und damit als ‚sicher‘ bewertet), bösartig sein muss. Hast du schon mal recherchiert, welche Qualität die von dir eingesetzten Tools haben bzw. wie man diese zielgerichtet einsetzt? Eventuell hast du dir nach diversen Neuinstallationen und Festplattentausch wieder und wieder etwas eingefangen. Hier hast du eine gute Plattform (qualitativ wohl die einzige ihrer Art in Deutschland), bei der du Hilfe finden kannst. Daher meine Empfehlung, wenn du weiterhin davon ausgehst, dass du deinen „Blinden Passagier“ hast: Eröffne für ein System einen Thread im entsprechenden Sub-Forum und mache genau das, was dir mitgeteilt wird. Nur so führt es zu etwas. Zu dem Screenshot der Fritzbox: Hier findest du Aufrufe, die von der Fritzbox „dokumentiert“ wurden. Das kann dadurch passieren, dass bei deinem Modell ein Filter aktiv ist, der direkte Zugriffe auf IP-Adressen nicht zulässt und dann eben aufzeichnet, damit im Bedarfsfall eine Freigabe erfolgen kann. Eine der beiden IP-Adressen ist von Google. Nachdem nicht erkennbar ist, von wann diese beiden Einträge sind, könnte das natürlich von irgendeiner Schadsoftware sein, die direkt über eine IP-Adresse weitere Dateien (vergeblich) nachladen wollte und daraufhin zur Prüfung einer bestehenden und funktionsfähigen Internetverbindung bspw. einen Ping an die Google-IP ausgelöst hat, was aber ebenfalls nicht funktioniert hat. Oder es war eine ganz normale (nicht bösartige) Anwendung. Geschrieben hattest du, dass du eine Hardwarefirewall hast. Hast du denn Erfahrung im Umgang mit Firewalls? Falls ja, dann richte sie dir doch mal so ein, dass alles gesperrt ist und jeder Zugriffsversuch nach außen und von außen protokolliert wird. Im Anschluss schaltest du im Netzwerk die Geräte für genau das frei, was tatsächlich benötigt wird. |

|

| Themen zu Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziert |

| anderen, bootkit, desktop, festplatte, folge, folgen, foren, hardware, hilft, infiziert, links, linux, löschen, malware, nemesis, neuinstallation, ordner, partition, platte, rechner, rootkit, sichtbar, systeme, thema, unmöglich, versteckte, ähnliches |