|

| |||||||

Diskussionsforum: Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziertWindows 7 Hier sind ausschließlich fachspezifische Diskussionen erwünscht. Bitte keine Log-Files, Hilferufe oder ähnliches posten. Themen zum "Trojaner entfernen" oder "Malware Probleme" dürfen hier nur diskutiert werden. Bereinigungen von nicht ausgebildeten Usern sind hier untersagt. Wenn du dir einen Virus doer Trojaner eingefangen hast, eröffne ein Thema in den Bereinigungsforen oben. |

|

| | #31 | |

| /// the machine /// TB-Ausbilder         | Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziertZitat:

Aber wie wäre es wenn Du auch mal über die von Dir geposteten Fakten nachdenkst, bevor Du sowas ablässt? All unsere Tools, all unsere Kompetenzen auf diesem Gebiet, alles was via Forum möglich ist, das alles hat eines gemeinsam: Es findet auf deiner Festplatte statt! Diese wurde erneuert. Also bliebt nur irgend ein Chip auf dem Board oder der Graka, oder, da is gar nix

__________________ gruß, schrauber Proud Member of UNITE and ASAP since 2009 Spenden Anleitungen und Hilfestellungen Trojaner-Board Facebook-Seite Keine Hilfestellung via PM! |

| | #32 |

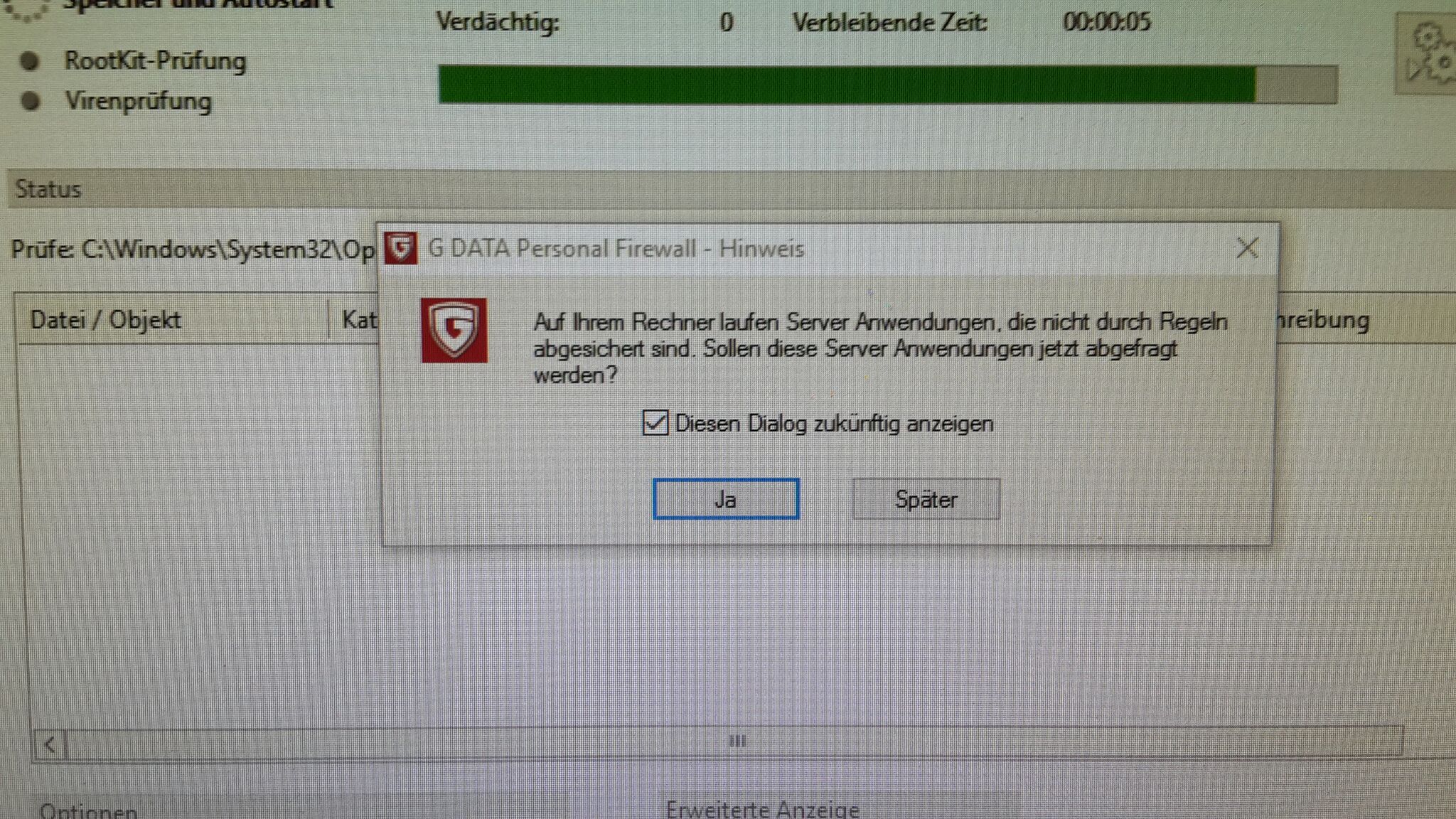

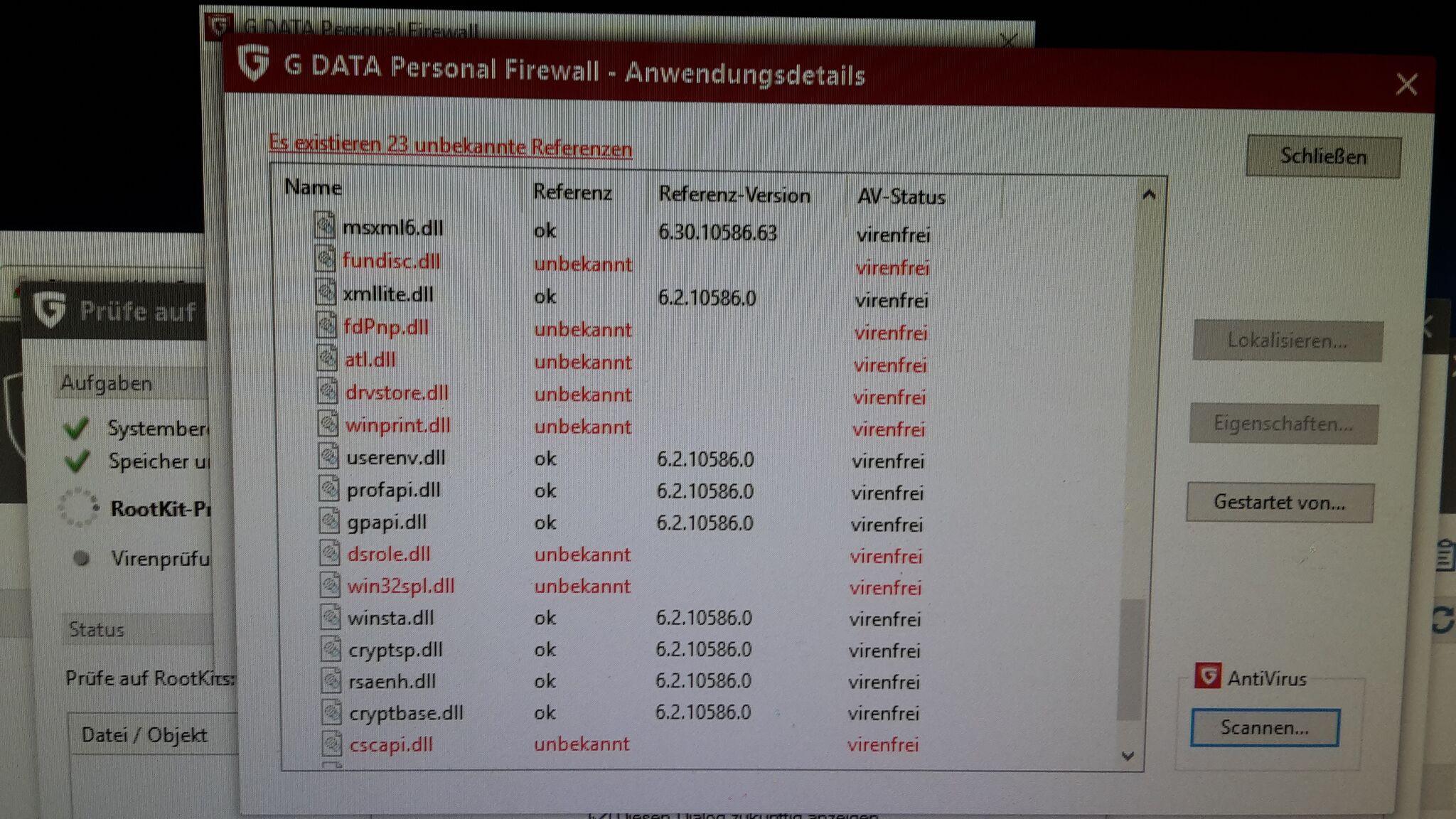

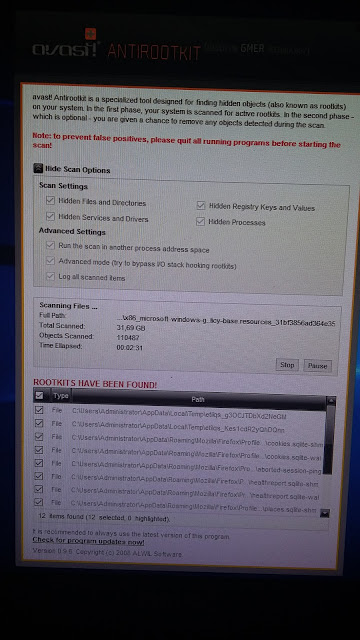

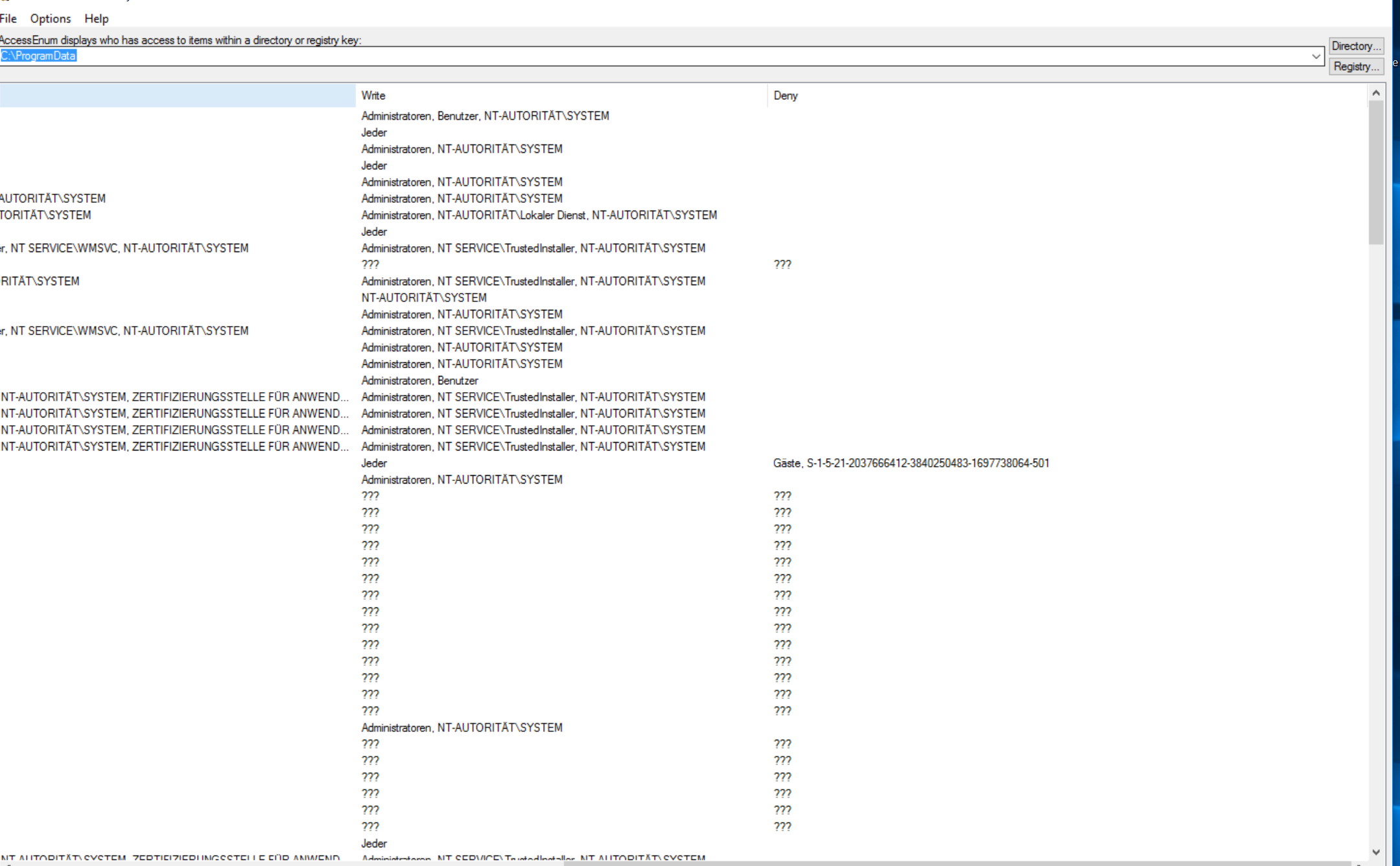

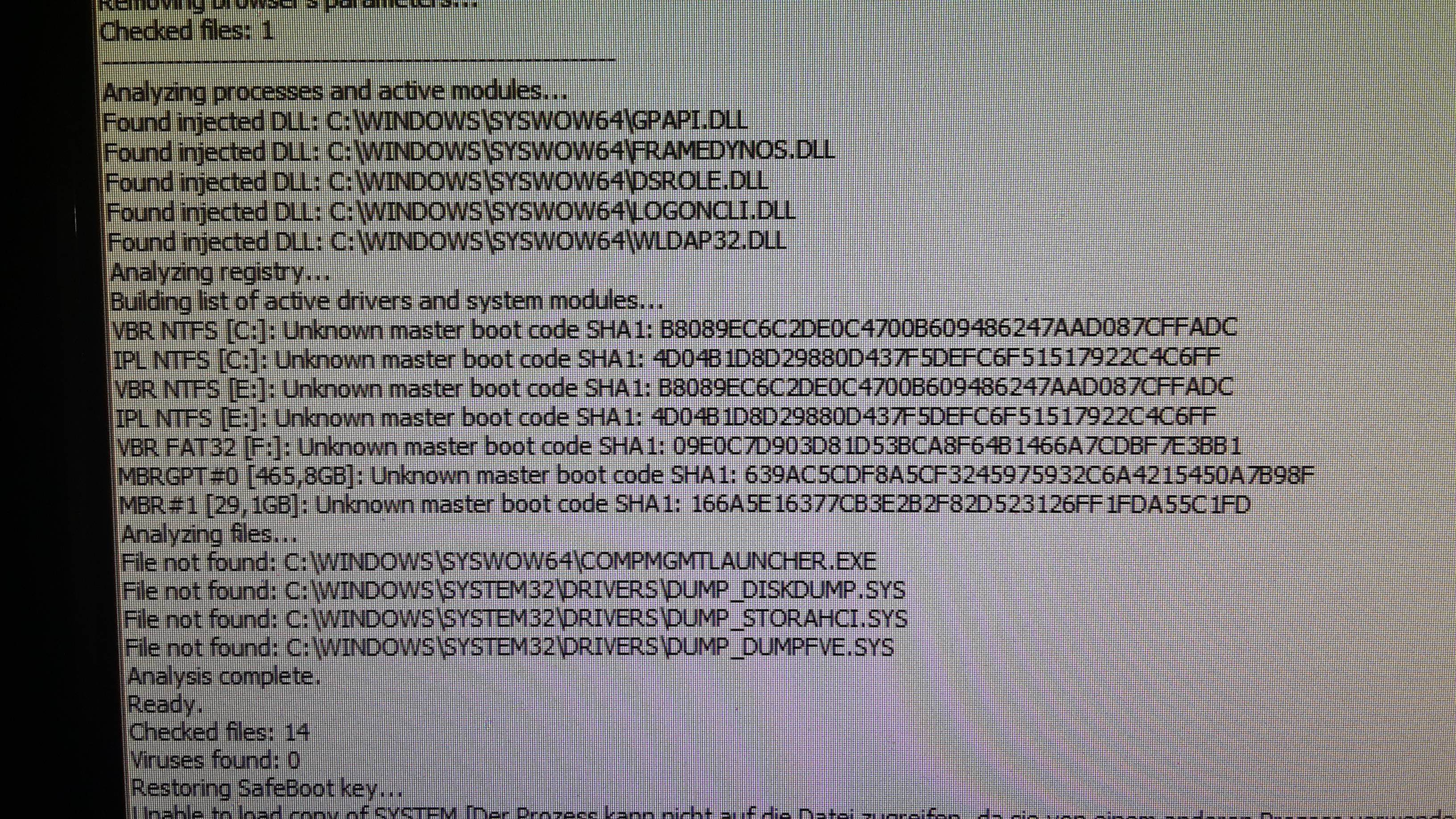

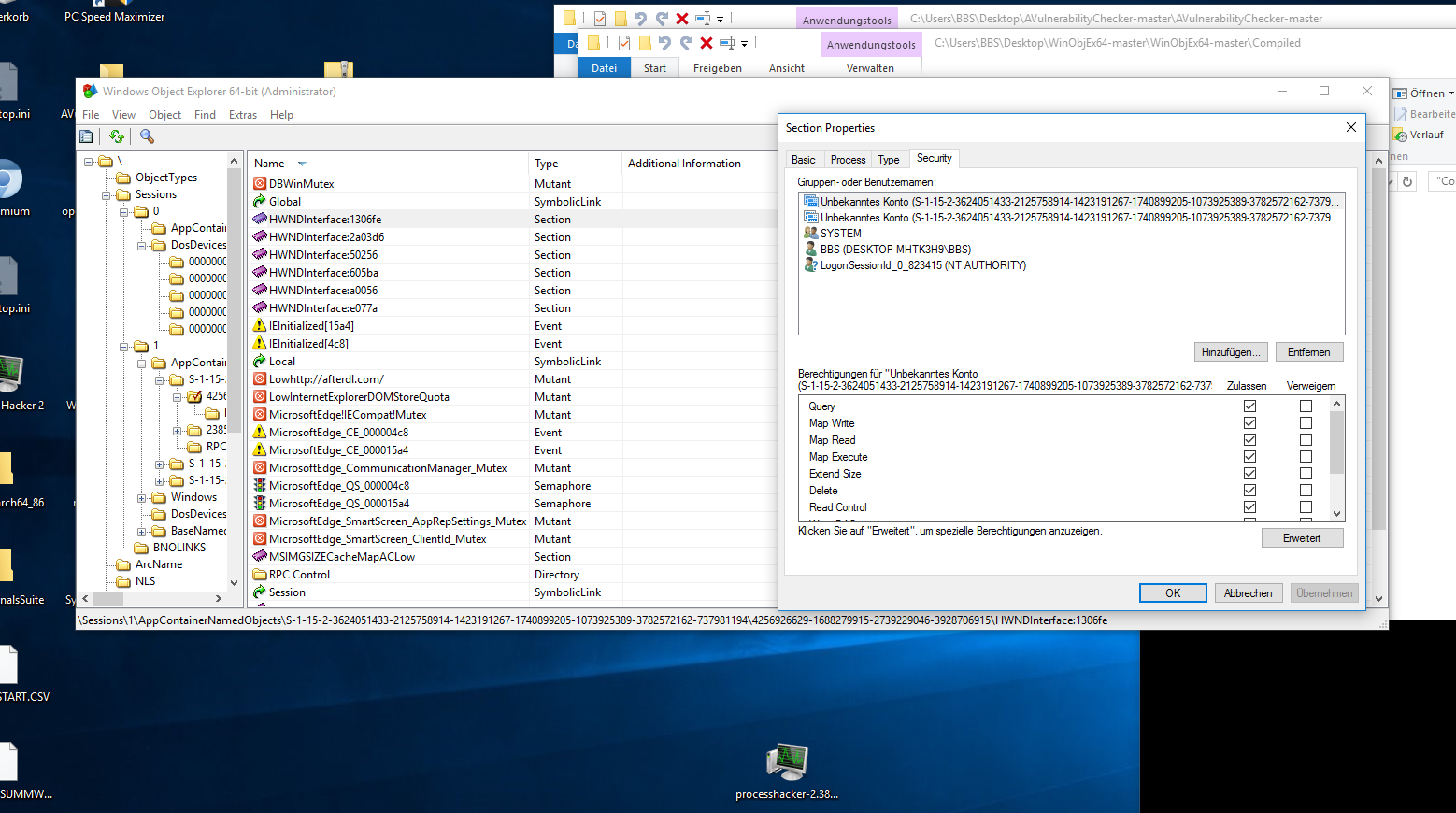

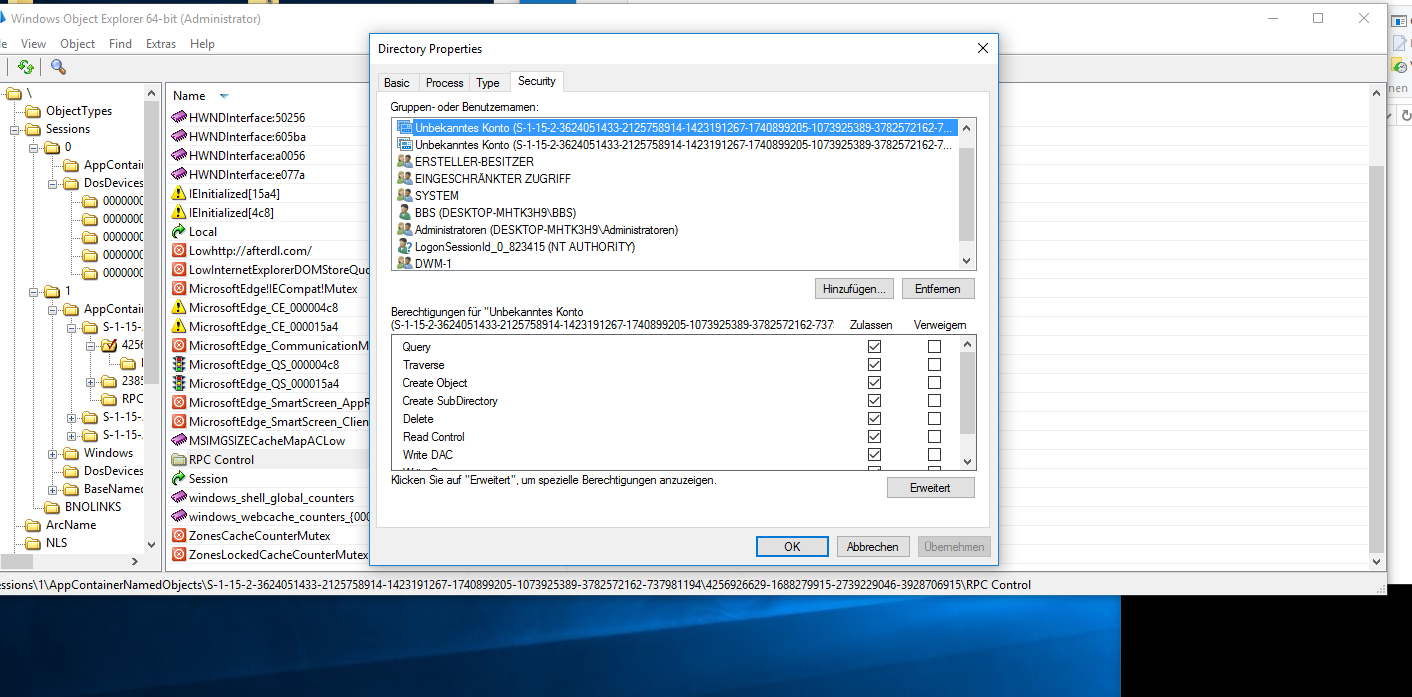

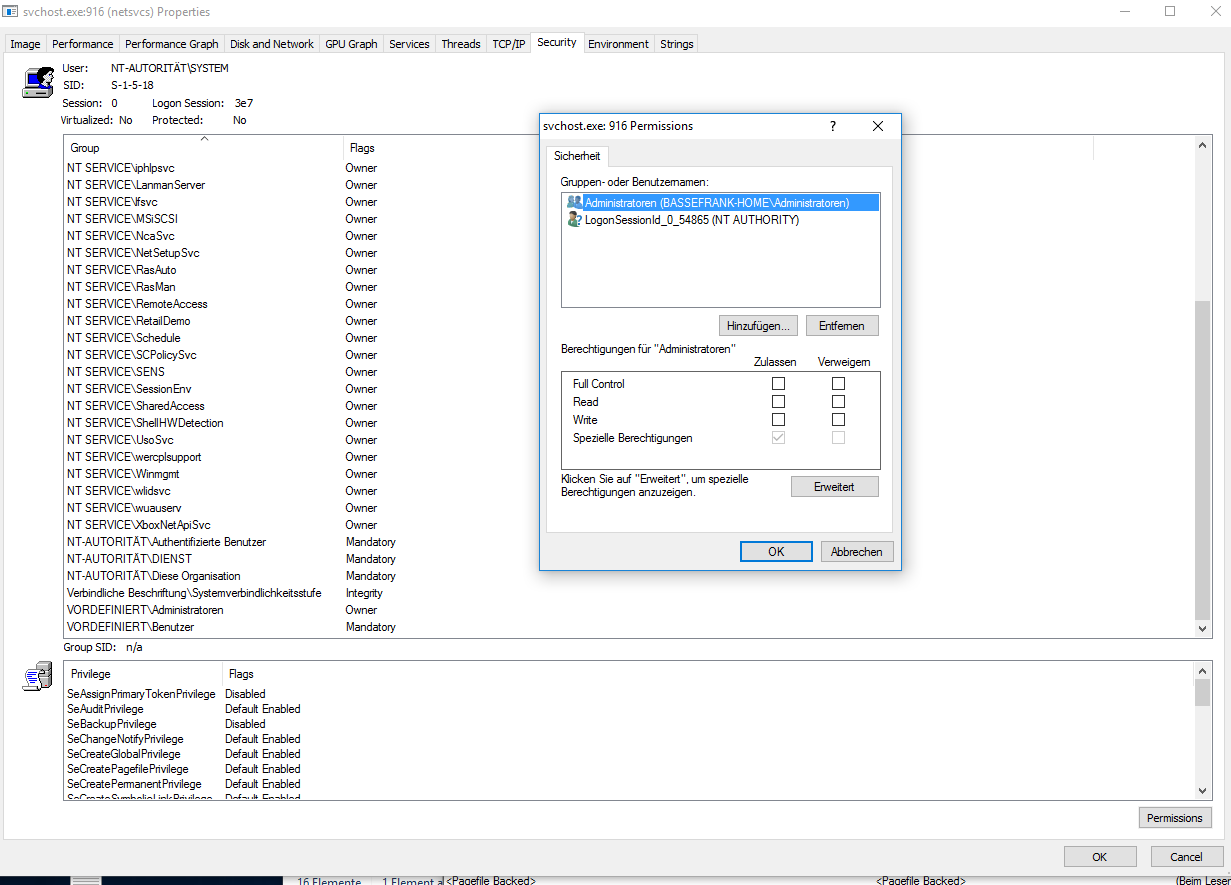

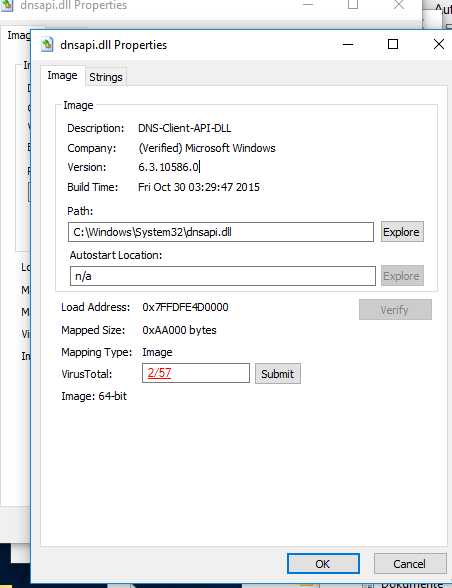

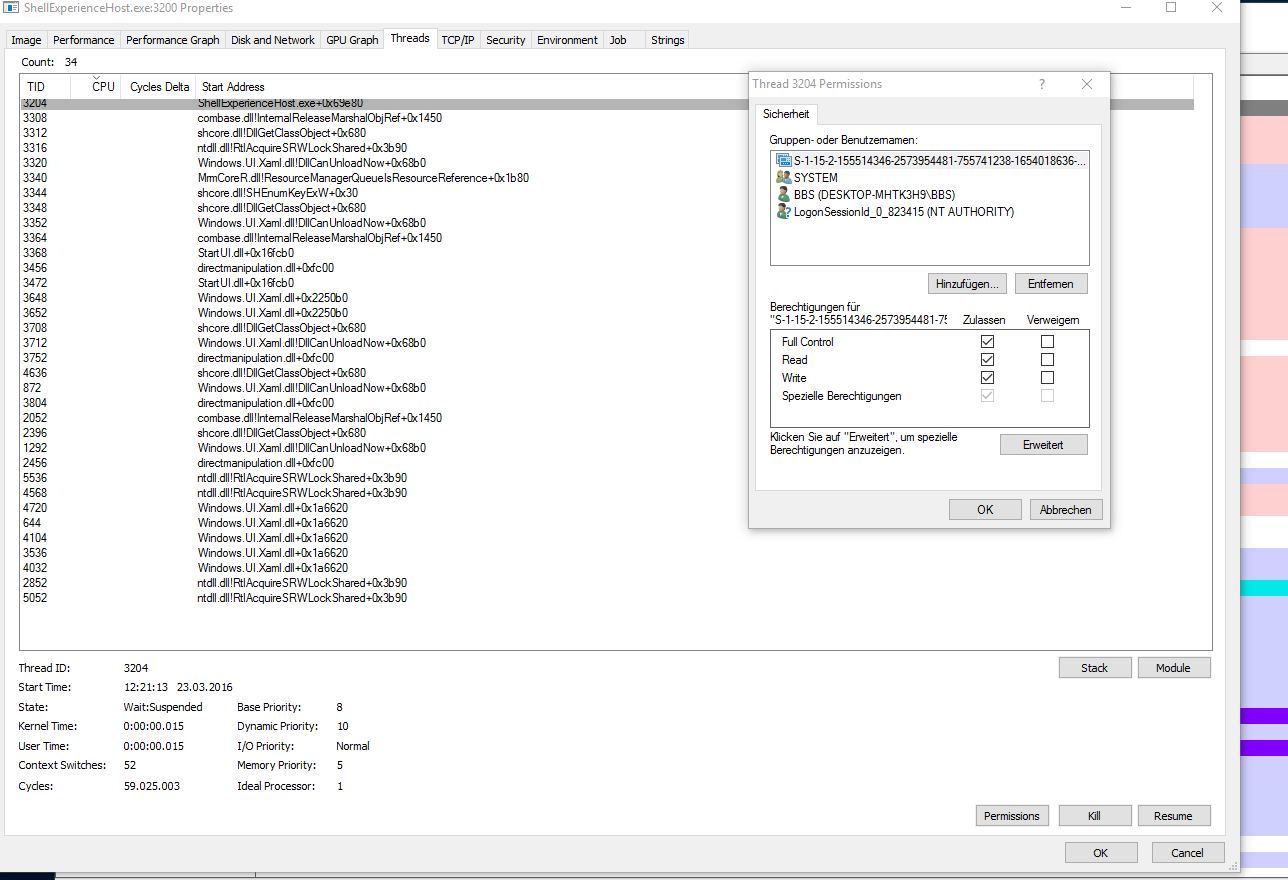

| Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziert Im Heise-Forum bin ich nicht angemeldet, der Thread im HP-Forum ist von mir. Mag sein, das die geposteten Logs und Screens unübersichtlich sind und einige meiner Schlussfolgerungen unzureichend belegt sind. Auch sehr wahrscheinlich, dass es nicht Nemesis ist, was ich vor einer Woche noch vermutet hätte. Aber: Meine Verlobte und ich bilden uns seid ca. 6 Monaten sicher nicht ein, dass wir Abbuchung vom PayPal-Konto nach Osteuropa hatten, ungerechtigte Zugriffe auf Onlinebanking, Bestellungen in diversen OnlineShops wo wir angemeldet waren, Portfreigaben auf der FritzBox, meine externe Festplatte mit beruflichen Daten verschlüsselt wurde und vieles mehr. Und mit Blick auf die bisherigen von mir geposteten Infos: da lässt sich sicher -rein fachlich - das Ein oder Andere entkräften, aber in der Summe sind das ziemlich viele Zufälle/Ausnahmen. Wer in Berlin wohnt kann sich gerne bei mir per PM melden und kann gerne vorbeikommen und sich alles ansehen. Das wäre kein Problem. GDATA findet viele unbekannte Serveranwendungen. Auf Anfrage lässt GDATA das zunächst -bis auf "sehr ungewöhnlich" - unkommentiert und bittet um weitere Logs. Einige werden jetzt sicher wieder behaupten man kann das Programm auch in die Tonne kloppen (legales registriertes Jahresabo Vollversion) oder GDATA war schon immer buggy. Dritte Bild von links ist ein anderes Programm. Gucke ich noch nach, welches das war. Setzte die später noch vergrößert rein, aber "nebenbei" auch noch einen Beruf. Geändert von dennissteins (11.03.2016 um 16:57 Uhr) |

| | #33 |

| Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziert Versucht man als Außenstehender die Sache sachlich anzugehen bleiben für mich zwei Punkte:

__________________1) Eine neue Festplatte ist sauber, da kann nichts drauf sein. 2) Vor kurzem gab es einen Einbruch bei (Ubuntu)Mint mit Manipulation der Distri. So gesehen wäre es vielleicht möglich, daß Dir eine manipulierte Ubuntuversion untergeschoben wurde, wie wahrscheinlich das ist, kann ich nicht beurteilen. Um aber auch diese Möglichkeit auszuschließen solltest Du Dir noch einmal eine Version aus einer sicheren Quelle herunterladen, etwa von hier: Ubuntuuser DE Auf DVD brennen, anschließend das System plattmachen indem die Festplatte neu formatiert wird, neu partitionieren, und dann das "neue" Ubuntu installieren. Ersatzweise kannst Du das Ganze ja auch mal statt mit Ubuntu, mit SuSE probieren; jetzt bin ich bei @Cosinus endgültig in Ungnade gefallen.    openSUSE Wenn das Alles nichts bringt, schmeiß den Rechner auf den (Sonder)Müll, und versuch´s mal hiermit: Akkordeonunterricht Berlin - Willkommen   |

| | #34 | |

| /// Helfer-Team       | Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziertZitat:

__________________ LG Der Felix Keine Hilfe per PN und E-Mail |

| | #35 |

| Gesperrt     | Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziert dennissteins schreibt ja das sowohl Windows als auch Linux Rechner betroffen sind und das er eine Fritzbox verwendet. Vielleicht müsste er da ansetzen und die Fritzbox mal aktualisieren bzw überprüfen auf ein neues Firmware hin zumal die Fritzboxen vor nicht allzu langer Zeit Sicherheitslücken hatten die Angriffe mit Root Rechten zuliessen: http://www.computerbase.de/forum/showthread.php?t=1548786 |

| | #36 | |

| Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziert.jpg/EP_KiaUEGMsTIAIoAg/hJRWaspTy9Hjef7dXrgpaZqAmw_4QFVBJ7Eykx0oPYc?size_mode=3&size=1280x960)      Zitat:

Neben der Fritzbox mit immer aktuellster Firmware, haben wir schon einen Speedport und einen ZyXel-Hardware-Firewall ausprobiert. Bringt aber nicht, da der Angriff von Innen kommen muss Und da es sich ja jetzt um einen Diskussionsthread handelt, darf ich sicher weiter wild irgendetwas posten. Netstat unter Ubuntu Code:

ATTFilter

Aktive Internetverbindungen (Server und stehende Verbindungen)

Proto Recv-Q Send-Q Local Address Foreign Address State

tcp 0 0 localhost:10026 *:* LISTEN

tcp 0 0 localhost:submission *:* LISTEN

tcp 0 0 *:http-alt *:* LISTEN

tcp 0 0 InvisibleThings:domain *:* LISTEN

tcp 0 0 localhost:smtp *:* LISTEN

tcp6 0 0 [::]:3142 [::]:* LISTEN

tcp6 0 0 [::]:http [::]:* LISTEN

udp 0 0 *:60978 *:*

udp 0 0 InvisibleThings:domain *:*

udp 0 0 *:bootpc *:*

udp 0 0 *:12439 *:*

udp 0 0 *:mdns *:*

udp6 0 0 [::]:52010 [::]:*

udp6 0 0 [::]:62603 [::]:*

udp6 0 0 [::]:mdns [::]:*

raw6 0 0 [::]:ipv6-icmp [::]:* 7

Aktive Sockets in der UNIX-Domäne (Server und stehende Verbindungen)

Proto RefCnt Flags Type State I-Node Pfad

unix 2 [ ] DGRAM 20951 /run/user/1000/systemd/notify

unix 2 [ ACC ] STREAM HÖRT 20952 /run/user/1000/systemd/private

unix 2 [ ACC ] SEQPAKET HÖRT 9489 /run/udev/control

unix 2 [ ACC ] STREAM HÖRT 21649 /run/user/1000/keyring/control

unix 2 [ ACC ] STREAM HÖRT 18234 /tmp/.dguardianipc

unix 2 [ ACC ] STREAM HÖRT 18235 /tmp/.dguardianurlipc

unix 2 [ ACC ] STREAM HÖRT 19524 /tmp/.X11-unix/X0

unix 2 [ ACC ] STREAM HÖRT 21750 /run/user/1000/keyring/pkcs11

unix 2 [ ACC ] STREAM HÖRT 21752 /run/user/1000/keyring/ssh

unix 2 [ ACC ] STREAM HÖRT 14964 /sys/fs/cgroup/cgmanager/sock

unix 2 [ ACC ] STREAM HÖRT 22034 /run/user/1000/pulse/native

unix 2 [ ACC ] STREAM HÖRT 21945 @/tmp/.ICE-unix/1780

unix 2 [ ACC ] STREAM HÖRT 21946 /tmp/.ICE-unix/1780

unix 2 [ ACC ] STREAM HÖRT 19523 @/tmp/.X11-unix/X0

unix 2 [ ACC ] STREAM HÖRT 21783 @/tmp/dbus-amfTP8tk

unix 2 [ ACC ] STREAM HÖRT 13938 /run/uuidd/request

unix 2 [ ACC ] STREAM HÖRT 13940 /var/run/dbus/system_bus_socket

unix 2 [ ] DGRAM 9474 /run/systemd/notify

unix 2 [ ACC ] STREAM HÖRT 9475 /run/systemd/private

unix 2 [ ACC ] STREAM HÖRT 13941 /var/run/avahi-daemon/socket

unix 2 [ ACC ] STREAM HÖRT 13942 /run/acpid.socket

unix 2 [ ACC ] STREAM HÖRT 9480 /run/systemd/fsck.progress

unix 2 [ ACC ] STREAM HÖRT 13943 /run/clamav/clamd.ctl

unix 2 [ ACC ] STREAM HÖRT 9481 /run/systemd/journal/stdout

unix 7 [ ] DGRAM 9482 /run/systemd/journal/socket

unix 24 [ ] DGRAM 9483 /run/systemd/journal/dev-log

unix 2 [ ACC ] STREAM HÖRT 9488 /run/lvm/lvmpolld.socket

unix 2 [ ACC ] STREAM HÖRT 10692 /run/lvm/lvmetad.socket

unix 2 [ ] DGRAM 10860 /run/systemd/journal/syslog

unix 2 [ ACC ] STREAM HÖRT 21686 @/com/ubuntu/upstart-session/1000/1587

unix 2 [ ACC ] STREAM HÖRT 21843 @/tmp/dbus-dTDmiyOsDY

unix 2 [ ACC ] STREAM HÖRT 15940 /var/run/NetworkManager/private

unix 2 [ ACC ] STREAM HÖRT 73324 @/tmp/dbus-iOci1F8KDp

unix 2 [ ACC ] STREAM HÖRT 17178 /var/run/clamav/clamav-milter.ctl

unix 2 [ ACC ] STREAM HÖRT 21043 @/tmp/dbus-H9cbTjx7Zs

unix 2 [ ACC ] STREAM HÖRT 20453 /var/run/sendmail/mta/smcontrol

unix 2 [ ACC ] STREAM HÖRT 73632 /var/run/NetworkManager/private-dhcp

unix 3 [ ] STREAM VERBUNDEN 22061

unix 3 [ ] STREAM VERBUNDEN 21727

unix 3 [ ] STREAM VERBUNDEN 24227 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 22557

unix 3 [ ] STREAM VERBUNDEN 21268

unix 3 [ ] STREAM VERBUNDEN 21169 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 24241 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 22712

unix 3 [ ] STREAM VERBUNDEN 21008 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 23915

unix 3 [ ] STREAM VERBUNDEN 73730 @/tmp/.X11-unix/X0

unix 3 [ ] STREAM VERBUNDEN 23203

unix 3 [ ] STREAM VERBUNDEN 17905

unix 3 [ ] STREAM VERBUNDEN 24188

unix 3 [ ] STREAM VERBUNDEN 23231

unix 3 [ ] STREAM VERBUNDEN 22082 /run/user/1000/pulse/native

unix 3 [ ] STREAM VERBUNDEN 21857

unix 3 [ ] STREAM VERBUNDEN 17275 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 16954 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 21147 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 20175 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 15868

unix 2 [ ] DGRAM 14714

unix 3 [ ] STREAM VERBUNDEN 72596 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 24147 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 23353

unix 3 [ ] STREAM VERBUNDEN 24633 @/tmp/dbus-dTDmiyOsDY

unix 3 [ ] STREAM VERBUNDEN 23201 @/tmp/dbus-dTDmiyOsDY

unix 2 [ ] DGRAM 15347

unix 3 [ ] STREAM VERBUNDEN 14978

unix 3 [ ] STREAM VERBUNDEN 385906 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 23548 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 21449

unix 3 [ ] DGRAM 13643

unix 3 [ ] STREAM VERBUNDEN 23277 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 22678 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 24236

unix 3 [ ] STREAM VERBUNDEN 22556 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 21861 @/tmp/.X11-unix/X0

unix 3 [ ] STREAM VERBUNDEN 18397

unix 3 [ ] STREAM VERBUNDEN 18804

unix 3 [ ] STREAM VERBUNDEN 20846

unix 3 [ ] STREAM VERBUNDEN 22690 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 21720 @/com/ubuntu/upstart-session/1000/1587

unix 3 [ ] STREAM VERBUNDEN 15353

unix 3 [ ] STREAM VERBUNDEN 23493

unix 3 [ ] STREAM VERBUNDEN 23035

unix 3 [ ] STREAM VERBUNDEN 22822

unix 3 [ ] STREAM VERBUNDEN 18810

unix 3 [ ] STREAM VERBUNDEN 23392 @/tmp/.X11-unix/X0

unix 3 [ ] STREAM VERBUNDEN 21359 @/tmp/.X11-unix/X0

unix 3 [ ] STREAM VERBUNDEN 21799 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 22687 /run/systemd/journal/stdout

unix 2 [ ] DGRAM 19595

unix 3 [ ] STREAM VERBUNDEN 23766 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 23031 @/tmp/dbus-dTDmiyOsDY

unix 3 [ ] STREAM VERBUNDEN 21454 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 21251 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 21184

unix 3 [ ] STREAM VERBUNDEN 21091

unix 3 [ ] STREAM VERBUNDEN 15439

unix 3 [ ] STREAM VERBUNDEN 23525

unix 3 [ ] STREAM VERBUNDEN 23957 @/tmp/dbus-amfTP8tk

unix 3 [ ] STREAM VERBUNDEN 21335 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 23871

unix 3 [ ] STREAM VERBUNDEN 22976

unix 3 [ ] STREAM VERBUNDEN 24233

unix 3 [ ] STREAM VERBUNDEN 23695

unix 3 [ ] STREAM VERBUNDEN 21044

unix 3 [ ] STREAM VERBUNDEN 15360 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 15692 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 205954

unix 3 [ ] STREAM VERBUNDEN 75814

unix 3 [ ] STREAM VERBUNDEN 23758

unix 3 [ ] STREAM VERBUNDEN 386196 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 205076

unix 3 [ ] STREAM VERBUNDEN 24068

unix 3 [ ] STREAM VERBUNDEN 23313

unix 3 [ ] DGRAM 13642

unix 3 [ ] STREAM VERBUNDEN 21269

unix 2 [ ] DGRAM 74175

unix 3 [ ] STREAM VERBUNDEN 22484 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 9862 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 23703

unix 3 [ ] STREAM VERBUNDEN 22488 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 18805

unix 3 [ ] STREAM VERBUNDEN 16385 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 22483 @/tmp/.X11-unix/X0

unix 3 [ ] STREAM VERBUNDEN 21156

unix 3 [ ] STREAM VERBUNDEN 20539

unix 3 [ ] STREAM VERBUNDEN 14215

unix 3 [ ] STREAM VERBUNDEN 14684 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 14057

unix 3 [ ] STREAM VERBUNDEN 73338

unix 3 [ ] STREAM VERBUNDEN 24190 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 23937

unix 3 [ ] STREAM VERBUNDEN 22243

unix 3 [ ] STREAM VERBUNDEN 21187 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 23688 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 22970

unix 3 [ ] STREAM VERBUNDEN 17048

unix 3 [ ] STREAM VERBUNDEN 16783 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 30448

unix 3 [ ] STREAM VERBUNDEN 24173 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 23393

unix 3 [ ] STREAM VERBUNDEN 21874 @/tmp/dbus-dTDmiyOsDY

unix 3 [ ] STREAM VERBUNDEN 24224 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 23240 /run/systemd/journal/stdout

unix 2 [ ] DGRAM 22139

unix 3 [ ] STREAM VERBUNDEN 24228

unix 3 [ ] STREAM VERBUNDEN 23866

unix 2 [ ] DGRAM 9847

unix 3 [ ] STREAM VERBUNDEN 73822 @/tmp/dbus-iOci1F8KDp

unix 3 [ ] STREAM VERBUNDEN 22140 @/tmp/dbus-amfTP8tk

unix 2 [ ] DGRAM 21540

unix 3 [ ] STREAM VERBUNDEN 22056 /run/user/1000/pulse/native

unix 3 [ ] STREAM VERBUNDEN 24205

unix 3 [ ] STREAM VERBUNDEN 24065 @/dbus-vfs-daemon/socket-Ey8tyqAP

unix 3 [ ] STREAM VERBUNDEN 22077

unix 3 [ ] STREAM VERBUNDEN 20725 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 24237 /run/systemd/journal/stdout

unix 2 [ ] DGRAM 22293

unix 3 [ ] STREAM VERBUNDEN 21977

unix 3 [ ] STREAM VERBUNDEN 21416 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 20543

unix 3 [ ] STREAM VERBUNDEN 14957 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 14676 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 73675

unix 3 [ ] STREAM VERBUNDEN 23961

unix 3 [ ] STREAM VERBUNDEN 22785

unix 3 [ ] STREAM VERBUNDEN 23390 @/dbus-vfs-daemon/socket-hlsLl9Uv

unix 3 [ ] STREAM VERBUNDEN 21798

unix 3 [ ] STREAM VERBUNDEN 23367

unix 3 [ ] STREAM VERBUNDEN 21959

unix 3 [ ] SEQPAKET VERBUNDEN 206494

unix 3 [ ] STREAM VERBUNDEN 73325

unix 3 [ ] STREAM VERBUNDEN 23275 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 385914 @/tmp/dbus-amfTP8tk

unix 3 [ ] STREAM VERBUNDEN 385911 @/tmp/dbus-dTDmiyOsDY

unix 3 [ ] STREAM VERBUNDEN 281496 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 24153

unix 3 [ ] STREAM VERBUNDEN 21953 @/tmp/dbus-amfTP8tk

unix 3 [ ] STREAM VERBUNDEN 13633 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 23698

unix 3 [ ] STREAM VERBUNDEN 15761

unix 3 [ ] STREAM VERBUNDEN 9920

unix 3 [ ] STREAM VERBUNDEN 23938

unix 3 [ ] STREAM VERBUNDEN 21862 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 22480 @/tmp/dbus-dTDmiyOsDY

unix 2 [ ] DGRAM 17889

unix 3 [ ] STREAM VERBUNDEN 77824 @/tmp/dbus-iOci1F8KDp

unix 3 [ ] STREAM VERBUNDEN 23757 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 22410

unix 3 [ ] STREAM VERBUNDEN 22054 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 21761 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 14701 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 16210

unix 3 [ ] STREAM VERBUNDEN 22564 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 21579 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 214814 /run/user/1000/pulse/native

unix 3 [ ] STREAM VERBUNDEN 24685

unix 3 [ ] STREAM VERBUNDEN 23864 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 24073 @/dbus-vfs-daemon/socket-uUQkA5Ql

unix 3 [ ] STREAM VERBUNDEN 20332 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 73765

unix 3 [ ] STREAM VERBUNDEN 24218

unix 3 [ ] STREAM VERBUNDEN 23686

unix 3 [ ] STREAM VERBUNDEN 21149 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 23545 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 205950

unix 3 [ ] STREAM VERBUNDEN 23343 @/tmp/.X11-unix/X0

unix 3 [ ] STREAM VERBUNDEN 22100

unix 3 [ ] STREAM VERBUNDEN 73363

unix 3 [ ] STREAM VERBUNDEN 73189 @/tmp/dbus-dTDmiyOsDY

unix 3 [ ] STREAM VERBUNDEN 23351 @/tmp/dbus-dTDmiyOsDY

unix 3 [ ] STREAM VERBUNDEN 23036 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 22823 @/tmp/dbus-amfTP8tk

unix 3 [ ] STREAM VERBUNDEN 17186 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 23346 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 21939

unix 2 [ ] DGRAM 18861

unix 3 [ ] STREAM VERBUNDEN 19615 @/tmp/.X11-unix/X0

unix 3 [ ] STREAM VERBUNDEN 15819

unix 3 [ ] STREAM VERBUNDEN 23238

unix 3 [ ] STREAM VERBUNDEN 22482

unix 3 [ ] STREAM VERBUNDEN 22009

unix 3 [ ] STREAM VERBUNDEN 14705 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 22555

unix 3 [ ] STREAM VERBUNDEN 21249

unix 3 [ ] STREAM VERBUNDEN 21240

unix 3 [ ] STREAM VERBUNDEN 21148

unix 3 [ ] STREAM VERBUNDEN 22068

unix 3 [ ] STREAM VERBUNDEN 22718 @/tmp/dbus-H9cbTjx7Zs

unix 2 [ ] DGRAM 21595

unix 3 [ ] DGRAM 11279

unix 3 [ ] STREAM VERBUNDEN 21281

unix 3 [ ] STREAM VERBUNDEN 23342 @/tmp/.X11-unix/X0

unix 3 [ ] STREAM VERBUNDEN 21848

unix 2 [ ] DGRAM 16979

unix 3 [ ] STREAM VERBUNDEN 15637

unix 3 [ ] STREAM VERBUNDEN 205023 @/tmp/.X11-unix/X0

unix 3 [ ] STREAM VERBUNDEN 75815 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 23220 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 281495

unix 3 [ ] STREAM VERBUNDEN 24069 @/tmp/dbus-amfTP8tk

unix 3 [ ] STREAM VERBUNDEN 23339

unix 2 [ ] DGRAM 73634

unix 3 [ ] STREAM VERBUNDEN 24146 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 22250

unix 3 [ ] STREAM VERBUNDEN 22325

unix 3 [ ] STREAM VERBUNDEN 21253 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 21094 @/com/ubuntu/upstart-session/1000/1587

unix 3 [ ] STREAM VERBUNDEN 20307 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 21159 @/com/ubuntu/upstart-session/1000/1587

unix 2 [ ] DGRAM 23955

unix 3 [ ] STREAM VERBUNDEN 22247 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 75117

unix 3 [ ] STREAM VERBUNDEN 23205

unix 2 [ ] DGRAM 17047

unix 3 [ ] STREAM VERBUNDEN 21864 /var/run/dbus/system_bus_socket

unix 3 [ ] DGRAM 19236

unix 3 [ ] STREAM VERBUNDEN 22717

unix 3 [ ] STREAM VERBUNDEN 21767

unix 3 [ ] STREAM VERBUNDEN 22251

unix 2 [ ] DGRAM 20939

unix 3 [ ] STREAM VERBUNDEN 23214 @/tmp/.X11-unix/X0

unix 3 [ ] STREAM VERBUNDEN 22660 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 15358 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 386188

unix 3 [ ] STREAM VERBUNDEN 24154 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 21410

unix 3 [ ] STREAM VERBUNDEN 23788

unix 3 [ ] STREAM VERBUNDEN 24229 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 23417 @/tmp/dbus-amfTP8tk

unix 3 [ ] STREAM VERBUNDEN 73818 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 24635

unix 3 [ ] STREAM VERBUNDEN 73339

unix 3 [ ] STREAM VERBUNDEN 16316 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 14950

unix 3 [ ] STREAM VERBUNDEN 22326 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 21425 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 20544 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 18800

unix 3 [ ] STREAM VERBUNDEN 14663

unix 3 [ ] STREAM VERBUNDEN 75937 @/tmp/dbus-dTDmiyOsDY

unix 3 [ ] STREAM VERBUNDEN 22784 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 18812

unix 3 [ ] STREAM VERBUNDEN 23387 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 73821

unix 3 [ ] STREAM VERBUNDEN 22508

unix 3 [ ] STREAM VERBUNDEN 21489 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 21318 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 16980

unix 3 [ ] STREAM VERBUNDEN 24666

unix 3 [ ] STREAM VERBUNDEN 21282 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 23784 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 22559 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 21851

unix 3 [ ] STREAM VERBUNDEN 17531

unix 3 [ ] STREAM VERBUNDEN 22078 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 20724

unix 3 [ ] SEQPAKET VERBUNDEN 206495

unix 3 [ ] STREAM VERBUNDEN 23773

unix 3 [ ] STREAM VERBUNDEN 386194 @/tmp/.X11-unix/X0

unix 3 [ ] STREAM VERBUNDEN 24093

unix 3 [ ] STREAM VERBUNDEN 21450 /var/run/dbus/system_bus_socket

unix 3 [ ] DGRAM 13644

unix 3 [ ] STREAM VERBUNDEN 24658 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 23699

unix 2 [ ] DGRAM 15350

unix 3 [ ] STREAM VERBUNDEN 15356 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 73729

unix 3 [ ] STREAM VERBUNDEN 73192 @/tmp/.X11-unix/X0

unix 3 [ ] STREAM VERBUNDEN 24579

unix 3 [ ] STREAM VERBUNDEN 23879 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 15354 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 22249

unix 3 [ ] STREAM VERBUNDEN 24637

unix 3 [ ] STREAM VERBUNDEN 23354

unix 3 [ ] STREAM VERBUNDEN 23687 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 21863 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 18806

unix 3 [ ] STREAM VERBUNDEN 385916

unix 3 [ ] STREAM VERBUNDEN 215166

unix 3 [ ] STREAM VERBUNDEN 24663 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 206022

unix 2 [ ] DGRAM 23762

unix 3 [ ] STREAM VERBUNDEN 22105 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 22062

unix 3 [ ] STREAM VERBUNDEN 20934

unix 3 [ ] STREAM VERBUNDEN 73814

unix 3 [ ] STREAM VERBUNDEN 24149

unix 3 [ ] STREAM VERBUNDEN 21049 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 19343 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 21488

unix 3 [ ] STREAM VERBUNDEN 18808

unix 3 [ ] STREAM VERBUNDEN 16840

unix 3 [ ] STREAM VERBUNDEN 23878 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 21949

unix 3 [ ] STREAM VERBUNDEN 22500

unix 3 [ ] STREAM VERBUNDEN 23008

unix 3 [ ] STREAM VERBUNDEN 17185

unix 3 [ ] STREAM VERBUNDEN 23763 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 21456 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 14314

unix 3 [ ] STREAM VERBUNDEN 14678 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 21316 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 16315

unix 3 [ ] STREAM VERBUNDEN 73817

unix 3 [ ] STREAM VERBUNDEN 23350

unix 3 [ ] STREAM VERBUNDEN 73369

unix 3 [ ] STREAM VERBUNDEN 21918

unix 3 [ ] STREAM VERBUNDEN 21181 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 21157 @/com/ubuntu/upstart-session/1000/1587

unix 3 [ ] STREAM VERBUNDEN 24212

unix 2 [ ] DGRAM 23683

unix 3 [ ] STREAM VERBUNDEN 21484

unix 3 [ ] STREAM VERBUNDEN 18807

unix 3 [ ] STREAM VERBUNDEN 75939 @/tmp/.X11-unix/X0

unix 3 [ ] STREAM VERBUNDEN 23316 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 386199

unix 3 [ ] STREAM VERBUNDEN 24665

unix 3 [ ] STREAM VERBUNDEN 22248

unix 2 [ ] DGRAM 13638

unix 3 [ ] STREAM VERBUNDEN 22978

unix 3 [ ] STREAM VERBUNDEN 21334

unix 3 [ ] STREAM VERBUNDEN 15359 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 73744 @/tmp/.X11-unix/X0

unix 3 [ ] STREAM VERBUNDEN 22069 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 73663 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 21485 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 21956

unix 3 [ ] STREAM VERBUNDEN 73742

unix 3 [ ] STREAM VERBUNDEN 23033

unix 3 [ ] STREAM VERBUNDEN 22971

unix 3 [ ] STREAM VERBUNDEN 23872

unix 3 [ ] STREAM VERBUNDEN 21158

unix 3 [ ] STREAM VERBUNDEN 16211 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 15355 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 23486

unix 3 [ ] STREAM VERBUNDEN 22390

unix 3 [ ] STREAM VERBUNDEN 21497 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 21873

unix 3 [ ] STREAM VERBUNDEN 20273 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 18797

unix 3 [ ] STREAM VERBUNDEN 16953

unix 3 [ ] STREAM VERBUNDEN 73349

unix 3 [ ] STREAM VERBUNDEN 24208

unix 3 [ ] STREAM VERBUNDEN 30449 @/tmp/dbus-amfTP8tk

unix 3 [ ] STREAM VERBUNDEN 24172 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 23395

unix 3 [ ] STREAM VERBUNDEN 386195

unix 3 [ ] STREAM VERBUNDEN 23500 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 21265

unix 3 [ ] STREAM VERBUNDEN 13629

unix 3 [ ] STREAM VERBUNDEN 205953

unix 3 [ ] STREAM VERBUNDEN 23832

unix 3 [ ] STREAM VERBUNDEN 22713 @/tmp/.X11-unix/X0

unix 3 [ ] STREAM VERBUNDEN 23318 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 9922 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 21179 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 22716 @/tmp/.X11-unix/X0

unix 3 [ ] STREAM VERBUNDEN 18381

unix 3 [ ] STREAM VERBUNDEN 22075

unix 3 [ ] STREAM VERBUNDEN 21545 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 22659

unix 3 [ ] STREAM VERBUNDEN 21266

unix 3 [ ] STREAM VERBUNDEN 21819 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 16890

unix 3 [ ] DGRAM 13645

unix 3 [ ] STREAM VERBUNDEN 23552 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 22032

unix 3 [ ] STREAM VERBUNDEN 21876

unix 3 [ ] STREAM VERBUNDEN 21190

unix 3 [ ] STREAM VERBUNDEN 18802

unix 3 [ ] STREAM VERBUNDEN 22689

unix 3 [ ] STREAM VERBUNDEN 17058 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 23934

unix 3 [ ] STREAM VERBUNDEN 22246

unix 3 [ ] STREAM VERBUNDEN 21852 @/tmp/dbus-dTDmiyOsDY

unix 3 [ ] STREAM VERBUNDEN 22786 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 24171

unix 3 [ ] STREAM VERBUNDEN 24636 @/tmp/.X11-unix/X0

unix 3 [ ] STREAM VERBUNDEN 23940 @/tmp/.X11-unix/X0

unix 3 [ ] STREAM VERBUNDEN 73762 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 205951

unix 3 [ ] STREAM VERBUNDEN 23774 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 23501 @/dbus-vfs-daemon/socket-6nE0iiSD

unix 3 [ ] STREAM VERBUNDEN 21411 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 24070 @/dbus-vfs-daemon/socket-O4kBZ5Fn

unix 3 [ ] STREAM VERBUNDEN 24219 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 23037 /var/run/dbus/system_bus_socket

unix 2 [ ] DGRAM 9925

unix 3 [ ] STREAM VERBUNDEN 22541 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 18382 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 23492

unix 3 [ ] STREAM VERBUNDEN 21748

unix 3 [ ] STREAM VERBUNDEN 22558

unix 3 [ ] STREAM VERBUNDEN 21257

unix 3 [ ] STREAM VERBUNDEN 16983 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 16370 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 15920

unix 3 [ ] STREAM VERBUNDEN 23219

unix 3 [ ] STREAM VERBUNDEN 21728

unix 3 [ ] STREAM VERBUNDEN 21890

unix 3 [ ] STREAM VERBUNDEN 19529

unix 3 [ ] STREAM VERBUNDEN 76245

unix 3 [ ] STREAM VERBUNDEN 22328

unix 3 [ ] STREAM VERBUNDEN 21976

unix 3 [ ] STREAM VERBUNDEN 20546

unix 3 [ ] STREAM VERBUNDEN 18801

unix 3 [ ] STREAM VERBUNDEN 75817 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 23204 @/tmp/.X11-unix/X0

unix 3 [ ] STREAM VERBUNDEN 23916

unix 3 [ ] STREAM VERBUNDEN 21952 @/tmp/.X11-unix/X0

unix 3 [ ] STREAM VERBUNDEN 21768

unix 3 [ ] STREAM VERBUNDEN 24217

unix 3 [ ] STREAM VERBUNDEN 23685

unix 3 [ ] STREAM VERBUNDEN 15346

unix 2 [ ] DGRAM 14977

unix 3 [ ] STREAM VERBUNDEN 385904 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 18809

unix 3 [ ] STREAM VERBUNDEN 23789

unix 3 [ ] STREAM VERBUNDEN 22104

unix 3 [ ] STREAM VERBUNDEN 22060 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 73810 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 24209 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 23543

unix 3 [ ] STREAM VERBUNDEN 23876 @/tmp/.X11-unix/X0

unix 3 [ ] STREAM VERBUNDEN 21173 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 23877

unix 3 [ ] STREAM VERBUNDEN 21409 @/tmp/dbus-dTDmiyOsDY

unix 3 [ ] STREAM VERBUNDEN 74168 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 22496 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 22972 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 18811

unix 3 [ ] STREAM VERBUNDEN 22901 @/tmp/.ICE-unix/1780

unix 3 [ ] STREAM VERBUNDEN 22010

unix 3 [ ] STREAM VERBUNDEN 17274

unix 3 [ ] STREAM VERBUNDEN 21146

unix 3 [ ] STREAM VERBUNDEN 20153

unix 3 [ ] STREAM VERBUNDEN 22063 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 386187

unix 3 [ ] STREAM VERBUNDEN 21250 @/tmp/.X11-unix/X0

unix 3 [ ] STREAM VERBUNDEN 18398 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 15941

unix 3 [ ] STREAM VERBUNDEN 21749 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 19342

unix 3 [ ] STREAM VERBUNDEN 23833

unix 3 [ ] STREAM VERBUNDEN 16981 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 24610 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 23696 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 15352

unix 3 [ ] STREAM VERBUNDEN 205025 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 386193

unix 3 [ ] STREAM VERBUNDEN 205970 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 24156

unix 3 [ ] STREAM VERBUNDEN 23828 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 73188

unix 3 [ ] STREAM VERBUNDEN 24220 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 23416

unix 2 [ ] DGRAM 280385

unix 3 [ ] STREAM VERBUNDEN 16056

unix 3 [ ] STREAM VERBUNDEN 75157

unix 3 [ ] STREAM VERBUNDEN 23213 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 23034 @/tmp/.X11-unix/X0

unix 3 [ ] STREAM VERBUNDEN 17049

unix 3 [ ] STREAM VERBUNDEN 23344 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 21954

unix 3 [ ] STREAM VERBUNDEN 21915 @/tmp/.X11-unix/X0

unix 3 [ ] STREAM VERBUNDEN 21891

unix 3 [ ] STREAM VERBUNDEN 19614

unix 3 [ ] STREAM VERBUNDEN 22891 @/tmp/.X11-unix/X0

unix 3 [ ] STREAM VERBUNDEN 22686

unix 3 [ ] STREAM VERBUNDEN 22053

unix 3 [ ] STREAM VERBUNDEN 21877 @/tmp/.X11-unix/X0

unix 3 [ ] STREAM VERBUNDEN 21172

unix 3 [ ] STREAM VERBUNDEN 18799

unix 3 [ ] STREAM VERBUNDEN 21258 @/tmp/dbus-dTDmiyOsDY

unix 3 [ ] STREAM VERBUNDEN 21168

unix 3 [ ] STREAM VERBUNDEN 15930

unix 3 [ ] STREAM VERBUNDEN 21757

unix 2 [ ] DGRAM 19345

unix 3 [ ] DGRAM 19237

unix 3 [ ] STREAM VERBUNDEN 385915

unix 3 [ ] STREAM VERBUNDEN 73760 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 22059

unix 3 [ ] STREAM VERBUNDEN 205075 @/tmp/dbus-amfTP8tk

unix 3 [ ] STREAM VERBUNDEN 23867

unix 3 [ ] STREAM VERBUNDEN 22141

unix 3 [ ] STREAM VERBUNDEN 23272

unix 3 [ ] STREAM VERBUNDEN 21849

unix 3 [ ] STREAM VERBUNDEN 73350 @/tmp/dbus-iOci1F8KDp

unix 3 [ ] STREAM VERBUNDEN 24662

unix 3 [ ] STREAM VERBUNDEN 73191

unix 3 [ ] STREAM VERBUNDEN 24588 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 24582

unix 3 [ ] STREAM VERBUNDEN 23939 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 24189

unix 3 [ ] STREAM VERBUNDEN 21427 @/tmp/dbus-amfTP8tk

unix 3 [ ] STREAM VERBUNDEN 21191 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 19360

unix 3 [ ] STREAM VERBUNDEN 18798

unix 3 [ ] STREAM VERBUNDEN 14961 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 24206 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 22055

unix 3 [ ] STREAM VERBUNDEN 17630

unix 3 [ ] STREAM VERBUNDEN 23389 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 22887 @/tmp/dbus-amfTP8tk

unix 3 [ ] STREAM VERBUNDEN 21267

unix 3 [ ] STREAM VERBUNDEN 73743

unix 2 [ ] DGRAM 23208

unix 3 [ ] STREAM VERBUNDEN 22783

unix 2 [ ] DGRAM 17904

unix 3 [ ] STREAM VERBUNDEN 21270 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 21756

unix 3 [ ] STREAM VERBUNDEN 22715

unix 3 [ ] STREAM VERBUNDEN 11041

unix 3 [ ] STREAM VERBUNDEN 205969

unix 3 [ ] STREAM VERBUNDEN 22650 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 73815 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 73340 @/tmp/dbus-iOci1F8KDp

unix 3 [ ] STREAM VERBUNDEN 24234 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 16374 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 205128 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 75938

unix 3 [ ] STREAM VERBUNDEN 23776

unix 3 [ ] STREAM VERBUNDEN 385910

unix 3 [ ] STREAM VERBUNDEN 24095

unix 3 [ ] STREAM VERBUNDEN 21412

unix 3 [ ] STREAM VERBUNDEN 24222

unix 3 [ ] STREAM VERBUNDEN 23210 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 73193

unix 3 [ ] STREAM VERBUNDEN 23902 @/tmp/dbus-dTDmiyOsDY

unix 3 [ ] STREAM VERBUNDEN 73364 @/tmp/dbus-iOci1F8KDp

unix 3 [ ] STREAM VERBUNDEN 20686

unix 3 [ ] STREAM VERBUNDEN 19611 /run/acpid.socket

unix 2 [ ] DGRAM 249141

unix 3 [ ] STREAM VERBUNDEN 22329 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 21960 @/tmp/dbus-dTDmiyOsDY

unix 3 [ ] STREAM VERBUNDEN 21856

unix 3 [ ] STREAM VERBUNDEN 20547 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 14697 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 14565

unix 3 [ ] STREAM VERBUNDEN 17278 /var/run/dbus/system_bus_socket

unix 3 [ ] STREAM VERBUNDEN 23386 @/tmp/dbus-dTDmiyOsDY

unix 3 [ ] STREAM VERBUNDEN 21951

unix 3 [ ] STREAM VERBUNDEN 21185 /run/systemd/journal/stdout

unix 3 [ ] STREAM VERBUNDEN 74160

unix 3 [ ] STREAM VERBUNDEN 22540

unix 3 [ ] STREAM VERBUNDEN 21687

unix 3 [ ] DGRAM 11278

unix 3 [ ] STREAM VERBUNDEN 21417 @/tmp/dbus-amfTP8tk

unix 3 [ ] STREAM VERBUNDEN 21734

unix 3 [ ] STREAM VERBUNDEN 22058 @/tmp/dbus-H9cbTjx7Zs

unix 3 [ ] STREAM VERBUNDEN 18803

unix 3 [ ] STREAM VERBUNDEN 22081

|

| | #37 | |||

| Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziertZitat:

Zitat:

Zitat:

|

| | #38 |

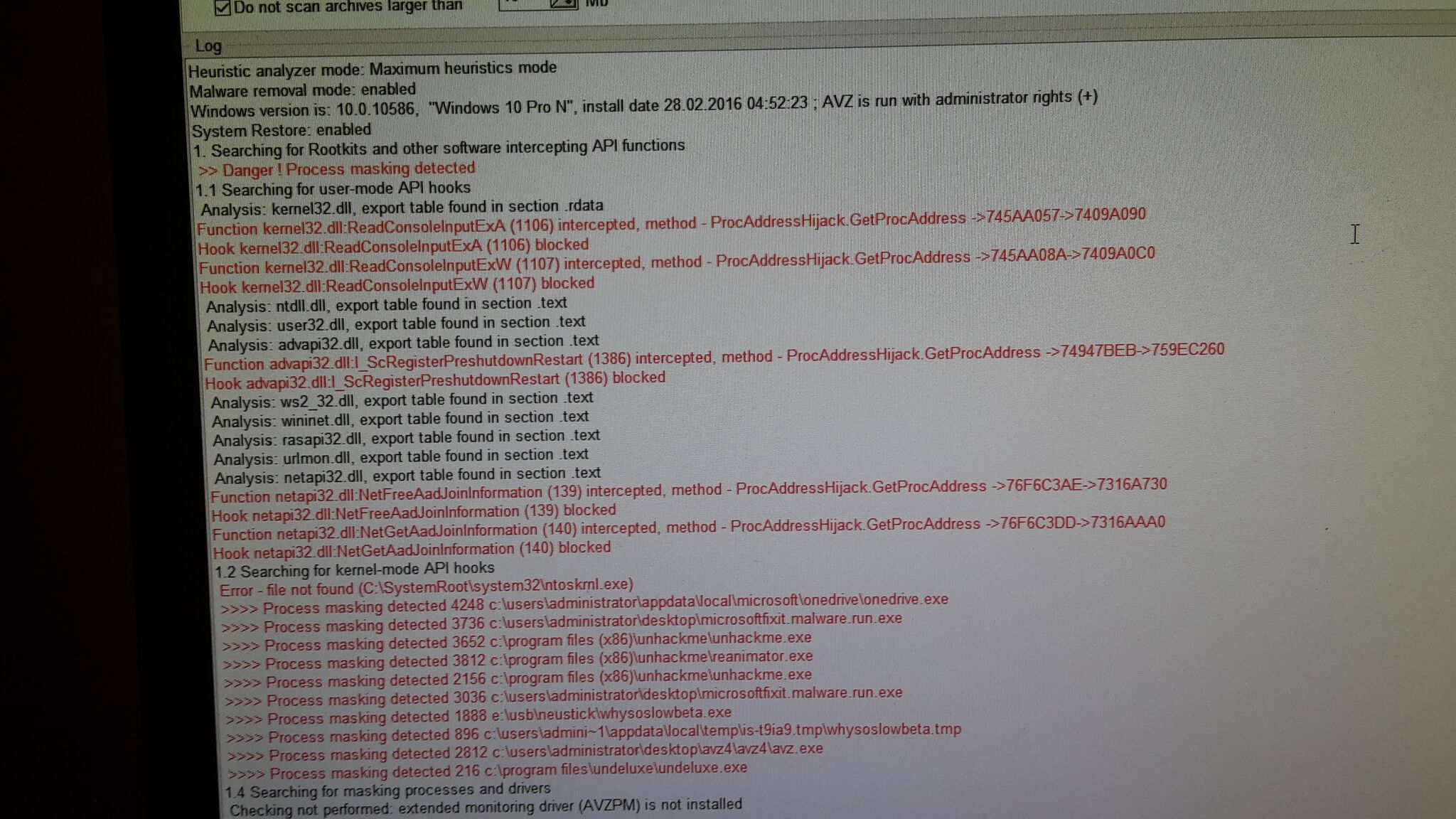

| Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziert letzter Post; dritte Screen von oben ist übrigens "AVZ Antiviral Toolkit". Zugriff auf die Geräte haben physisch nur meine Verlobte und ich. Die selbsternannten Experten kann ich dir PM schicken, beide Unternehmen aus Berlin, Privatkundenbereich und über 10 Jahre im Geschäft. Aber unprofessionell.. |

| | #39 |

| Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziert Von den sechs Screenshots sehe ich genau einen  Die Frage war nicht, wer die Experten sind, sondern was deren Meinung zu den Problemen war. |

| | #40 |

| Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziert Links checke ich gleich nochmal. Gerade nochmal chkrootkit laufen lassen und den log gekürzt: -->Packete die ich nicht installiert habe -->Possible Linux/Ebury --> SNIFFER Code:

ATTFilter [sudo] Passwort für denniss:

ROOTDIR is `/'

Searching for suspicious files and dirs, it may take a while... The following suspicious files and directories were found:

/usr/lib/debug/.build-id /usr/lib/pymodules/python2.7/.path /usr/lib/python2.7/dist-packages/PyQt4/uic/widget-plugins/.noinit /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/noentry/.htaccess /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/digest_wrongrelm/.htaccess /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/digest_wrongrelm/.htpasswd /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/digest_anon/.htaccess /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/digest_anon/.htpasswd /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/digest/.htaccess /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/digest/.htpasswd /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/digest_time/.htaccess /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/digest_time/.htpasswd /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/basic/file/.htaccess /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/basic/file/.htpasswd /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/basic/authz_owner/.htaccess /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/basic/authz_owner/.htpasswd /lib/modules/4.2.0-16-generic/vdso/.build-id /lib/modules/4.2.0-30-generic/vdso/.build-id

/usr/lib/debug/.build-id /lib/modules/4.2.0-16-generic/vdso/.build-id /lib/modules/4.2.0-30-generic/vdso/.build-id

Searching for common ssh-scanners default files... nothing found

Searching for Linux/Ebury - Operation Windigo ssh... Possible Linux/Ebury - Operation Windigo installetd

......

enp3s0: PACKET SNIFFER(/sbin/dhclient[1152])

Checking `w55808'... not infected

Checking `wted'... chkwtmp: nothing deleted

Checking `scalper'... not infected

Checking `slapper'... not infected

Checking `z2'... user denniss deleted or never logged from lastlog!

user root deleted or never logged from lastlog!

Checking `chkutmp'... The tty of the following user process(es) were not found

in /var/run/utmp !

! RUID PID TTY CMD

! root 1493 tty7 /usr/bin/X -core :0 -seat seat0 -auth /var/run/lightdm/root/:0 -nolisten tcp vt7 -novtswitch

chkutmp: nothing deleted

Checking `OSX_RSPLUG'... not infected

denniss@InvisibleThings:~$

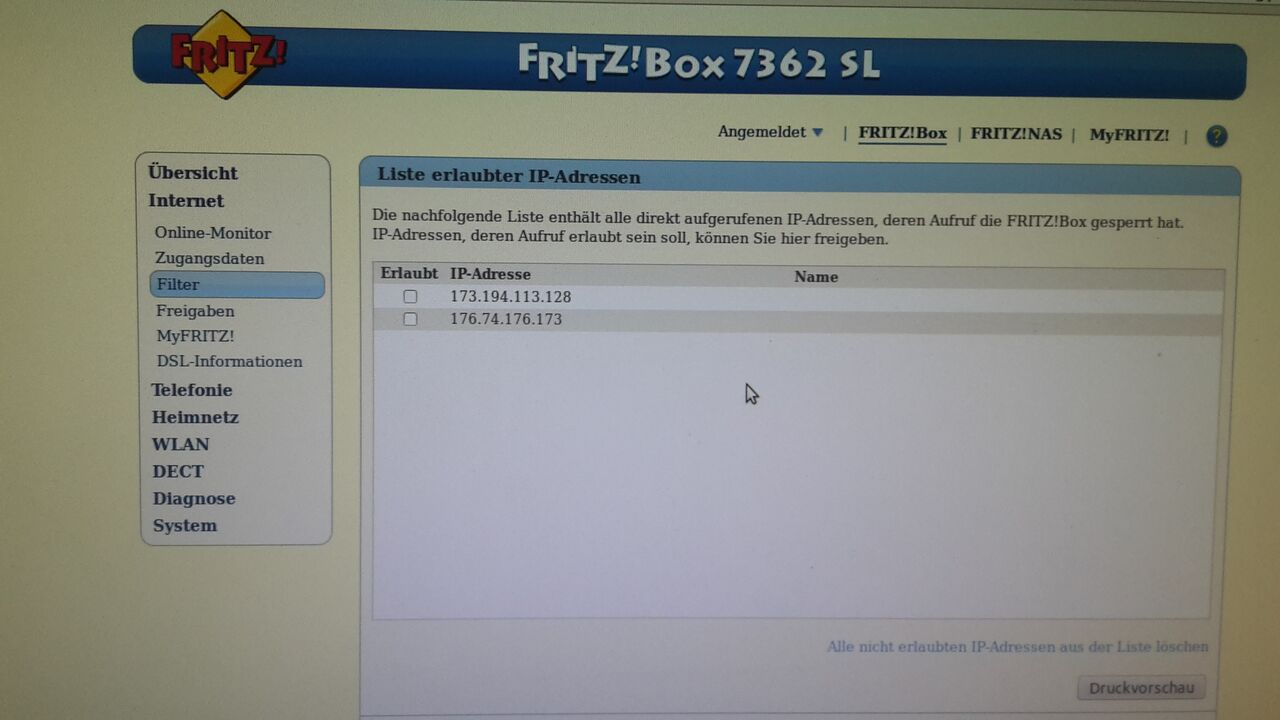

Das erste Unternehmen hatte nur einen Desktop-PC, das war im Okt/Nov 2015, die fanden "Auffälligkeiten", und nannten hohe CPU-Auslasung, vor allem durch svchost.exe . Da deren Scanner nichts fand, stuften sie den Rechner als sauber ein. Als ich den PC abgeholt und abgeschlossen habe, stürtzte der von denen installierte Bitdefender nach 30 Min Online-Zeit permanent ab und Updates schlugen fehl. Gemacht haben die dann auf Rückfrage nichts mehr, es kam nur die Aussage: "Dann müssen Sie einen Verteiler in der Nähe haben". Das zweite Unternehmen hat nach Absprache 3 Rechner und 2 Mobiltelefone von uns mitgenommen und ich habe alles was als Infektionsquelle in Frage kommen könnte weggeschmissen, z.B. USB-Sticks usw. Alles Systeme wurden überprüft, aber mehr als "Auffälligkeiten" gab es dort auch nicht. Als der Techniker dann zur Routerkonfiguration und zur Rückbringung der Rechner kam, fiel Ihm der Fremdzugriff auch auf, er wusste dann aber auch nicht weiter: "Mehr können wir da auch nicht machen". Ergänzung: fehlende Screens von oben   AVZ Funde  Router IP Freigabe   |

| | #41 |

| Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziert Mal ein paar Gedanken/Theorien zu der Thematik: Du hattest vor 6 Monaten diverse „Probleme“. U.a. Missbrauch PayPal, Onlinebanking und Onlineshops. Möglichkeiten, wie es dazu kommen konnte, gibt es viele. Ein kompromittiertes System ist nur eine davon. Treten in diese Richtung noch Probleme auf? Wahrscheinlich suchst du seit diesen Ereignissen fleißig nach Sicherheitslücken sowie schadhaften Prozessen und bist allem gegenüber sehr skeptisch, was du nicht kennst bzw. vermutest direkt das schlimmste. Um das Suchen einfacher zu machen, nutzt zu Tools, die evtl. aus zweifelhaften Quellen stammen und fängst dir genau hierbei immer wieder etwas ein. Das kann sein, muss aber nicht sein. Zweifelsohne hast du aber einfach nicht genug Wissen, um Logfiles und ähnliches sinnvoll auswerten und vor allem bewerten zu können. Als Laie nutzt du weiter irgendwelche Tools und gehst davon aus, dass alles, was bei 3 nicht auf dem Baum ist (und damit als ‚sicher‘ bewertet), bösartig sein muss. Hast du schon mal recherchiert, welche Qualität die von dir eingesetzten Tools haben bzw. wie man diese zielgerichtet einsetzt? Eventuell hast du dir nach diversen Neuinstallationen und Festplattentausch wieder und wieder etwas eingefangen. Hier hast du eine gute Plattform (qualitativ wohl die einzige ihrer Art in Deutschland), bei der du Hilfe finden kannst. Daher meine Empfehlung, wenn du weiterhin davon ausgehst, dass du deinen „Blinden Passagier“ hast: Eröffne für ein System einen Thread im entsprechenden Sub-Forum und mache genau das, was dir mitgeteilt wird. Nur so führt es zu etwas. Zu dem Screenshot der Fritzbox: Hier findest du Aufrufe, die von der Fritzbox „dokumentiert“ wurden. Das kann dadurch passieren, dass bei deinem Modell ein Filter aktiv ist, der direkte Zugriffe auf IP-Adressen nicht zulässt und dann eben aufzeichnet, damit im Bedarfsfall eine Freigabe erfolgen kann. Eine der beiden IP-Adressen ist von Google. Nachdem nicht erkennbar ist, von wann diese beiden Einträge sind, könnte das natürlich von irgendeiner Schadsoftware sein, die direkt über eine IP-Adresse weitere Dateien (vergeblich) nachladen wollte und daraufhin zur Prüfung einer bestehenden und funktionsfähigen Internetverbindung bspw. einen Ping an die Google-IP ausgelöst hat, was aber ebenfalls nicht funktioniert hat. Oder es war eine ganz normale (nicht bösartige) Anwendung. Geschrieben hattest du, dass du eine Hardwarefirewall hast. Hast du denn Erfahrung im Umgang mit Firewalls? Falls ja, dann richte sie dir doch mal so ein, dass alles gesperrt ist und jeder Zugriffsversuch nach außen und von außen protokolliert wird. Im Anschluss schaltest du im Netzwerk die Geräte für genau das frei, was tatsächlich benötigt wird. |

| | #42 |

| Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziertCode:

ATTFilter ---------------------------------------

Malwarebytes Anti-Rootkit BETA 1.09.3.1001

(c) Malwarebytes Corporation 2011-2012

OS version: 10.0.9200 Windows 10 x64

Account is Administrative

Internet Explorer version: 11.103.10586.0

File system is: NTFS

Disk drives: C:\ DRIVE_FIXED

CPU speed: 1.497000 GHz

Memory total: 4195442688, free: 2002259968

Downloaded database version: v2016.03.27.01

Downloaded database version: v2016.03.12.01

Downloaded database version: v2016.03.24.01

Initializing...

======================

Driver version: 0.3.0.4

------------ Kernel report ------------

03/27/2016 12:35:26

------------ Loaded modules -----------

\SystemRoot\system32\ntoskrnl.exe

\SystemRoot\system32\hal.dll

\SystemRoot\system32\kd.dll

\SystemRoot\system32\mcupdate_GenuineIntel.dll

\SystemRoot\System32\drivers\werkernel.sys

\SystemRoot\System32\drivers\CLFS.SYS

\SystemRoot\System32\drivers\tm.sys

\SystemRoot\system32\PSHED.dll

\SystemRoot\system32\BOOTVID.dll

\SystemRoot\System32\drivers\cmimcext.sys

\SystemRoot\System32\drivers\ntosext.sys

\SystemRoot\system32\CI.dll

\SystemRoot\System32\drivers\msrpc.sys

\SystemRoot\System32\drivers\FLTMGR.SYS

\SystemRoot\System32\drivers\ksecdd.sys

\SystemRoot\System32\drivers\clipsp.sys

\SystemRoot\system32\drivers\Wdf01000.sys

\SystemRoot\system32\drivers\WDFLDR.SYS

\SystemRoot\System32\Drivers\acpiex.sys

\SystemRoot\System32\Drivers\WppRecorder.sys

\SystemRoot\System32\Drivers\cng.sys

\SystemRoot\System32\drivers\ACPI.sys

\SystemRoot\System32\drivers\WMILIB.SYS

\SystemRoot\System32\drivers\msisadrv.sys

\SystemRoot\System32\drivers\pci.sys

\SystemRoot\System32\drivers\tpm.sys

\SystemRoot\system32\drivers\WindowsTrustedRT.sys

\SystemRoot\System32\drivers\WindowsTrustedRTProxy.sys

\SystemRoot\System32\drivers\pcw.sys

\SystemRoot\System32\drivers\vdrvroot.sys

\SystemRoot\system32\drivers\pdc.sys

\SystemRoot\system32\drivers\CEA.sys

\SystemRoot\System32\drivers\partmgr.sys

\SystemRoot\System32\drivers\spaceport.sys

\SystemRoot\System32\drivers\volmgr.sys

\SystemRoot\System32\drivers\volmgrx.sys

\SystemRoot\System32\drivers\mountmgr.sys

\SystemRoot\System32\drivers\storahci.sys

\SystemRoot\System32\drivers\storport.sys

\SystemRoot\System32\drivers\EhStorClass.sys

\SystemRoot\System32\drivers\fileinfo.sys

\SystemRoot\System32\Drivers\Wof.sys

\SystemRoot\system32\drivers\WdFilter.sys

\SystemRoot\System32\Drivers\NTFS.sys

\SystemRoot\System32\Drivers\Fs_Rec.sys

\SystemRoot\system32\drivers\ndis.sys

\SystemRoot\system32\drivers\NETIO.SYS

\SystemRoot\System32\Drivers\ksecpkg.sys

\SystemRoot\System32\drivers\tcpip.sys

\SystemRoot\System32\drivers\fwpkclnt.sys

\SystemRoot\System32\drivers\wfplwfs.sys

\SystemRoot\System32\DRIVERS\fvevol.sys

\SystemRoot\System32\drivers\volsnap.sys

\SystemRoot\System32\drivers\rdyboost.sys

\SystemRoot\System32\Drivers\mup.sys

\SystemRoot\System32\drivers\intelpep.sys

\SystemRoot\System32\drivers\disk.sys

\SystemRoot\System32\drivers\CLASSPNP.SYS

\SystemRoot\System32\Drivers\crashdmp.sys

\SystemRoot\system32\drivers\filecrypt.sys

\SystemRoot\system32\drivers\tbs.sys

\SystemRoot\System32\Drivers\Null.SYS

\SystemRoot\System32\Drivers\Beep.SYS

\SystemRoot\System32\drivers\BasicDisplay.sys

\SystemRoot\System32\drivers\watchdog.sys

\SystemRoot\System32\drivers\dxgkrnl.sys

\SystemRoot\System32\drivers\BasicRender.sys

\SystemRoot\System32\Drivers\Npfs.SYS

\SystemRoot\System32\Drivers\Msfs.SYS

\SystemRoot\system32\DRIVERS\tdx.sys

\SystemRoot\system32\DRIVERS\TDI.SYS

\SystemRoot\System32\DRIVERS\netbt.sys

\SystemRoot\system32\drivers\afd.sys

\SystemRoot\System32\drivers\vwififlt.sys

\SystemRoot\System32\drivers\pacer.sys

\SystemRoot\system32\drivers\netbios.sys

\SystemRoot\system32\DRIVERS\rdbss.sys

\SystemRoot\system32\drivers\csc.sys

\SystemRoot\system32\drivers\nsiproxy.sys

\SystemRoot\System32\drivers\npsvctrig.sys

\SystemRoot\System32\drivers\mssmbios.sys

\SystemRoot\System32\drivers\gpuenergydrv.sys

\SystemRoot\System32\Drivers\dfsc.sys

\SystemRoot\system32\drivers\dam.sys

\SystemRoot\system32\DRIVERS\ahcache.sys

\SystemRoot\System32\DriverStore\FileRepository\compositebus.inf_amd64_912dfdedc3d2f520\CompositeBus.sys

\SystemRoot\System32\drivers\kdnic.sys

\SystemRoot\System32\drivers\umbus.sys

\SystemRoot\System32\drivers\HDAudBus.sys

\SystemRoot\System32\drivers\portcls.sys

\SystemRoot\System32\drivers\drmk.sys

\SystemRoot\System32\drivers\ks.sys

\SystemRoot\System32\drivers\USBXHCI.SYS

\SystemRoot\system32\drivers\ucx01000.sys

\SystemRoot\System32\drivers\mrvlpcie8897.sys

\SystemRoot\system32\DRIVERS\wdiwifi.sys

\SystemRoot\System32\drivers\vwifibus.sys

\SystemRoot\System32\drivers\msgpiowin32.sys

\SystemRoot\System32\Drivers\fastfat.SYS

\SystemRoot\System32\drivers\mshidkmdf.sys

\SystemRoot\System32\drivers\HIDCLASS.SYS

\SystemRoot\System32\drivers\HIDPARSE.SYS

\SystemRoot\System32\drivers\CmBatt.sys

\SystemRoot\System32\drivers\BATTC.SYS

\SystemRoot\System32\drivers\iaLPSSi_GPIO.sys

\SystemRoot\System32\Drivers\msgpioclx.sys

\SystemRoot\System32\drivers\iaLPSSi_I2C.sys

\SystemRoot\system32\drivers\SpbCx.sys

\SystemRoot\System32\drivers\intelppm.sys

\SystemRoot\System32\drivers\UEFI.sys

\SystemRoot\System32\drivers\NdisVirtualBus.sys

\SystemRoot\System32\drivers\swenum.sys

\SystemRoot\System32\drivers\rdpbus.sys

\SystemRoot\System32\drivers\kbdhid.sys

\SystemRoot\System32\drivers\kbdclass.sys

\SystemRoot\System32\drivers\hidi2c.sys

\SystemRoot\System32\drivers\UsbHub3.sys

\SystemRoot\System32\drivers\USBD.SYS

\SystemRoot\System32\drivers\mouhid.sys

\SystemRoot\System32\drivers\mouclass.sys

\SystemRoot\System32\drivers\hidusb.sys

\SystemRoot\System32\drivers\MTConfig.sys

\SystemRoot\System32\Drivers\dump_diskdump.sys

\SystemRoot\System32\Drivers\dump_storahci.sys

\SystemRoot\System32\win32k.sys

\SystemRoot\System32\win32kfull.sys

\SystemRoot\System32\win32kbase.sys

\SystemRoot\System32\Drivers\dump_dumpfve.sys

\SystemRoot\System32\drivers\dxgmms2.sys

\SystemRoot\System32\TSDDD.dll

\SystemRoot\system32\drivers\ndisuio.sys

\SystemRoot\system32\DRIVERS\nwifi.sys

\SystemRoot\System32\drivers\vwifimp.sys

\SystemRoot\system32\drivers\WudfPf.sys

\SystemRoot\system32\DRIVERS\WUDFRd.sys

\SystemRoot\system32\drivers\luafv.sys

\SystemRoot\system32\drivers\storqosflt.sys

\SystemRoot\system32\drivers\lltdio.sys

\SystemRoot\system32\drivers\mslldp.sys

\SystemRoot\system32\drivers\rspndr.sys

\SystemRoot\system32\drivers\HTTP.sys

\SystemRoot\system32\DRIVERS\bowser.sys

\SystemRoot\system32\DRIVERS\mrxsmb.sys

\SystemRoot\System32\drivers\mpsdrv.sys

\SystemRoot\system32\DRIVERS\mrxsmb20.sys

\SystemRoot\system32\DRIVERS\mrxsmb10.sys

\SystemRoot\System32\DRIVERS\srvnet.sys

\SystemRoot\system32\drivers\mmcss.sys

\SystemRoot\system32\drivers\Ndu.sys

\SystemRoot\system32\drivers\peauth.sys

\SystemRoot\System32\drivers\tcpipreg.sys

\SystemRoot\System32\DRIVERS\srv2.sys

\SystemRoot\System32\DRIVERS\srv.sys

\SystemRoot\System32\drivers\condrv.sys

\SystemRoot\system32\Drivers\WdNisDrv.sys

\SystemRoot\System32\drivers\tunnel.sys

\SystemRoot\System32\drivers\rassstp.sys

\SystemRoot\System32\DRIVERS\NDProxy.sys

\SystemRoot\System32\drivers\AgileVpn.sys

\SystemRoot\System32\drivers\rasl2tp.sys

\SystemRoot\System32\drivers\raspptp.sys

\SystemRoot\System32\drivers\raspppoe.sys

\SystemRoot\System32\DRIVERS\ndistapi.sys

\SystemRoot\System32\drivers\ndiswan.sys

\SystemRoot\System32\DRIVERS\wanarp.sys

\??\C:\Program Files (x86)\Malwarebytes Anti-Exploit\mbae64.sys

\SystemRoot\system32\DRIVERS\igdkmd64.sys

\SystemRoot\System32\drivers\monitor.sys

\SystemRoot\System32\cdd.dll

\SystemRoot\system32\DRIVERS\IntcDAud.sys

\SystemRoot\system32\drivers\ksthunk.sys

\??\C:\Windows\system32\drivers\mbamchameleon.sys

\??\C:\Windows\system32\drivers\MBAMSwissArmy.sys

----------- End -----------

Done!

Scan started

Database versions:

main: v2016.03.27.01

rootkit: v2016.03.12.01

<<<2>>>

Physical Sector Size: 512

Drive: 0, DevicePointer: 0xffffe0008f11f060, DeviceName: \Device\Harddisk0\DR0\, DriverName: \Driver\disk\

--------- Disk Stack ------

DevicePointer: 0xffffe0008f11fb10, DeviceName: Unknown, DriverName: \Driver\partmgr\

DevicePointer: 0xffffe0008f11f060, DeviceName: \Device\Harddisk0\DR0\, DriverName: \Driver\disk\

DevicePointer: 0xffffe0008e5f6680, DeviceName: Unknown, DriverName: \Driver\ACPI\

DevicePointer: 0xffffe0008e5fa120, DeviceName: Unknown, DriverName: \Driver\ACPI\

DevicePointer: 0xffffe0008e5f7330, DeviceName: \Device\00000032\, DriverName: \Driver\storahci\

------------ End ----------

Alternate DeviceName: \Device\Harddisk0\DR0\, DriverName: \Driver\disk\

Upper DeviceData: 0x0, 0x0, 0x0

Lower DeviceData: 0x0, 0x0, 0x0

<<<3>>>

Volume: C:

File system type: NTFS

SectorSize = 512, ClusterSize = 4096, MFTRecordSize = 1024, MFTIndexSize = 4096 bytes

<<<2>>>

<<<3>>>

Volume: C:

File system type: NTFS

SectorSize = 512, ClusterSize = 4096, MFTRecordSize = 1024, MFTIndexSize = 4096 bytes

Scanning drivers directory: C:\WINDOWS\SYSTEM32\drivers...

Done!

Drive 0

This is a System drive

Scanning MBR on drive 0...

Inspecting partition table:

This drive is a GPT Drive.

MBR Signature: 55AA

Disk Signature: C30DACC5

GPT Protective MBR Partition information:

Partition 0 type is EFI-GPT (0xee)

Partition is NOT ACTIVE.

Partition starts at LBA: 1 Numsec = 4294967295

Partition 1 type is Empty (0x0)

Partition is NOT ACTIVE.

Partition starts at LBA: 0 Numsec = 0

Partition 2 type is Empty (0x0)

Partition is NOT ACTIVE.

Partition starts at LBA: 0 Numsec = 0

Partition 3 type is Empty (0x0)

Partition is NOT ACTIVE.

Partition starts at LBA: 0 Numsec = 0

GPT Partition information:

GPT Header Signature 4546492050415254

GPT Header Revision 65536 Size 92 CRC 4156523856

GPT Header CurrentLba = 1 BackupLba 125045423

GPT Header FirstUsableLba 34 LastUsableLba 125045390

GPT Header Guid c9b1193c-eb65-4a5b-9e36-c0a8e33644e3

GPT Header Contains 128 partition entries starting at LBA 2

GPT Header Partition entry size = 128

Backup GPT header Signature 4546492050415254

Backup GPT header Revision 65536 Size 92 CRC 4156523856

Backup GPT header CurrentLba = 125045423 BackupLba 1

Backup GPT header FirstUsableLba 34 LastUsableLba 125045390

Backup GPT header Guid c9b1193c-eb65-4a5b-9e36-c0a8e33644e3

Backup GPT header Contains 128 partition entries starting at LBA 125045391

Backup GPT header Partition entry size = 128

Partition 0 Type de94bba4-6d1-4d40-a16a-bfd5179d6ac

Partition ID 6eec25c-31d3-4ece-827d-e28c4da6bba

FirstLBA 2048 Last LBA 923647

Attributes 1

Partition Name Basic data partition

Partition 1 Type c12a7328-f81f-11d2-ba4b-0a0c93ec93b

Partition ID 11e57aa2-df0a-4cab-a3b3-64f5b534329

FirstLBA 923648 Last LBA 1128447

Attributes 0

Partition Name EFI system partition

GPT Partition 1 is bootable

Partition 2 Type e3c9e316-b5c-4db8-817d-f92df0215ae

Partition ID 8a9cc4b0-970b-448d-a5db-8367558fe1c3

FirstLBA 1128448 Last LBA 1161215

Attributes 0

Partition Name Microsoft reserved partition

Partition 3 Type ebd0a0a2-b9e5-4433-87c0-68b6b72699c7

Partition ID 846707db-fc99-4692-8a17-8265cfbe0a9

FirstLBA 1161216 Last LBA 30836735

Attributes 0

Partition Name Basic data partition

Partition 4 Type ebd0a0a2-b9e5-4433-87c0-68b6b72699c7

Partition ID 4473270b-1e85-4e53-b684-9743df13ff8

FirstLBA 30836736 Last LBA 125044735

Attributes 0

Partition Name Basic data partition

Disk Size: 64023257088 bytes

Sector size: 512 bytes

Done!

File "C:\ProgramData\Microsoft\Windows Defender\Scans\mpcache-E91632DB44DF8F6AD7D5B2A75AD15A515DB3B0BA.bin.79" is compressed (flags = 1)

File "C:\ProgramData\Microsoft\Windows Defender\Scans\mpcache-E91632DB44DF8F6AD7D5B2A75AD15A515DB3B0BA.bin.79" is compressed (flags = 1)

File "C:\ProgramData\Microsoft\Windows Defender\Scans\mpcache-E91632DB44DF8F6AD7D5B2A75AD15A515DB3B0BA.bin.79" is compressed (flags = 1)

File "C:\ProgramData\Microsoft\Windows Defender\Scans\mpcache-E91632DB44DF8F6AD7D5B2A75AD15A515DB3B0BA.bin.79" is compressed (flags = 1)

File "C:\ProgramData\Microsoft\Windows Defender\Scans\mpcache-E91632DB44DF8F6AD7D5B2A75AD15A515DB3B0BA.bin.79" is compressed (flags = 1)

File "C:\ProgramData\Microsoft\Windows Defender\Scans\mpcache-E91632DB44DF8F6AD7D5B2A75AD15A515DB3B0BA.bin.79" is compressed (flags = 1)

File "C:\ProgramData\Microsoft\Windows Defender\Scans\mpcache-E91632DB44DF8F6AD7D5B2A75AD15A515DB3B0BA.bin.79" is compressed (flags = 1)

File "C:\ProgramData\Microsoft\Windows Defender\Scans\mpcache-E91632DB44DF8F6AD7D5B2A75AD15A515DB3B0BA.bin.79" is compressed (flags = 1)

File "C:\ProgramData\Microsoft\Windows Defender\Scans\mpcache-E91632DB44DF8F6AD7D5B2A75AD15A515DB3B0BA.bin.79" is compressed (flags = 1)

File "C:\ProgramData\Microsoft\Windows Defender\Scans\mpcache-E91632DB44DF8F6AD7D5B2A75AD15A515DB3B0BA.bin.79" is compressed (flags = 1)

File "C:\ProgramData\Microsoft\Windows Defender\Scans\mpcache-E91632DB44DF8F6AD7D5B2A75AD15A515DB3B0BA.bin.7C" is compressed (flags = 1)

File "C:\ProgramData\Microsoft\Windows Defender\Scans\mpcache-E91632DB44DF8F6AD7D5B2A75AD15A515DB3B0BA.bin.83" is compressed (flags = 1)

File "C:\Users\BBS\AppData\Local\Comms\UnistoreDB\store.vol" is sparse (flags = 32768)

Scan finished

=======================================

Scan started

Database versions:

main: v2016.03.27.01

rootkit: v2016.03.12.01

<<<2>>>

<<<3>>>

Volume: C:

File system type: NTFS

SectorSize = 512, ClusterSize = 4096, MFTRecordSize = 1024, MFTIndexSize = 4096 bytes

<<<2>>>

<<<3>>>

Volume: C:

File system type: NTFS

SectorSize = 512, ClusterSize = 4096, MFTRecordSize = 1024, MFTIndexSize = 4096 bytes

<<<2>>>

<<<3>>>

Volume: C:

File system type: NTFS

SectorSize = 512, ClusterSize = 4096, MFTRecordSize = 1024, MFTIndexSize = 4096 bytes

Scanning drivers directory: C:\WINDOWS\SYSTEM32\drivers...

Done!

Drive 0

This is a System drive

Scanning MBR on drive 0...

Inspecting partition table:

This drive is a GPT Drive.

MBR Signature: 55AA

Disk Signature: C30DACC5

GPT Protective MBR Partition information:

Partition 0 type is EFI-GPT (0xee)

Partition is NOT ACTIVE.

Partition starts at LBA: 1 Numsec = 4294967295

Partition 1 type is Empty (0x0)

Partition is NOT ACTIVE.

Partition starts at LBA: 0 Numsec = 0

Partition 2 type is Empty (0x0)

Partition is NOT ACTIVE.

Partition starts at LBA: 0 Numsec = 0

Partition 3 type is Empty (0x0)

Partition is NOT ACTIVE.

Partition starts at LBA: 0 Numsec = 0

GPT Partition information:

GPT Header Signature 4546492050415254

GPT Header Revision 65536 Size 92 CRC 4156523856

GPT Header CurrentLba = 1 BackupLba 125045423

GPT Header FirstUsableLba 34 LastUsableLba 125045390

GPT Header Guid c9b1193c-eb65-4a5b-9e36-c0a8e33644e3

GPT Header Contains 128 partition entries starting at LBA 2

GPT Header Partition entry size = 128

Backup GPT header Signature 4546492050415254

Backup GPT header Revision 65536 Size 92 CRC 4156523856

Backup GPT header CurrentLba = 125045423 BackupLba 1

Backup GPT header FirstUsableLba 34 LastUsableLba 125045390

Backup GPT header Guid c9b1193c-eb65-4a5b-9e36-c0a8e33644e3

Backup GPT header Contains 128 partition entries starting at LBA 125045391

Backup GPT header Partition entry size = 128

Partition 0 Type de94bba4-6d1-4d40-a16a-bfd5179d6ac

Partition ID 6eec25c-31d3-4ece-827d-e28c4da6bba

FirstLBA 2048 Last LBA 923647

Attributes 1

Partition Name Basic data partition

Partition 1 Type c12a7328-f81f-11d2-ba4b-0a0c93ec93b

Partition ID 11e57aa2-df0a-4cab-a3b3-64f5b534329

FirstLBA 923648 Last LBA 1128447

Attributes 0

Partition Name EFI system partition

GPT Partition 1 is bootable

Partition 2 Type e3c9e316-b5c-4db8-817d-f92df0215ae

Partition ID 8a9cc4b0-970b-448d-a5db-8367558fe1c3

FirstLBA 1128448 Last LBA 1161215

Attributes 0

Partition Name Microsoft reserved partition

Partition 3 Type ebd0a0a2-b9e5-4433-87c0-68b6b72699c7

Partition ID 846707db-fc99-4692-8a17-8265cfbe0a9

FirstLBA 1161216 Last LBA 30836735

Attributes 0

Partition Name Basic data partition

Partition 4 Type ebd0a0a2-b9e5-4433-87c0-68b6b72699c7

Partition ID 4473270b-1e85-4e53-b684-9743df13ff8

FirstLBA 30836736 Last LBA 125044735

Attributes 0

Partition Name Basic data partition

Disk Size: 64023257088 bytes

Sector size: 512 bytes

Done!

File "C:\Users\BBS\AppData\Local\Comms\UnistoreDB\store.vol" is sparse (flags = 32768)

Scan finished

=======================================

Removal queue found; removal started

Removing C:\ProgramData\Malwarebytes' Anti-Malware (portable)\MBR-0-i.mbam...

Removing C:\ProgramData\Malwarebytes' Anti-Malware (portable)\MBR-0-r.mbam...

Removal finished

---------------------------------------

Malwarebytes Anti-Rootkit BETA 1.09.3.1001

(c) Malwarebytes Corporation 2011-2012

OS version: 6.2.9200 Windows 8 x64

Account is Administrative

Internet Explorer version: 11.162.10586.0

File system is: NTFS

Disk drives: C:\ DRIVE_FIXED

CPU speed: 1.497000 GHz

Memory total: 4195442688, free: 710922240

Downloaded database version: v2016.03.27.02

Downloaded database version: v2016.03.27.02

Canceled update

Downloaded database version: v2016.03.27.02

Initializing...

======================

Driver version: 0.3.0.4

------------ Kernel report ------------

03/27/2016 13:37:21

------------ Loaded modules -----------

\SystemRoot\system32\ntoskrnl.exe

\SystemRoot\system32\hal.dll

\SystemRoot\system32\kd.dll

\SystemRoot\System32\drivers\werkernel.sys

\SystemRoot\System32\drivers\CLFS.SYS

\SystemRoot\System32\drivers\tm.sys

\SystemRoot\system32\PSHED.dll

\SystemRoot\system32\BOOTVID.dll

\SystemRoot\System32\drivers\cmimcext.sys

\SystemRoot\System32\drivers\ntosext.sys

\SystemRoot\system32\CI.dll

\SystemRoot\System32\drivers\msrpc.sys

\SystemRoot\System32\drivers\FLTMGR.SYS

\SystemRoot\System32\drivers\ksecdd.sys

\SystemRoot\System32\drivers\clipsp.sys

\SystemRoot\system32\drivers\Wdf01000.sys

\SystemRoot\system32\drivers\WDFLDR.SYS

\SystemRoot\System32\Drivers\acpiex.sys

\SystemRoot\System32\Drivers\WppRecorder.sys

\SystemRoot\System32\Drivers\cng.sys

\SystemRoot\System32\drivers\ACPI.sys

\SystemRoot\System32\drivers\WMILIB.SYS

\SystemRoot\System32\drivers\msisadrv.sys

\SystemRoot\System32\drivers\pci.sys

\SystemRoot\System32\drivers\tpm.sys

\SystemRoot\system32\drivers\WindowsTrustedRT.sys

\SystemRoot\System32\drivers\WindowsTrustedRTProxy.sys

\SystemRoot\System32\drivers\pcw.sys

\SystemRoot\System32\drivers\vdrvroot.sys

\SystemRoot\system32\drivers\pdc.sys

\SystemRoot\system32\drivers\CEA.sys

\SystemRoot\System32\drivers\partmgr.sys

\SystemRoot\System32\drivers\spaceport.sys

\SystemRoot\System32\drivers\volmgr.sys

\SystemRoot\System32\drivers\volmgrx.sys

\SystemRoot\System32\drivers\mountmgr.sys

\SystemRoot\System32\drivers\storahci.sys

\SystemRoot\System32\drivers\storport.sys

\SystemRoot\System32\drivers\EhStorClass.sys

\SystemRoot\System32\drivers\fileinfo.sys

\SystemRoot\System32\Drivers\Wof.sys

\SystemRoot\system32\drivers\WdFilter.sys

\SystemRoot\System32\Drivers\NTFS.sys

\SystemRoot\System32\Drivers\Fs_Rec.sys

\SystemRoot\system32\drivers\ndis.sys

\SystemRoot\system32\drivers\NETIO.SYS

\SystemRoot\System32\Drivers\ksecpkg.sys

\SystemRoot\System32\drivers\tcpip.sys

\SystemRoot\System32\drivers\fwpkclnt.sys

\SystemRoot\System32\drivers\wfplwfs.sys

\SystemRoot\system32\drivers\vmsproxy.sys

\SystemRoot\System32\DRIVERS\fvevol.sys

\SystemRoot\System32\drivers\volsnap.sys

\SystemRoot\System32\drivers\rdyboost.sys

\SystemRoot\System32\Drivers\mup.sys

\SystemRoot\System32\drivers\intelpep.sys

\SystemRoot\System32\drivers\disk.sys

\SystemRoot\System32\drivers\CLASSPNP.SYS

\SystemRoot\System32\Drivers\crashdmp.sys

\SystemRoot\system32\drivers\filecrypt.sys

\SystemRoot\system32\drivers\tbs.sys

\SystemRoot\System32\Drivers\Null.SYS

\SystemRoot\System32\Drivers\Beep.SYS

\SystemRoot\System32\drivers\BasicDisplay.sys

\SystemRoot\System32\drivers\watchdog.sys

\SystemRoot\System32\drivers\dxgkrnl.sys

\SystemRoot\System32\drivers\BasicRender.sys

\SystemRoot\System32\Drivers\Npfs.SYS

\SystemRoot\System32\Drivers\Msfs.SYS

\SystemRoot\system32\DRIVERS\tdx.sys

\SystemRoot\system32\DRIVERS\TDI.SYS

\SystemRoot\System32\DRIVERS\netbt.sys

\SystemRoot\system32\drivers\afd.sys

\SystemRoot\System32\drivers\vwififlt.sys

\SystemRoot\System32\drivers\pacer.sys

\SystemRoot\system32\drivers\netbios.sys

\SystemRoot\system32\drivers\hvservice.sys

\SystemRoot\system32\drivers\winhvr.sys

\SystemRoot\system32\DRIVERS\rdbss.sys

\SystemRoot\system32\drivers\csc.sys

\SystemRoot\system32\drivers\nsiproxy.sys

\SystemRoot\System32\drivers\npsvctrig.sys

\SystemRoot\System32\drivers\mssmbios.sys

\SystemRoot\System32\drivers\gpuenergydrv.sys

\??\C:\Program Files (x86)\Malwarebytes Anti-Exploit\mbae64.sys

\SystemRoot\System32\Drivers\dfsc.sys

\SystemRoot\system32\drivers\dam.sys

\SystemRoot\system32\DRIVERS\ahcache.sys

\SystemRoot\System32\drivers\vmbusr.sys

\SystemRoot\System32\drivers\hvsocket.sys

\SystemRoot\System32\drivers\vmbkmclr.sys

\SystemRoot\System32\drivers\Vid.sys

\SystemRoot\System32\DriverStore\FileRepository\compositebus.inf_amd64_912dfdedc3d2f520\CompositeBus.sys

\SystemRoot\System32\drivers\kdnic.sys

\SystemRoot\System32\drivers\umbus.sys

\SystemRoot\system32\DRIVERS\igdkmd64.sys

\SystemRoot\System32\Drivers\fastfat.SYS

\SystemRoot\System32\drivers\ks.sys

\SystemRoot\System32\drivers\USBXHCI.SYS

\SystemRoot\system32\drivers\ucx01000.sys

\SystemRoot\System32\drivers\mrvlpcie8897.sys

\SystemRoot\system32\DRIVERS\wdiwifi.sys

\SystemRoot\System32\drivers\vwifibus.sys

\SystemRoot\System32\drivers\msgpiowin32.sys

\SystemRoot\System32\drivers\mshidkmdf.sys

\SystemRoot\System32\drivers\HIDCLASS.SYS

\SystemRoot\System32\drivers\HIDPARSE.SYS

\SystemRoot\System32\drivers\CmBatt.sys

\SystemRoot\System32\drivers\BATTC.SYS

\SystemRoot\System32\drivers\iaLPSSi_GPIO.sys

\SystemRoot\System32\Drivers\msgpioclx.sys

\SystemRoot\System32\drivers\iaLPSSi_I2C.sys

\SystemRoot\system32\drivers\SpbCx.sys

\SystemRoot\System32\drivers\intelppm.sys

\SystemRoot\System32\drivers\UEFI.sys

\SystemRoot\System32\drivers\vpcivsp.sys

\SystemRoot\System32\drivers\storvsp.sys

\SystemRoot\System32\drivers\synth3dvsp.sys

\SystemRoot\System32\drivers\NdisVirtualBus.sys

\SystemRoot\System32\drivers\swenum.sys

\SystemRoot\System32\drivers\rdpbus.sys

\SystemRoot\System32\drivers\kbdhid.sys

\SystemRoot\System32\drivers\kbdclass.sys

\SystemRoot\System32\drivers\hidi2c.sys

\SystemRoot\System32\drivers\UsbHub3.sys

\SystemRoot\System32\drivers\USBD.SYS

\SystemRoot\System32\drivers\mouhid.sys

\SystemRoot\System32\drivers\mouclass.sys

\SystemRoot\System32\drivers\hidusb.sys

\SystemRoot\System32\drivers\MTConfig.sys

\SystemRoot\System32\win32k.sys

\SystemRoot\System32\win32kfull.sys

\SystemRoot\System32\win32kbase.sys

\SystemRoot\System32\Drivers\dump_diskdump.sys

\SystemRoot\System32\Drivers\dump_storahci.sys

\SystemRoot\System32\Drivers\dump_dumpfve.sys

\SystemRoot\System32\drivers\dxgmms2.sys

\SystemRoot\System32\drivers\monitor.sys

\SystemRoot\System32\TSDDD.dll

\SystemRoot\System32\cdd.dll

\SystemRoot\system32\drivers\WudfPf.sys

\SystemRoot\system32\DRIVERS\WUDFRd.sys

\SystemRoot\system32\drivers\luafv.sys

\SystemRoot\system32\drivers\storqosflt.sys

\SystemRoot\system32\drivers\lltdio.sys

\SystemRoot\System32\drivers\vmswitch.sys

\SystemRoot\System32\drivers\Wnv.sys

\SystemRoot\system32\drivers\rspndr.sys

\SystemRoot\system32\drivers\mslldp.sys

\SystemRoot\System32\DRIVERS\wanarp.sys

\SystemRoot\system32\drivers\ndisuio.sys

\SystemRoot\system32\DRIVERS\nwifi.sys

\SystemRoot\System32\drivers\mpsdrv.sys

\SystemRoot\System32\drivers\vwifimp.sys

\SystemRoot\System32\DRIVERS\srvnet.sys

\SystemRoot\System32\DRIVERS\srv2.sys

\SystemRoot\system32\drivers\mmcss.sys

\SystemRoot\system32\drivers\Ndu.sys

\SystemRoot\system32\drivers\peauth.sys

\SystemRoot\System32\drivers\tcpipreg.sys

\SystemRoot\system32\drivers\HTTP.sys

\SystemRoot\System32\drivers\condrv.sys

\SystemRoot\System32\drivers\tunnel.sys

\SystemRoot\system32\Drivers\WdNisDrv.sys

\??\C:\Windows\system32\drivers\mbamchameleon.sys

\??\C:\Windows\system32\drivers\MBAMSwissArmy.sys

----------- End -----------

Done!

Scan started

Database versions:

main: v2016.03.27.01

rootkit: v2016.03.12.01

<<<2>>>

Physical Sector Size: 512

Drive: 0, DevicePointer: 0xffffe00061567060, DeviceName: \Device\Harddisk0\DR0\, DriverName: \Driver\disk\

--------- Disk Stack ------

DevicePointer: 0xffffe00061567b10, DeviceName: Unknown, DriverName: \Driver\partmgr\

DevicePointer: 0xffffe00061567060, DeviceName: \Device\Harddisk0\DR0\, DriverName: \Driver\disk\

DevicePointer: 0xffffe000609fa9f0, DeviceName: Unknown, DriverName: \Driver\ACPI\

DevicePointer: 0xffffe000609edd80, DeviceName: Unknown, DriverName: \Driver\ACPI\

DevicePointer: 0xffffe000609f0060, DeviceName: \Device\00000037\, DriverName: \Driver\storahci\

------------ End ----------

Alternate DeviceName: \Device\Harddisk0\DR0\, DriverName: \Driver\disk\

Upper DeviceData: 0x0, 0x0, 0x0

Lower DeviceData: 0x0, 0x0, 0x0

<<<3>>>

Volume: C:

File system type: NTFS

SectorSize = 512, ClusterSize = 4096, MFTRecordSize = 1024, MFTIndexSize = 4096 bytes

<<<2>>>

<<<3>>>

Volume: C:

File system type: NTFS

SectorSize = 512, ClusterSize = 4096, MFTRecordSize = 1024, MFTIndexSize = 4096 bytes

Scanning drivers directory: C:\WINDOWS\SYSTEM32\drivers...

Done!

Drive 0

This is a System drive

Scanning MBR on drive 0...

Inspecting partition table:

This drive is a GPT Drive.

MBR Signature: 55AA

Disk Signature: C30DACC5

GPT Protective MBR Partition information:

Partition 0 type is EFI-GPT (0xee)

Partition is NOT ACTIVE.

Partition starts at LBA: 1 Numsec = 4294967295

Partition 1 type is Empty (0x0)

Partition is NOT ACTIVE.

Partition starts at LBA: 0 Numsec = 0

Partition 2 type is Empty (0x0)

Partition is NOT ACTIVE.

Partition starts at LBA: 0 Numsec = 0

Partition 3 type is Empty (0x0)

Partition is NOT ACTIVE.

Partition starts at LBA: 0 Numsec = 0

GPT Partition information:

GPT Header Signature 4546492050415254

GPT Header Revision 65536 Size 92 CRC 4156523856

GPT Header CurrentLba = 1 BackupLba 125045423

GPT Header FirstUsableLba 34 LastUsableLba 125045390

GPT Header Guid c9b1193c-eb65-4a5b-9e36-c0a8e33644e3

GPT Header Contains 128 partition entries starting at LBA 2

GPT Header Partition entry size = 128

Backup GPT header Signature 4546492050415254

Backup GPT header Revision 65536 Size 92 CRC 4156523856

Backup GPT header CurrentLba = 125045423 BackupLba 1

Backup GPT header FirstUsableLba 34 LastUsableLba 125045390

Backup GPT header Guid c9b1193c-eb65-4a5b-9e36-c0a8e33644e3

Backup GPT header Contains 128 partition entries starting at LBA 125045391

Backup GPT header Partition entry size = 128

Partition 0 Type de94bba4-6d1-4d40-a16a-bfd5179d6ac

Partition ID 6eec25c-31d3-4ece-827d-e28c4da6bba

FirstLBA 2048 Last LBA 923647

Attributes 1

Partition Name Basic data partition

Partition 1 Type c12a7328-f81f-11d2-ba4b-0a0c93ec93b

Partition ID 11e57aa2-df0a-4cab-a3b3-64f5b534329

FirstLBA 923648 Last LBA 1128447

Attributes 0

Partition Name EFI system partition

GPT Partition 1 is bootable

Partition 2 Type e3c9e316-b5c-4db8-817d-f92df0215ae

Partition ID 8a9cc4b0-970b-448d-a5db-8367558fe1c3

FirstLBA 1128448 Last LBA 1161215

Attributes 0

Partition Name Microsoft reserved partition

Partition 3 Type ebd0a0a2-b9e5-4433-87c0-68b6b72699c7

Partition ID 846707db-fc99-4692-8a17-8265cfbe0a9

FirstLBA 1161216 Last LBA 30836735

Attributes 0

Partition Name Basic data partition

Partition 4 Type ebd0a0a2-b9e5-4433-87c0-68b6b72699c7

Partition ID 4473270b-1e85-4e53-b684-9743df13ff8

FirstLBA 30836736 Last LBA 125044735

Attributes 0

Partition Name Basic data partition

Disk Size: 64023257088 bytes

Sector size: 512 bytes

Done!

File "C:\Users\BBS\AppData\Local\Comms\UnistoreDB\store.vol" is sparse (flags = 32768)

Infected: HKLM\SOFTWARE\MICROSOFT\WINDOWS NT\CURRENTVERSION\IMAGE FILE EXECUTION OPTIONS\MRT.exe --> [Trojan.Agent]

Infected: HKLM\SOFTWARE\MICROSOFT\WINDOWS NT\CURRENTVERSION\IMAGE FILE EXECUTION OPTIONS\MsMpEng.exe --> [Security.Hijack]

Infected: HKLM\SOFTWARE\MICROSOFT\WINDOWS NT\CURRENTVERSION\IMAGE FILE EXECUTION OPTIONS\svchost.exe --> [Security.Hijack]

Infected: HKLM\SOFTWARE\WOW6432NODE\MICROSOFT\WINDOWS NT\CURRENTVERSION\IMAGE FILE EXECUTION OPTIONS\MRT.exe --> [Trojan.Agent]

Infected: HKLM\SOFTWARE\WOW6432NODE\MICROSOFT\WINDOWS NT\CURRENTVERSION\IMAGE FILE EXECUTION OPTIONS\MsMpEng.exe --> [Security.Hijack]

Infected: HKLM\SOFTWARE\WOW6432NODE\MICROSOFT\WINDOWS NT\CURRENTVERSION\IMAGE FILE EXECUTION OPTIONS\svchost.exe --> [Security.Hijack]

Scan finished

Creating System Restore point...

Could not create restore point...

Cleaning up...

Removal scheduling successful. System shutdown needed.

System shutdown occurred

=======================================

---------------------------------------

Malwarebytes Anti-Rootkit BETA 1.09.3.1001

(c) Malwarebytes Corporation 2011-2012

OS version: 6.2.9200 Windows 8 x64

Account is Administrative

Internet Explorer version: 11.162.10586.0

File system is: NTFS

Disk drives: C:\ DRIVE_FIXED

CPU speed: 1.497000 GHz

Memory total: 4195442688, free: 2395480064

Downloaded database version: v2016.03.27.02

Downloaded database version: v2016.03.12.01

Downloaded database version: v2016.03.24.01

=======================================

Driver version: 0.3.0.4

------------ Kernel report ------------

03/27/2016 14:09:06

------------ Loaded modules -----------

\SystemRoot\system32\ntoskrnl.exe

\SystemRoot\system32\hal.dll

\SystemRoot\system32\kd.dll

\SystemRoot\System32\drivers\werkernel.sys

\SystemRoot\System32\drivers\CLFS.SYS

\SystemRoot\System32\drivers\tm.sys

\SystemRoot\system32\PSHED.dll

\SystemRoot\system32\BOOTVID.dll

\SystemRoot\System32\drivers\cmimcext.sys

\SystemRoot\System32\drivers\ntosext.sys

\SystemRoot\system32\CI.dll

\SystemRoot\System32\drivers\msrpc.sys

\SystemRoot\System32\drivers\FLTMGR.SYS

\SystemRoot\System32\drivers\ksecdd.sys

\SystemRoot\System32\drivers\clipsp.sys

\SystemRoot\system32\drivers\Wdf01000.sys

\SystemRoot\system32\drivers\WDFLDR.SYS

\SystemRoot\System32\Drivers\acpiex.sys

\SystemRoot\System32\Drivers\WppRecorder.sys

\SystemRoot\System32\Drivers\cng.sys

\SystemRoot\System32\drivers\ACPI.sys

\SystemRoot\System32\drivers\WMILIB.SYS

\SystemRoot\System32\drivers\msisadrv.sys

\SystemRoot\System32\drivers\pci.sys

\SystemRoot\System32\drivers\tpm.sys

\SystemRoot\system32\drivers\WindowsTrustedRT.sys

\SystemRoot\System32\drivers\WindowsTrustedRTProxy.sys

\SystemRoot\system32\drivers\CLASSPNP.SYS

\SystemRoot\System32\drivers\imofugc.sys

\SystemRoot\System32\drivers\pcw.sys

\SystemRoot\System32\drivers\vdrvroot.sys

\SystemRoot\system32\drivers\pdc.sys

\SystemRoot\system32\drivers\CEA.sys

\SystemRoot\System32\drivers\partmgr.sys

\SystemRoot\System32\drivers\spaceport.sys

\SystemRoot\System32\drivers\volmgr.sys

\SystemRoot\System32\drivers\volmgrx.sys

\SystemRoot\System32\drivers\mountmgr.sys

\SystemRoot\System32\drivers\storahci.sys

\SystemRoot\System32\drivers\storport.sys

\SystemRoot\System32\drivers\EhStorClass.sys

\SystemRoot\System32\drivers\fileinfo.sys

\SystemRoot\System32\Drivers\Wof.sys

\SystemRoot\system32\drivers\WdFilter.sys

\SystemRoot\System32\Drivers\NTFS.sys

\SystemRoot\System32\Drivers\Fs_Rec.sys

\SystemRoot\system32\drivers\ndis.sys