|

| |||||||

Anleitungen, FAQs & Links: System Protection Tools entfernenWindows 7 Hilfreiche Anleitungen um Trojaner zu entfernen. Viele FAQs & Links zum Thema Sicherheit, Malware und Viren. Die Schritt für Schritt Anleitungen zum Trojaner entfernen sind auch für nicht versierte Benutzer leicht durchführbar. Bei Problemen, einfach im Trojaner-Board nachfragen - unsere Experten helfen kostenlos. Weitere Anleitungen zu Hardware, Trojaner und Malware sind hier zu finden. |

|

| |

| | #1 |

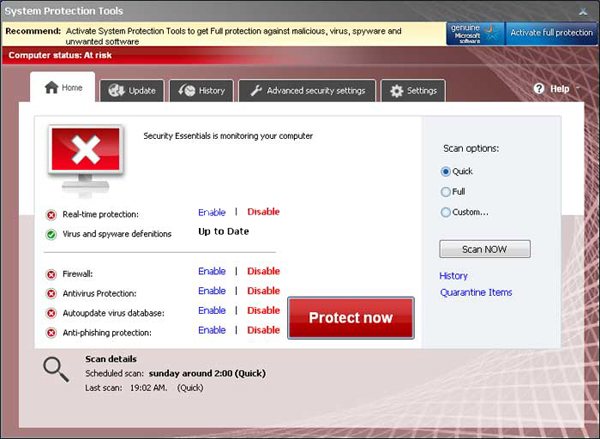

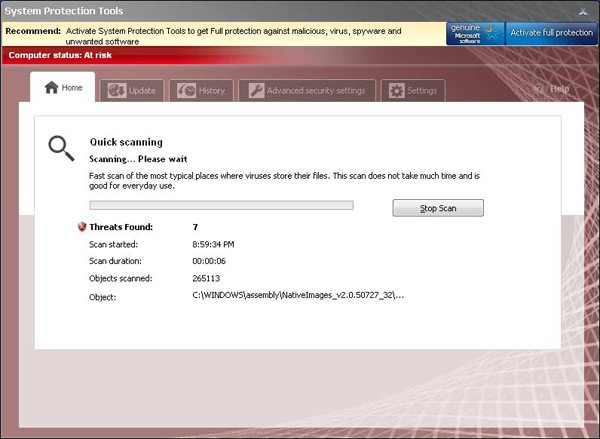

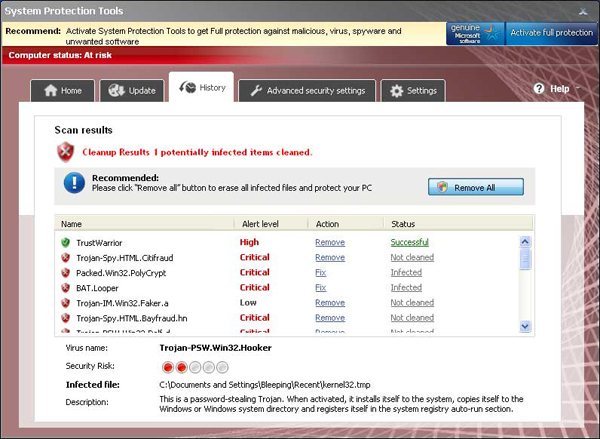

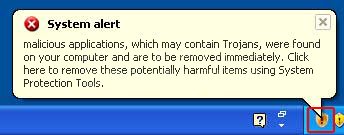

| Administrator | System Protection Tools entfernen System Protection Tools entfernen Was ist System Protection Tools? System Protection Tools ist Teil der Rogue.FakeVimes Malware-Familie. System Protection Tools ist eine weitere Rogue-Malware in Form einer gefälschten Scan-Software, die mittels eines sog. Trojaners in den PC eindringt und dem Benutzer weissmacht, den PC nach Malware abzusuchen. Diese Software (System Protection Tools) ist ein Fake und selbst eine Schadsoftware und sollte nicht gekauft werden. Da solche Software wie System Protection Tools sich gegen jede Entfernung wehren wird und System Protection Tools oftmals noch Rootkits mitinstalliert, sollte eine Neuinstallation des Systems in Erwägung gezogen werden. Verbreitet wird Scareware wie System Protection Tools nicht mehr ausschliesslich über 'dubiose Seiten' für Cracks, KeyGens und Warez, sondern auch seriöse Seiten werden zunehmend für die Verbreitung dieser mißbraucht (http://www.trojaner-board.de/90880-d...tallation.html). Der wichtigste Schutz vor einer Infizierung ist ein aktuelles Windows (mit allen Updates) und aktuelle Drittanbietersoftware wie Java oder Adobe Flash!     Symptome von System Protection Tools:

Fake-Meldungen von System Protection Tools: %UserProfile%RecentANTIGEN.exe Dateien von System Protection Tools: Code:

ATTFilter %AppData%MicrosoftInternet ExplorerQuick LaunchSystem Protection Tools.lnk

%AppData%System Protection Tools

%AppData%System Protection Toolscookies.sqlite

%AppData%System Protection ToolsInstructions.ini

%AppData%System Protection ToolsScanDisk_.exe

%CommonAppData%79b35

%CommonAppData%79b3546.mof

%CommonAppData%79b35SPT.ico

%CommonAppData%79b35SPa76.exe

%CommonAppData%79b35mozcrt19.dll

%CommonAppData%79b35sqlite3.dll

%CommonAppData%79b35BackUp

%CommonAppData%79b35BackUpAdobe Reader Speed Launch.lnk

%CommonAppData%79b35BackUpAdobe Reader Synchronizer.lnk

%CommonAppData%79b35Quarantine Items

%CommonAppData%79b35SPEOGYGUOT

%CommonAppData%79b35SPEOGYGUOTSPOUGJT.cfg

%CommonAppData%79b35TAMPSys

%UserProfile%DesktopSystem Protection Tools.lnk

%UserProfile%RecentANTIGEN.exe

%UserProfile%Recentcid.exe

%UserProfile%Recentddv.tmp

%UserProfile%Recenteb.drv

%UserProfile%Recenteb.exe

%UserProfile%Recentexec.sys

%UserProfile%Recentfan.tmp

%UserProfile%Recentfix.sys

%UserProfile%Recenthymt.drv

%UserProfile%Recenthymt.sys

%UserProfile%Recentkernel32.drv

%UserProfile%Recentkernel32.exe

%UserProfile%Recentkernel32.tmp

%UserProfile%RecentPE.tmp

%UserProfile%Recentrunddlkey.exe

%UserProfile%RecentSICKBOY.exe

%UserProfile%RecentSICKBOY.tmp

%UserProfile%Recenttempdoc.exe

%StartMenu%System Protection Tools.lnk

%StartMenu%ProgramsSystem Protection Tools.lnk

Registry-Einträge von System Protection Tools: Code:

ATTFilter HKEY_CURRENT_USERSoftware3

HKEY_CLASSES_ROOTCLSID{3F2BBC05-40DF-11D2-9455-00104BC936FF}

HKEY_CLASSES_ROOTSPT.DocHostUIHandler

HKEY_USERS.DEFAULTSoftwareMicrosoftInternet ExplorerSearchScopes "URL" = "http://findgala.com/?&uid=7&q={searchTerms}"

HKEY_CURRENT_USERSoftwareClassesSoftwareMicrosoftInternet ExplorerSearchScopes "URL" = "http://findgala.com/?&uid=7&q={searchTerms}"

HKEY_CURRENT_USERSoftwareMicrosoftInternet Explorer "IIL" = 0

HKEY_CURRENT_USERSoftwareMicrosoftInternet Explorer "ltHI" = 0

HKEY_CURRENT_USERSoftwareMicrosoftInternet Explorer "ltTST"

HKEY_CURRENT_USERSoftwareMicrosoftInternet Explorer "PRS" = "http://127.0.0.1:27777/?inj=%ORIGINAL%"

HKEY_CURRENT_USERSoftwareMicrosoftInternet ExplorerDownload "RunInvalidSignatures" = 1

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorer "DisallowRun" = 1

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerDisallowRun "0" = "msseces.exe"

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerDisallowRun "1" = "MSASCui.exe"

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerDisallowRun "2" = "ekrn.exe"

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerDisallowRun "3" = "egui.exe"

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerDisallowRun "4" = "avgnt.exe"

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerDisallowRun "5" = "avcenter.exe"

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerDisallowRun "6" = "avscan.exe"

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerDisallowRun "7" = "avgfrw.exe

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerDisallowRun "8" = "avgui.exe"

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerDisallowRun "9" = "avgtray.exe"

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerDisallowRun "10" = "avgscanx.exe"

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerDisallowRun "11" = "avgcfgex.exe"

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerDisallowRun "12" = "avgemc.exe"

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerDisallowRun "13" = "avgchsvx.exe"

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerDisallowRun "14" = "avgcmgr.exe"

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerDisallowRun "15" = "avgwdsvc.exe"

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun "System Protection Tools"

HKEY_CURRENT_USERSoftwareMicrosoftInternet ExplorerDownload "CheckExeSignatures" = "no"

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionImage File Execution OptionsashDisp.exe

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionImage File Execution Optionsb.exe

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionImage File Execution Optionsfih32.exe

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionImage File Execution Optionsmfweng3.02d30.exe

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionImage File Execution Optionsnvc95.exe

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionImage File Execution Optionsqconsole.exe

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionImage File Execution Optionsupgrad.exe

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionImage File Execution Optionsxp_antispyware.exe

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionImage File Execution Optionszonealarm.exe

... and many more Image File Execution Options entries.

System Protection Tools im HijackThis-Log: Code:

ATTFilter O4 - HKCU..Run: [System Protection Tools] "%CommonAppData%79b35TAa76.exe" /s /d

|

| | #2 |

| Administrator /// technical service   | System Protection Tools entfernen System Protection Tools entfernen

__________________Abgesicherter Modus zur Bereinigung

Falsche Proxy Einstellungen entfernen

Achtung: Diese Fake Software (System Protection Tools) wird versuchen, den Einsatz von Malwarebytes zu verhindern.

Windows HOSTS-Datei Fixen Diese Infektion verändert auch die Windows HOSTS-Datei. Diese Datei muss mit der Standard-Version für Ihr Betriebssystem ersetzt werden. Eventuelle Eintragungen in die HOSTS-Datei müssen manuell nachgeholt werden. Um sich zu schützen, ändert {titel} die Berechtigungen der HOSTS-Datei so kann man sie nicht bearbeiten oder löschen. Um dies zu beheben laden Sie bitte die folgende Batch-Datei und speichern Sie es auf Ihrem Desktop: hosts-perm.batDownload - wenn Datei fertig heruntergeladen - doppelklicken Sie auf hosts-perm.bat. Wenn Windows fragt, ob Sie sich sicher, dass Sie es ausführen wollen, bitte lassen Sie es laufen. Sobald es beginnt öffnet sich ein kleines schwarzes Fenster und ist dann schnell wieder weg. Das ist normal und hat so zu sein. Sie sollten nun in der Lage sein, auf Ihre HOSTS-Datei zuzugreifen.Sie müssen nun die vorhandene C:\WINDOWS\System32\Drivers\etc\hosts -Datei löschen. Nachdem sie gelöscht wurde, laden Sie eine der folgenden HOSTS-Dateien, die Ihrer Windows-Version entspricht, und speichern Sie es in das Verzeichnis C:\WINDOWS\System32\Drivers\etc. Um die Datei zu laden: Rechtsklick auf passende Datei - Ziel speichern unter... auswählen um die Datei herunterzuladen. Windows XP HOSTS-Datei Download LinkIhre Windows HOSTS-Datei sollte nun wieder auf den Standardwert gesetzt sein, wie wenn Windows zum ersten Mal installiert wird. |

| | #3 |

| Administrator | System Protection Tools entfernenSystem Protection Tools immer noch nicht entfernt? Weitergehende Prüfung

|

|